Введение

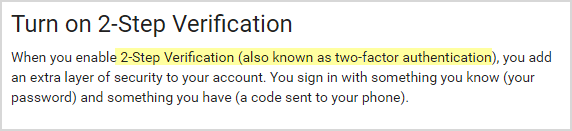

Двухфакторная аутентификация (2FA) является основополагающим элементом модели безопасности с «нулевым доверием». Чтобы защитить конфиденциальные данные, вы должны убедиться, что пользователи, пытающиеся получить доступ к ним, являются теми, за кого себя выдают. 2FA — это эффективный способ защиты от многих угроз безопасности, нацеленных на пароли и учётные записи.

При этом важно, чтобы оба фактора доставлялись по разным каналам, поскольку это минимизирует вероятность несанкционированного доступа к системе в случае компрометации одного из них. Необходимо применять современные алгоритмы, а также стойкие к перебору ключи шифрования

Система двухфакторной аутентификации MULTIFACTOR российской компании ООО «МУЛЬТИФАКТОР» обеспечивает защиту от несанкционированного доступа к корпоративным приложениям, серверной инфраструктуре, системам виртуализации и облакам, Microsoft Exchange, VPN, VDI и т. д. Благодаря поддержке проверенных и хорошо зарекомендовавших себя протоколов доступа RADIUS и LDAP (Microsoft Windows и Linux), современных протоколов SAML и OpenID Connect / OAuth она легко встраивается в любую инфраструктуру и индивидуализируется под требования и возможности пользователей.

В 2020 году мы уже делали обзор MULTIFACTOR. За прошедшее время разработчики внесли в систему ряд усовершенствований, таких как:

- интеграция с порталами самообслуживания Microsoft Windows и Linux;

- публикация мобильного приложения Multifactor для iOS, Android и HarmonyOS;

- разработка модулей для Outlook Web Access и Active Directory Federation Services (ADFS), модуля Winlogon, модуля Keycloak, PAM (Pluggable Authentication Module) для Linux;

- поддержка SSO Bridge;

- поддержка токенов Yubikey;

- внедрение регистрации в режиме диалога с пользователем (inline enrollment).

Рассмотрим обновлённую систему детальнее.

Какие виды двухфакторной аутентификации есть

Двухфакторная аутентификация постоянно эволюционирует, но само по себе это явление не новое. В свое время были распространены скретч-карты и одноразовые пароли на бумажных носителях.

Одним из самых надёжных способов идентификации считается физический токен, чаще в виде USB-брелоков. Он генерирует криптографические ключи, которые вводятся при подключении к компьютеру. Можно предположить, что этот метод в скором времени трансформируется в NFC-метки на физическом носителе или даже в подкожный чип.

Если уж заглядывать в ближайшее будущее, то в качестве дополнительных факторов защиты всё чаще будет вводиться биометрическая аутентификация по отпечаткам пальцев и фотографии. В рамках мультифакторной аутентификации применяются геолокационные сервисы, верифицирующие пользователя через его местоположение.

Нетрудно догадаться, что самым популярным (но не самым надёжным) вторым фактором стали SMS-подтверждения. Однако для владельцев сервисов отправка SMS связана с финансовыми издержками. Неудобство конечных пользователей в том, что сообщение не всегда приходит мгновенно. Кроме того, злоумышленники могут перехватить его или даже восстановить сим-карту по поддельным документам.

Учитывая доступность Интернета и популярность смартфонов, среди владельцев сайтов сейчас востребованы мобильные приложения для аутентификации.

Одним из первых альтернативных продуктов в сфере двухфакторной защиты стал сервис E-NUM. Его разработка началась в 2007 году. Тогда стояла задача создать решение для двухфакторной аутентификации, которое сочетало бы криптографию, требовало для работы только телефон и не зависело от провайдера связи.

Первая версия E-NUM работала на платформе Java. Сегодня приложение работает на большинстве популярных ОС и генерирует одноразовые ключи по схеме «Вопрос-ответ». «Число-вопрос» не нужно вводить вручную, приложение присылает Push-уведомление после запроса на авторизацию. E-NUM отображает единственно верное «число-ответ» на экране телефона, которое пользователь отправляет, нажав соответствующую кнопку в приложении или введя вручную.

В отличие от некоторых других способов двухфакторной аутентификации, где в качестве подтверждения на телефон клиента приходит готовый «ответ», E-NUM по сигналу из push-уведомления «достаёт ответ» из зашитой в приложении и уникальной для каждого кодовой книги. Она создаётся случайным образом на основе «физических шумов» центрального процессора.

Если пользователю не хочется доставать смартфон и у него есть «умные» часы, то в E-NUM можно подтвердить действие с помощью часов под управлением Apple Watch или Android Wear.

Когда база активных пользователей клиента E-NUM достигла 2,5 млн человек, было принято решение об открытии API. Первоначально сервис E-NUM применялся только в системе WebMoney Transfer. Сейчас владельцам электронных кошельков не обязательно скачивать отдельное приложение, так как E-NUM уже интегрирован в WebMoney Keeper.

На сегодняшний день E-NUM используют более 6 млн человек.

Дискуссия и опрос

Изначально двухфакторная и двухэтапная аутентификация была уделом организаций, но постепенно она стала появляться и в сервисах, ориентированных на потребителей. Google была одной из первых крупных компаний, предложивших своим пользователям такую защиту в 2011 году, а позже подтянулись и другие игроки, в том числе популярные в Рунете Яндекс и mail.ru ввели эти меры в начале 2015 года.

Пока 2FA/2SV доступна далеко не для всех распространенных сервисов. Например, на момент публикации статьи ее нет в мессенджерах с многомиллионной аудиторией Viber и WhatsApp (появилась в феврале 2017 года). Но в целом к середине 2016 года технология получила очень широкое распространение.

Сам я начинал с Google, потом подключил соцсети, позже учетную запись Microsoft (там была возня с рядом приложений, не поддерживающих 2SV, и приходилось создавать одноразовые пароли). Сейчас 2FA/2SV у меня включена везде, и даже в этом блоге (только для администраторов).

У вас включена 2FA/2SV? (2016)

- Да, в ряде сервисов, и мне этого достаточно (37%, голосов: 185)

- Да, везде где это возможно (24%, голосов: 119)

- Нет, но теперь начну пользоваться (15%, голосов: 73)

- Да, в ряде сервисов, но теперь включу везде (14%, голосов: 68)

- Нет, и мне это не нужно (10%, голосов: 50)

- Моего варианта тут нет (объясните в комментариях) (1%, голосов: 7)

Проголосовало: 502

Загрузка …

Виды двухфакторной аутентификации

- Через приложения (к примеру, Google Authenticator или Authy). Один из самых безопасных и распространенных способов двухэтапной верификации, для использования которого нужно установить специальное приложение на мобильный телефон, к примеру, Google Authenticator, в котором автоматически генерируются одноразовые пароли каждые 60 секунд (подробнее о данном приложении и как им пользоваться читаем в статье про Google Authenticator).

- Через SMS сообщения. Простой и удобный вид 2FA, при подключении которого на втором этапе верификации вводят одноразовый код, который приходит на заданный номер мобильного телефона в SMS сообщении.

- Через Email. Распространенный, но менее безопасный вид двухфакторной авторизации, при котором уникальный одноразовый код высылается на Ваш Email.

- С помощью ввода защитного кодового слова или дополнительного пароля. Редкий вариант 2FA, но на некоторых сайтах всё еще доступный. Для входа в личный аккаунт или проведения определенной операции кроме пароля необходимо вводить дополнительно второй пароль или защитное кодовое слово.

- Физический ключ безопасности (например, «флешка» с ключом доступа).

- Биометрические данные (например, отпечаток большого пальца или авторизация с помощью камеры).

Факторы аутентификации

Двухэтапную аутентификацию часто называют двухфакторной, не делая особой разницы между понятиями. Я тоже не придавал ей особого значения, хотя и пользовался обоими способами. Но однажды глаз зацепился за новость о переходе Apple с двухэтапной на двухфакторную аутентификацию, которую твитнул специалист по информационной безопасности Алексей Комаров.

Я попросил эксперта объяснить разницу между 2SV и 2FA, и он уложился в один твит со ссылкой на свою статью.

В ней мне очень понравились аналогии – простые и понятные. Позволю себе процитировать их целиком.

На этот раз воспользуемся образами из шпионских романов. Агенту Смиту необходимо встретиться со связным и передать ему секретную информацию. Друг друга они не знают и никогда раньше не встречались. Как Смит сможет удостовериться, что перед ним действительно связной, а не вражеский агент? Различают всего четыре фактора аутентификации. Рассмотрим их все.

«У Вас продается славянский шкаф?» — это пример первого фактора, когда субъект что-то знает. На практике это может быть пароль, логин, кодовая фраза – словом, любой секрет, известный обеим сторонам.

Связной может предъявить, например, половину разорванной фотографии или что- то еще, что есть только у него – это пример второго фактора аутентификации, основанного на том, что у субъекта что-то есть. В современных системах информационной безопасности для этих целей используются токены – персональные аппаратные средства аутентификации.

Для обеспечения безопасности встречи можно условиться, что она должна состояться на третьей скамейке справа от входа в Центральный парк. Третий фактор – субъект находится в определенном месте. В информационных системах могут определяться, например, IP-адрес компьютера субъекта или считываться данные радио-метки.

Ну и наконец, Смиту могли показать фотографию связного, чтобы он смог его узнать. Четвертый фактор (субъект обладает некой биологической особенностью) применяется только в случае, когда субъект аутентификации – человек, а не, например, сервер или процесс, не имеющие отпечатков пальцев, структур ДНК или радужной оболочки глаза.

Ключи безопасности

Этот вариант верификации, как и биометрия, пока редко применяется обычными пользователями и поддерживается далеко не всеми сервисами. Объяснение очевидно: не всегда удобно носить с собой физический ключ и тратить время на вход.

Пока что ключи безопасности актуальны, скорее, для бизнеса, где нужно защищать аккаунты и облачные хранилища со строго конфиденциальными и даже секретными данными. Но требования к безопасности аккаунтов постоянно растут, так что вполне возможно, вскоре все обзаведутся такими ключами. А уже сейчас их можно привязать к , Google и некоторым другим сервисам.

Итак, ключ безопасности или аппаратный токен представляет собой флеш-карту, подключаемую к смартфону, планшету или ПК. Для таких устройств придуман специальный стандарт U2F (Universal 2nd Factor). Карты выпускаются многими компаниями, например, недавно у Google появился собственный U2F токен Google Titan Security Keys.

Ключ безопасности нужно подключить к устройству и зарегистрировать в выбранном сервисе. При этом будут созданы два связанных между собой ключа: приватный и публичный. Публичный останется на сервере, приватный — в физическом хранилище токена Secure Element.

Самые известные ключи безопасности — Yubikey

После этого при входе в аккаунт с любого другого устройства к нему нужно будет просто подключить U2F-токен и нажать кнопку (как вариант – ввести PIN-код или отсканировать палец). Активируется приватный ключ, и с него на сервер отправится секретное подтверждение кода, для расшифровки которого применяется публичный ключ. Если приватный ключ окажется неверным (например, сгенерированным злоумышленниками), то расшифровать его не получится и на устройство придет уведомление об отказе в доступе к нужному сервису.

Совет ZOOM: ключи безопасности пригодятся для защиты самых важных данных, например, в почтовом сервисе или облачном хранилище.

Защищаем SSH

Рассмотрим еще один тип интеграции — «UNIX Integration», чтобы реализовать безопасную аутентификацию. Добавляем еще одну интеграцию в своем профиле Duo Security и приступаем к установке клиента в системе.

Использование двухфакторной аутентификации для SSH

Исходники последнего ты можешь скачать по адресу bit.ly/IcGgk0 или взять с нашего диска. Я использовал последнюю версию — 1.8. Кстати, клиент работает на большинстве nix-платформ, так что его можно будет спокойно установить на FreeBSD, NetBSD, OpenBSD, Mac OS X, Solaris/Illumos, HP-UX и AIX. Процесс сборки стандартен — configure && make && sudo make install. Единственно, я бы рекомендовал использовать configure с опцией —prefix=/usr, иначе при запуске клиент может не найти необходимых библиотек. После успешной установки идем редактировать конфигурационный файл /etc/duo/login_duo.conf. Это нужно делать из-под рута. Все изменения, которые необходимо внести для успешной работы, — это задать значения Integration key, Secret key, API hostname, которые можно узнать на странице интеграции.

Чтобы заставить всех пользователей, заходящих на твой сервер по SSH, использовать двухфакторную аутентификацию, достаточно добавить следующую строку в файл /etc/ssh/sshd_config:

Существует также возможность организовать двухфакторную авторизацию только для отдельных пользователей, объединив их в группу и указав эту группу в файле login_duo.conf:

Для вступления изменений в силу остается только перезапустить ssh-демон. С этого момента после успешного ввода логина-пароля пользователю будет предложено пройти дополнительную аутентификацию. Следует отдельно отметить одну тонкость настройки ssh — настоятельно рекомендуется отключить в конфигурационном файле опции PermitTunnel и AllowTcpForwarding, так как демон применяет их до того, как запустить второй этап аутентификации. Таким образом, если злоумышленник правильно вводит пароль, то он может получить доступ к внутренней сети до завершения второго этапа аутентификации благодаря порт-форвардингу. Чтобы избежать такого эффекта, добавь следующие опции в sshd_config:

Теперь твой сервер находится за двойной стеной и попасть на него злоумышленнику куда более затруднительно.

Используй!

Удивительно, но многие по-прежнему игнорируют двухфакторную авторизацию. Не понимаю почему. Это действительно очень серьезно усиливает безопасность. Реализовать ее можно практически для всего, а достойные решения доступны бесплатно. Так почему? От лени или от беспечности.

Rublon Two-Factor Authentication

ПОСМОТРЕТЬ ДЕМО УЗНАТЬ БОЛЬШЕ И СКАЧАТЬ

Плагин Rublon Two-Factor Authentication прост в использовании. Нужно только установить плагин и подключить его к Rublon API с помощью системного токена и ключа безопасности.

После этого вы получите ссылку для подтверждения по электронной почте. Затем остается лишь настроить всего несколько параметров.

Rublon поддерживает несколько методов двухфакторной аутентификации: электронная почта, SMS, QR-код, push-уведомления и TOTP. Кроме этого вы сможете вносить в белый список доверенные устройства, исключая необходимость прохождения двухфакторной аутентификации при последующих входах в систему.

Данный плагин поддерживает пять языков. А эксперты по безопасности прекрасно отзываются о нем.

Какая аутентификация является двухфакторной

Исходя из названия, аутентификация выполняется с помощью двух факторов, причем они обязательно должны быть разными! Продолжу рассказ своей аналогией – посмотрите внимательно на этот сейф.

Открыть его вы сможете, только если знаете секретную комбинацию, и у вас есть ключ от замка. Заметьте, что эти два фактора отличаются.

Злоумышленник может похитить ключ, но без кода он бесполезен. Равно как подсмотренный код не поможет без ключа. Другими словами, чтобы пробраться в сейф, преступнику нужно украсть две разные «вещи».

Давайте посмотрим, как это выглядит в контексте информационных технологий.

Приложение для аутентификации

Некоторые сервисы, например, Instagram и Facebook, при настройке двухфакторной аутентификации указывают приложение как предпочтительный вариант получения одноразовых кодов.

Этот способ работает так:

- Скачайте на смартфон специальное приложение для аутентификации: Google Authenticator, Twilio Authy, Яндекс.Ключ, Microsoft Authenticator, Duo Mobile, FreeOTP, TOTP Authenticator. Проверьте, чтобы оно было совместимо с сервисами, для которых вы будете его использовать. Так, приложения Яндекса «сотрудничают» только с Яндекс.Ключом, но при этом в нем можно создавать коды для сторонних ресурсов.

- Активируйте двухфакторную аутентификацию в настройках безопасности нужного сервиса (например, Instagram или ).

- Выберите приложение в качестве способа получения кодов для входа.

- В приложение для аутентификации внесите сведения об аккаунтах, которые нужно защитить: отсканируйте в аутентификаторе QR-код из сервиса или введите указанный проверочный код.

- Программа начнет генерировать одноразовые ключи.Теперь при входе, например, в аккаунт соцсети с нового устройства вы должны будете вводить пароль, затем копировать из приложения-аутентификатора свежий код и вставлять его в появившееся поле.

Такой способ считается безопаснее SMS-сообщений по нескольким причинам:

- Коды не отображаются на заблокированном экране.

- Приложение не использует сотовую связь, не зависит от покрытия сети и нет риска перехвата сведений.

- Коды обновляются каждые 30 секунд по алгоритму OATH TOTP. Это означает, что даже если кто-то из-за вашего плеча увидел код на разблокированном экране, то у него есть максимум 30 секунд на использование этой информации.

Приложение Google Authenticator

К одному аутентификатору обычно можно привязать неограниченное количество сервисов, так что все коды от почты и соцсетей будут храниться в одном месте. Кроме того, некоторые приложения (например, Twilio Authy) дополнительно защищают вход с помощью биометрии, то есть никто, кроме вас, не сможет увидеть сгенерированные одноразовые ключи.

Совет ZOOM: установите приложение для аутентификации на мобильное устройство, но (в идеале) лучше заходите в аккаунт с другого гаджета или ПК. В противном случае вы привязываете оба фактора (пароль и код) к одному девайсу, что довольно рискованно. Но даже если вы всегда пользуетесь одним устройством, настройка двухэтапной верификации все равно повысит уровень защиты данных.

Пользователи и провайдеры

То, у какого провайдера и каким образом выполнять аутентификацию второго фактора, определяется для каждого пользователя отдельно.

Чтобы описать HTTP-запросы, которые следует отправить провайдеру, мы реализовали во встроенном языке новый тип – ШаблонНастройкиВторогоФактораАутентификации. Объекты этого типа — это именованные объекты, которые вы можете сохранять в базе данных. Каждый такой шаблон позволяет сохранить сразу два HTTP-запроса: один для запроса аутентификации, другой – для получения её результата. Оба этих запроса описываются с помощью привычных объектов HTTPЗапрос, но имеют две интересные особенности:

- Во-первых, для каждого из них вы можете задать HTTP-метод в виде строки. Так сделано потому, что спецификация HTTP допускает использование собственных глаголов (методов).

- Во-вторых, некоторые поля в этих запросах можно «параметризировать», используя «&» (например, &sms_phone_number). Это связано с тем, что для разных пользователей запросы будут, в основном, одинаковыми, отличие будет лишь в значениях некоторых полей, зависящих от конкретного пользователя (например, номер телефона, по которому надо отправить СМС).

В результате, например, шаблон для простого провайдера, отправляющего СМС, вы можете сформировать, задав только один запрос – запрос для аутентификации. В этом запросе будут использованы два параметра – host (адрес провайдера) и secret (код второго фактора, который сформирует платформа):

Шаблон «умного» провайдера будет содержать уже два запроса (просьба выполнить аутентификацию и запрос результатов аутентификации):

После того, как вы сохранили один или несколько шаблонов для провайдеров, вы можете каждому пользователю назначить определенный шаблон и набор значений для параметров, которые должны подставляться в этот шаблон.

Например, для пользователя, который будет использовать «простого» провайдера вы можете записать единственный параметр – адрес, на который будет отправляться HTTP-запрос (host):

А для пользователя, который будет использовать «умного» провайдера, параметров понадобится больше:

Обратите внимание, что каждому пользователю можно задать не один «набор» настроек, а несколько (массив). Свойство ОбработкаНастроекВторогоФактораАутентификации позволяет применять их по очереди в том случае, если исполнение текущего HTTP-запроса закончилось ошибкой

Например, провайдер не работает, тогда можно попробовать другого провайдера, который умеет выполнять аналогичные действия (другой набор настроек).

Топовые сайты с двухфакторной аутентификацией

Двухфакторная аутентификация есть практически во всех современных приложениях и сайтах, но вы даже можете не знать об этом. Например, 2FA есть в Zoom, Twitch, TikTok, Facebook и других соцсетях. Обязательно проверьте, настроена ли она у вас.

Приведем список популярных сервисов, в которых можно включить двухфакторную аутентификацию, но мало кто об этом знает.

- Figma–инструмент для разработки интерфейсов и прототипов сайтов/приложений в реальном времени. 2FA включается в настройках, подтверждение приходит по SMS. Уверен, что далеко не все дизайнеры знают о наличии этой функции в их любимом сервисе.

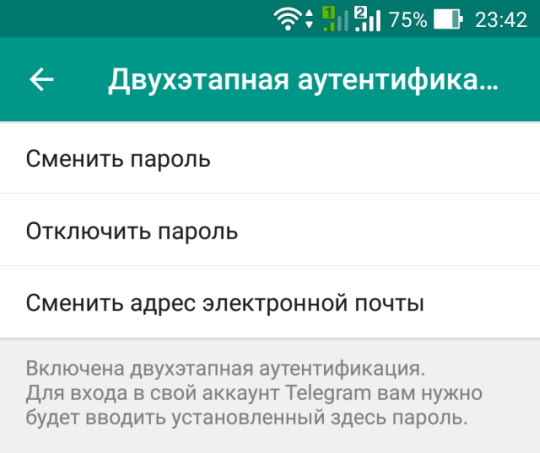

- Telegram – популярный облачный мессенджер для обмена сообщениями, звонками и видеосвязи. Для того чтобы включить двухэтапную аутентификацию, нужно ввести и подтвердить пароль, указать подсказку для пароля, которую нужно будет вводить в дополнение к коду из SMS. А еще нужно указать почту для восстановления пароля. В общем, все очень серьезно!

Госуслуги – цифровизация населения России набирает обороты, даже у пенсионеров есть это приложение. Мошенники тоже активизировались и крадут доступ к аккаунту по телефону

А если учитывать, что сервис собирает основные персональные данные – важно включить дополнительную защиту аккаунта. Можно настроить вход по SMS, задать контрольный вопрос и даже подключить биометрию

В 2022 году двухфакторная аутентификация будет обязательна для всех пользователей портала.

- Wix– конструктор для создания сайтов и лендингов. Платформа использует проверенные алгоритмы и протоколы шифрования для защиты данных в процессе передачи или в месте хранения. Заявляют, что их главный приоритет – безопасность и конфиденциальность. Можно подтвердить свой аккаунт с помощью двухэтапной проверки по SMS или электронной почте.

- Getscreen.me – облачный сервис для удаленного доступа. Безопасность в таких инструментах особенно важна, поэтому в дополнение к шифрованию данных 128-битным AES-алгоритмом пользователю предлагается настроить 2FA. Вы можете самостоятельно выбрать, куда будет приходить код – по SMS, на почту, в Telegram или Google Authenticator.

- Bitrix24 – сервис для управления бизнесом. Защищает вас от случаев, когда ваш логин и пароль могут быть украдены хакером либо недобросовестным сотрудником. Есть возможность сделать двухфакторную аутентификацию обязательной и даже установить дедлайн, в течение которого она должны быть включена у всех сотрудников.

- GitHub – крупнейшее сервис для разработчиков, в котором можно хранить код и совместно работать над проектами. После настройки 2FA с помощью мобильного приложения или текстового сообщения можно добавить ключ безопасности, например считыватель отпечатков пальцев или Windows Hello. Технология, обеспечивающая аутентификацию с помощью ключа безопасности, называется WebAuthn. Она является преемником U2F и работает во всех современных браузерах.

- Evernote – приложение для создания текстовых и аудиозаметок и их синхронизации на всех устройствах. При включенной двухэтапной проверке для доступа к аккаунту Evernote потребуется пароль, проверочный и резервный код. Если вы не сможете предоставить проверочный или резервный код, вы потеряете доступ к своей учетной записи. SMS и звонок всегда включены в качестве резервных методов для TOTP.

- Сбис — экосистема для бизнеса, позволяющая вести учет и документацию в электронном виде. Настроить двухфакторную аутентификацию в Сбис можно для всех пользователей аккаунта или только для своей учетной записи. Для активации перейдите в раздел «Настройки/Безопасность» и выберите, когда запрашивать код.

- Coinbase – одна из самых популярных криптовалютных бирж с 70+ млн юзеров. Рынок криптовалюты один из самых уязвимых – регулярно можно видеть новости о том, как хакеры взламывают кошельки пользователей и выводят все деньги. Поэтому если у вас есть аккаунт на одной из криптобирж – 2FA защита must have.

Больше популярных сервисов с двухфакторной и мультифакторной аутентификацией вы найдете на сайте 2FA.directory. Также там вы можете предложить своему любимому сервису, который еще не подключил такой способ защиты, сделать это в ближайшее время.

Помните, что двухфакторная аутентификация очень важна для обеспечения безопасности вашего аккаунта. Не поленитесь настроить ее прямо сейчас, ведь это поможет вам сохранить персональные данные, нервы и деньги!

1: Установка PAM

Сначала давайте установим PAM от Google, или Pluggable Authentication Module – это инфраструктура для аутентификации пользователей, которая используется в системах Linux. Поскольку приложение OATH-TOTP разработано Google, компании понадобилось создать и модуль PAM для быстрой генерации одноразовых паролей, совместимый с любым TOTP-приложением (в том числе с Google Authenticator или Authy).

Затем установите PAM:

Дальше вы можете использовать вспомогательное приложение, которое устанавливается вместе с модулем PAM, и создать TOTP-ключ для пользователя, который в дальнейшем будет поддерживать двухфакторную аутентификацию. Имейте в виду: каждый такой ключ индивидуален для каждого аккаунта, TOTP-ключи не используются общесистемно; следовательно, чтобы настроить двухфакторную аутентификацию для нескольких пользователей, вы должны запустить вспомогательное приложение на каждом аккаунте и сгенерировать уникальный TOTP-ключ для каждого из них.

Запустите приложение:

Сейчас оно задаст вам несколько вопросов. Сначала укажите, нужно ли синхронизировать токены аутентификации по времени.

Модуль PAM позволяет создавать токены, синхронизированные по времени или на основе математического алгоритма.

Токены на основе математического алгоритма берут определенное число как исходный код, и после каждого использования токена следующий токен увеличивается на единицу. Синхронизированные по времени токены обновляются в заданный период времени. В этом мануале мы остановимся на токенах, синхронизированных по времени, поскольку именно такие обычно используют приложения типа Google Authenticator. Нажмите y.

Примечание: Сохраните секретный ключ, код подтверждения и коды восстановления в надежном месте (например, в менеджере паролей). Это ваш единственный способ восстановить доступ к TOTP-приложению, если вдруг вы его потеряете.

Остальные вопросы приложения посвящены настройке PAM. Давайте рассмотрим их по очереди.

Если вы выберете у, ключи и параметры в файле .google_authenticator будут обновлены. А при ответе no программа завершит работу и ничего не запишет в файл, в результате чего аутентификация не будет работать.

Этот параметр позволяет предотвратить навязывание пакетов, потому что каждый код станет недействителен после использования, и злоумышленник не сможет ввести уже использованный код (если даже ему удастся его перехватить).

При ответе yes эта опция будет создавать до 17 валидных кодов в скользящем окне в течение 4 минут. Если вы ответите no, их количество будет ограничено до 3 валидных кодов в полторы минуты – это более безопасный выбор. Позже вы сможете изменить эту настройку в файле .google_authenticator, который хранится в корне вашего домашнего каталога.

Этот параметр ограничит количество попыток угадать код: удаленному злоумышленнику дается всего несколько попыток ввести правильное значение, после чего ввод блокируется на некоторое время. Если ранее вы не настраивали ограничение скорости ввода непосредственно в SSH, сделайте это сейчас – это отличный способ укрепить защиту системы.

Примечание: После завершения настройки рекомендуем создать резервную копию секретного ключа. Для этого нужно скопировать файл ~/.google-authenticator в надежное место. Теперь вы сможете использовать его в других системах или хранить как резервную копию.

Следующим шагом будет настройка SSH для поддержки TOTP-ключа

2-факторная аутентификация при помощи Смартфона (2FA Push token)

Начиная с версии v.4.6 Rohos Logon Key позволяет использовать разные методы 2ФА одновременно. Это позволяет постепенно внедрять новые виды 2ФА в пределах вашей компании, что в свою очередь увеличивает информационную безопасность и снижает нагрузку на технический персонал.

Преимущества Rohos Logon Key for Android (Push token) в сравнении с Google Authenticator :

- Доступ посредством нажатия Одной кнопки в смартфоне.

- Достоверная идентификация 2ФА носителя. Следовательно вы можете контролировать кто фактически имеет данный 2ФА метод, в то время как Google Authenticator не дает такой возможности и вы не можете контролировать как много копий OTP настройки сейчас существует.

Следуйте инструкциям в диалоговом окне.

В чем разница между двухэтапной и двухфакторной аутентификацией

Двухфакторная аутентификация может быть двухэтапной, но обратное верно не всегда. Граница между этими понятиями очень тонкая, поэтому их часто и не различают. Например, Twitter в блоге нарекает свою двухэтапную аутентификацию двухфакторной, а Google в справке уравнивает эти способы (впрочем, компания предлагает оба).

Действительно, в сетевых учетных записях (Microsoft, Google, Яндекс и т.п.), соцсетях и мессенджерах реализация 2FA и 2SV очень похожа. Один этап всегда подразумевает ввод пароля или ПИН-кода, который вы знаете. Разница между способами аутентификации кроется во втором этапе – 2FA возможна только в том случае, если у вас что-то есть.

Типичным дополнением к известному вам паролю служит одноразовый код или пароль (OTP). Здесь-то и зарыта собака!

Казалось бы, SMS приходит на смартфон, который у вас есть. Как вы увидите ниже, это – ложная предпосылка.

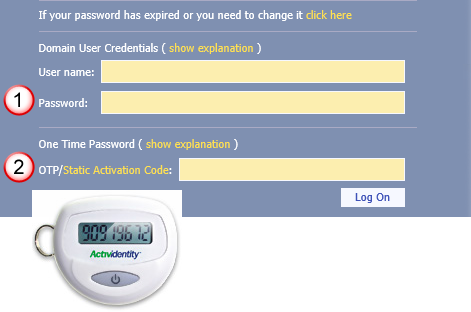

Пример двухфакторной аутентификации

Для удаленного доступа к ресурсам моего работодателя необходимо пройти двухфакторную аутентификацию. Первый фактор – пароль учетной записи, который я знаю. Второй фактор – аппаратный токен для генерации OTP, который у меня есть.

Чтобы выполнить вход в систему от моего имени, злоумышленник должен украсть не только пароль, но и выданный мне токен, т.е. физически проникнуть в мою квартиру.

Для доступа к ресурсам клиента я тоже использую 2FA, но в этом случае роль аппаратного токена выполняет смартфон с приложением RSA SecureID.

Пример двухэтапной аутентификации

Когда вы впервые входите на новом устройстве в Telegram, вам приходит на телефон код подтверждения – это первый этап аутентификации. У многих пользователей мессенджера он единственный, но в настройках безопасности приложения можно включить второй этап — пароль, который известен только вам и вводится после кода из SMS.

Заметьте, что создатели Telegram корректно именуют свою аутентификацию двухэтапной.

Проблема одноразовых паролей в SMS

Давайте вернемся к случаю с получением неправомочного доступа к аккаунту Telegram, с которого я начал сегодняшний рассказ.

В процессе взлома оппозиционерам временно отключили сервис SMS. Они видят в этом руку технического отдела МТС, но и без его участия злоумышленники вполне могли перевыпустить SIM-карту или провести атаку MITM. Больше им ничто не мешало войти в Telegram на другом устройстве!

Однако такая аутентификация остается двухэтапной, и взлом аккаунта хорошо демонстрирует, что при целевой атаке обладание смартфоном не играет никакой роли. Вы лишь знаете свой пароль и одноразовый код, который приходит в SMS, а это одинаковые факторы.

Снижает ли безопасность регистрация по номеру телефона

Да, злоумышленники могут получить ваш SMS-код, но они могут перехватить и ваш пароль, пусть и каким-то другим способом (клавиатурный шпион, контроль публичной сети Wi-Fi).

Если вы хотите лучше защитить свою учетную запись, опирайтесь на 2FA или 2SV, а не на ложное ощущение превосходства пароля над номером телефона.

Преимущества и недостатки двухэтапной аутентификации

Плюсы

- Многократно повышают безопасность ваших данных и аккаунтов.

- Просты в использовании.

- В 95% случаев бесплатны.

- В некоторых случая можно использовать одинаковый пароль на различных сайтах (на своё усмотрение), при этом злоумышленники не смогут получить доступ к аккаунту, так как не смогут пройти второй этап верификации.

Минусы

- Двухэтапная авторизация требует дополнительного времени для входа в свой аккаунт или подтверждения какой-либо операции.

- Некоторые виды двухфакторной аутентификации требуют доступа к сети интернет (при авторизации через Email) или сотовой связи (в случае с СМС сообщениями).

- В случае утери доступа к 2FA сложнее восстановить доступ к своему аккаунту или данным (к примеру, при потере телефона или блокировке номера, нельзя получить СМС сообщение с паролем).

Материал подготовлен командой блога Probivnoy.com. Мы пишем обзоры, инструкции, исследования и обзорные статьи о криптовалюте, технологии блокчейн, криптовалютных биржах, платежных системах и электронных кошельках.

Установка Rohos Logon Key на терминальный сервер

1. Установите программу Rohos Logon Key на Терминальном Сервере Windows

Мы поддерживаем все версии Windows Server, начиная с Windows Server 2008. Поддержка Windows Server 2003 предлагается через

2.Настройте 2-факторную аутентификацию с использованием одноразовых паролей. Откройте Rohos Logon Key и выберите “Настроить OTP Токен ”:

3. Настройте политику 2-факторной аутентификации:

Откройте диалог Опции и выберите способ контроля 2-факторной аутентификации:

For a listed usersОбязательное использование 2-FA будет только для тех пользователей, для кого она была настроена. Все остальные могут входить по паролю как обычно. Список пользователей создается автоматически после настройки входа в окне “Setup OTP”

Для предварительного просмотра этого списка откройте окно “Users and Keys”.

For ‘rohos’ user group in Active Directoryкаждый пользователь из группы ‘rohos’ обязан использовать 2-факторную аутентификацию.Обратите внимание: группа ‘rohos’ должна быть предварительно создана администратором в домене; Все пользователи, для которых в дальнейшем будут создаваться аппаратные ключи, будут автоматически добавляться в группу ‘rohos’.

For Remote Desktop loginВсе удаленные сессии требуют 2-FA; Также вы можете указать фильтр IP адресов для которых можно пропустить 2ФА. Например пользователи, которые приходят из внешней сети (через dial-up, DSL-соединения, и из других сетей) нуждаются в 2ФА проверке

В настройках необходимо ввести подстроку, пример IP локальной сети, чтобы Rohos мог определить какой IP считать внешним. Поле «IP of RD gateway» — означает адрес RDP шлюза в LAN, при при подключении от которого необходимо обязательно проверять 2ФА.

For Remote desktop login and AD groupТоже самое что и предыдущий пункт но дополнительно проверяется условие что пользователь принадлежит к группе ‘rohos’.

4. Настройте Аварийный вход

Чтобы предотвратить случайную блокировку сервера из-за применения 2-факторной аутентификации мы настоятельно рекомендуем настроить аварийный вход. Это позволит администратору войти на терминальный сервер с использованием имени пользователя, пароля и контрольных вопросов. Аварийный вход не требует 2-факторной аутентификации.