Как Windows 10 сбросить настройки локальной групповой политики.

Редактор групповой политики это важный инструмент ОС Windows с его помощью системные администраторы могут настраивать тонкие параметры системы. Он имеет несколько вариантов конфигурации и позволят вам внести коррективы производительности, настройки безопасности для пользователей и компьютеров.

Иногда после неудачной настройки вашего редактора групповой политики ваш компьютер начинает вести себя не лучшим образом. Это значит, что пришло время, сбросить все настройки групповой политики и вернуть значения по умолчанию, тем самым сэкономив время и нервы вместо переустановки Windows. В этом руководстве мы покажем вам , как сбросить все настройки групповой политики по умолчанию в операционной системе Windows 10.

Сброс групповой политики к значениям по умолчанию

Настройки Групповой политики могут различаться между несколькими конфигурациями, как персонализация, настройки брандмауэра, принтеры, политики безопасности и т.д. Мы рассмотрим несколько способов с помощью которых вы можете сбросить соответствующие политики в состояние по умолчанию.

Выполните следующие действия, чтобы сбросить измененные параметры объекта групповой политики.

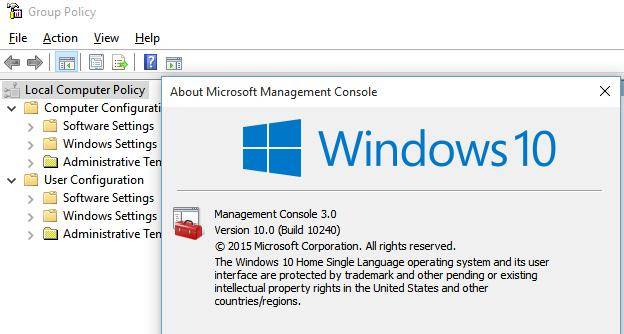

1. Нажмите Клавиша Windows + R на клавиатуре, для запуска аплета Выполнить. Введите в строку gpedit.msc и нажмите Enter, чтобы открыть редактор локальных групповых политик.

2. Перейдите к следующему пути на левой боковой панели окна редактора групповой политики:

Политика Локальный компьютер> Конфигурация компьютера> Административные шаблоны> Все Параметры

3. Теперь, в правой стороне окна, упорядочить параметры политики с помощью столбца Состояние , так что все политики, которые включены / отключены можно получить в верху списка.

4. Далее вы должны изменить параметры политик с включена / отключена , на не заданна и применить настройки.

5. Повторите то же самое для пути указанного ниже:

Политика локальный компьютер> Конфигурация пользователя> Административные шаблоны> Все Параметры

6. Это позволит восстановить все параметры групповой политики в состояние по умолчанию. Однако, если вы столкнулись с некоторыми серьезными проблемами, как потеря привилегий администратора или проблемы входа в систему, то вы можете попробовать метод ниже.

Восстановление локальных политик безопасности по умолчанию

Политики безопасности о вашей учетной записи администратора в Windows 10, находятся в другой консоли управления — secpol.msc (Локальная политика безопасности). Эта оснастка параметр безопасности расширяет групповые политики и помогает определить политики безопасности для компьютеров в домене.

Выполните следующие действия, чтобы изменить политику безопасности на вашей машине:

1. Нажмите КлавишиWindows + X на клавиатуре, запустив Quick Link меню. Выберите Командная строка (Admin) , чтобы открыть командную строку с повышенными правами.

2. Введите следующую команду в окне командной строки и нажмите клавишу ВВОД:

secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verbose

3. После завершения задачи, перезагрузите компьютер, чтобы изменения вступили в силу.

Сброс объектов групповой политики с помощью командной строки

Данный метод включает в себя удаление папки параметров групповой политики с диска, на котором установлена операционная система. Выполните следующие действия, чтобы сделать это с помощью командной строки от имени администратора.

1. Откройте командную строку как администратор

2. Введите следующие команды в CMD и выполнять их одну за другой.

RD /S /Q «%WinDir%\System32\GroupPolicyUsers» RD /S /Q «%WinDir%\System32\GroupPolicy» gpupdate /force

3. После этого, перезагрузите компьютер.

Примечание: Убедитесь, что вы создали точку восстановления системы перед внесением изменений в реестр или объектов групповой политики.

Эффективная синхронизация папок в Windows 10 с SyncToy

Программные решения для синхронизации папок используются не только для создания резервных копий файлов на облачных дисках и других системах. Помимо этого существуют инструменты для выполнения такой работы между локальными дисками. Некоторые из них основаны на командной строке, а другие — на графическом интерфейсе. Приложения с графическим интерфейсом упрощают настройку для обычного пользователя. Синхронизация папок в Windows 10 с инструментом Microsoft SyncToy — это первое, что вы можете попробовать.

Качественно упрощенный графический интерфейс предложит вам несколько вариантов взаимодействия. Давайте рассмотрим их подробнее.

Синхронизация папок в Windows 10

загрузите последнюю, на данный момент версию SyncToy 2.1. Исполняемый файл установщика имеет размер 3,5 МБ. Установите приложение на свой ПК и запустите его.

Нажмите на кнопку «Create New Folder Pair», после чего появится окно с возможностью выбора папок. Как видите, их маркировка простая — «Левая» и «Правая». Выберите каталоги, которые хотите синхронизировать.

На следующем шаге вам необходимо выбрать один вариант выполнения процесса из трех доступных. Здесь необходимо понимать, какая между ними разница.

Synchronize — синхронизирует все объекты в папках. Если удаляете файл или каталог из одной, он будет автоматически удален и из второй.

Echo — скопирует все новые и обновленные файлы из левой папки в правую. При удалении или переименовании файла в первой, он будет удален и/или переименован во второй.

Contribute — будет копировать новые и обновленные объекты из левой в правую. Переименованные в одной будут переименованы в другой. Никакие файлы не будут удаляться в любом направлении, поэтому удаленные из левой папки не будут удалены из правой.

Дальше задайте произвольное имя для созданной пары и выполните запуск кнопкой «Run». По окончанию получите отчет, в соответствии с вариантом синхронизации, выбранном на предыдущем шаге.

SyncToy необходимо запускать вручную. Для автоматизации вы можете использовать системный Планировщик заданий. Запустите его и создайте новую задачу. На вкладке «Триггеры» выберите необходимое расписание. На вкладке «Действия» в поле для выбора программы или сценария укажите на исполняемый файл приложения.

В поле «Добавить аргументы (необязательно)» напишите:

и сохраните изменения. Это указание планировщику запускать все пары синхронизации папок в Windows 10, которые вы создали. Если необходима только одна пара, добавьте к аргументу её имя, заключенное в двойные кавычки.

Сохраните задание и включите его. Оно будет запускаться автоматически в соответствии с заданными вами параметрами

Спасибо за внимание!

голоса

Рейтинг статьи

Что такое GPedit, использование приложения

GPEdit (называют «редактором локальных групповых политик») — это отдельная оснастка консоли управления Майкрософт (MMC), позволяющая тонко при помощи административных шаблонов настраивать конфигурацию Windows как для всех учетных записей, так и для отдельного юзера. Например, вы можете:

- Убрать кнопки перезагрузки и завершения работы ПК в меню «Пуск»;

- Отключить запуск всех приложений из магазина Microsoft Store;

- Удалить значок корзины с рабочего стола или все элементы;

- Разрешить запуск только определенных приложений Windows;

- Запретить редактирование панели инструментов и ее перетаскивание;

- Убрать определенные меню из проводника (например, «файл»).

Таких параметров в GPEdit сотни и применяются для всех областей Виндовс.

Как пользоваться:

- Запустите редактор;

- Откроется пользовательский интерфейс и в нем 2 больших раздела «Конфигурация компьютер» и «Конфигурация пользователя». В них есть папки, где содержатся параметры, которые мы можем изменять.

- Например, если я хочу убрать корзину с рабочего стола, то открываю «Конфигурация пользователя»; «Административные шаблоны»; «Рабочий стол» и перехожу двойным кликом в соответствующую политику. Ставлю значение «Включено» и сохраняю настройки.

Пример активации политики в GPO

Пример активации политики в GPO

В некоторых политиках будут дополнительные опции.

Старая версия редактора gpedit.msc от Windows 7

Чтобы запустить редактор групповых политик в Windows 10 Home, можно воспользоваться неофициальным патчем от энтузиастов, который включает в себя все необходимые библиотеки и файлы для работы редактора локальных групповых политик.

- Скачать архив с установочным файлом можно здесь: add_gpedit_msc.zip;

- Распакуйте архив и запустите с правами администратора мастер установки setup.exe;

- Если у вас 64-битная версия Windows 10, то не закрывая окно установщика (не нажимая кнопку Finish), перейдите в каталог %WinDir%Temp и скопируйте файлы gpedit.dll,fde.dll, gptext.dll, appmgr.dll, fdeploy.dll и gpedit.msc в папку %WinDir%System32;

- Затем скопируйте папки GroupPolicy, GroupPolicyUsers, GPBAK и файл gpedit.msc из каталога %WinDir%SysWOW64 в папку %WinDir%System32;

- Перезагрузите компьютер и попробуйте запустить консоль редактора, выполнив команду gpedit.msc .

Если при запуске gpedit.msc появляется ошибка “MMC could not create the snap-in”, вручную запустите из папки %WinDir%Tempgpedit файл x86.bat или x64.bat (в зависимости от разрядности системы). Также может помочь ручное копирование файлов архива в папку %SystemRoot%System32.

Совет. В установленной версии редактора будет отсутствовать ряд политик, появившихся в Windows 8 и Windows 10, т.к. данная версия редактора GPO разрабатывалась еще под Windows 7. Т.е. могут отсутствовать новые параметры политик, которые появились после Windows 7, например политика, связанная с недавней проблемой с credssp. Кроме того, имеется только английская версия редактора GPO.

Управление областью действия GPO

Если параметр политики не применяется к клиенту, проверьте область действия GPO. Если вы настраиваете параметр в разделе Computer Configuration («Конфигурация компьютера»), ваша групповая политика должна быть сопряжена с организационным подразделением (OU) объектов компьютеров. То же самое верно, если вы установите свои параметры в разделе User configuration («Конфигурации пользователя»).

Также убедитесь, что объект, к которому вы пытаетесь применить свой GPO, находится в правильном контейнере AD (OU) компьютеров или пользователей. Если у вас много объектов и вы не можете вспомнить, в каком организационном подразделении находится нужный вам пользователь или компьютер, то вы можете выполнить поиск по объектам в своём домене. После выполнения поиска, чтобы узнать, в какое организационное подразделение (OU) помещён найденный объект, дважды кликните на него, перейдите на вкладку Object («Объект»), где в поле «Каноническое имя объекта» вы увидите полный путь, включающий имя организационного подразделения.

Связанная статья: Поиск по Active Director групп и пользователей с использованием подстановочных знаков

Это означает, что целевой объект должен находиться в подразделении, с которым связана политика (или во вложенном контейнере AD).

Объекты групповой политики

Групповая политика позволяет администраторам управлять компьютерами и пользователями в Active Directory. Она состоит из нескольких частей и в большой компании может оказаться сложной в использовании без привлечения сторонних инструментов.

Групповые политики сохраняются как объекты групповой политики (GPO), которые затем связываются с объектами Active Directory. Дело в том, что групповые политики могут включать параметры безопасности, разделы реестра, правила установки программного обеспечения, сценарии для запуска и завершения работы, а члены домена обновляют параметры групповой политики по умолчанию каждые 90 минут на своих машинах и каждые 5 минут на контроллере домена.

В большинстве случаев в домене точно настроены:

- один объект групповой политики, определяющий обязательный пароль, Kerberos и политики всего домена;

- один объект групповой политики, настроенный для подразделения контроллеров домена;

- один объект групповой политики, настроенный для подразделения серверов и рабочих станций.

Посмотреть групповые политики можно в окне «Диспетчер серверов → Управление групповой политикой».

Управление групповой политикой

Файлы, которые содержат параметры политики («Шаблон групповой политики») расположены по пути на контроллере домена.

Шаблон групповой политики

Используя PowerShell Active Directory , можно проверить наличие объекта групповой политики и его ключевые поля, интересующие нас.

Использование Get-ADObject для получения основной информации об объекте групповой политики

Использование Get-ADObject для получения ключевой информации об объекте групповой политики

При создании объекта групповой политики он может быть как связан, так и не связан с каким-либо объектом Active Directory. Если такая связь существует, атрибут этого объекта будет обновлен и в него будет добавлено значение групповой политики. По этому признаку можно определить, какие групповые политики применяются к данному объекту Active Directory.

Если мы перейдем в любую директорию объекта групповой политики, то есть в , то обнаружим следующие вложенные объекты:

- — директория с настройками машины для объекта групповой политики.

- — директория с пользовательскими настройками для объекта групповой политики.

- — файл, который содержит параметры конфигурации объекта групповой политики.

Содержимое директории объекта групповой политики

Групповая политика была создана, чтобы упростить управление ресурсами в домене, однако злоумышленник также может использовать ее возможности для своих целей. К примеру, таким образом можно подменить программы, создать запланированные задачи, добавить новую локальную учетную запись на все компьютеры. Также приведу список интересных возможностей, которыми лично пользовался сам или видел, как пользовались другие операторы.

- Использование сценариев PowerShell или VBS для настройки членства в группах на уровне домена.

- Запуск Invoke-Mimikatz на всех контроллерах домена в качестве SYSTEM через определенный промежуток времени (например, раз в три дня).

- Получение учетной записи , а затем планирование задачи запуска DCSync на определенных машинах во всем лесу с использованием поддельных билетов Kerberos.

- Установка RAT и добавление исключения в антивирусные правила в домене или лесу.

Присоединяйся к сообществу «Xakep.ru»!

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку!

Подробнее

Я уже участник «Xakep.ru»

Подключение принтеров пользователям через GPO

Создайте три новые группы безопасности в AD (prn_HPColorSales, prn_HPColorIT, prn_HPColorManagers) и добавьте в нее пользователей отделов (наполнение групп пользователей можно автоматизировать по статье “Динамические группы в AD”). Вы можете создать группы в консоли ADUC, или с помощью командлета New-ADGroup:

Запустите консоль редактора доменных политик (GPMC.msc), создайте новую политику prnt_AutoConnect и прилинкуйте ее к OU с пользователями; Если у вас в домене используется небольшое количество сетевых принтеров (до 30-50), вы можете все их настраивать с помощью одной GPO. Если у вас сложная структура домена, есть сайты AD, используется делегирование прав администраторам филиалов, лучше создать несколько политик подключения принтеров, например по одной политике на сайт или OU.

Перейдите в режим редактирования политики и разверните секцию User Configuration -> Preferences -> Control Panel Setting -> Printers. Создайте новый элемент политики с именем Shared Printer; Если вы хотите подключать принтер по IP адресу (не через принт-сервера, а напрямую), выберите пункт TCP/IP Printer.

Действие – Update. В поле Shared Path укажите UNC адрес принтера, например, (в моем примере все принтеры подключены к принт-серверу ). Здесь же вы можете указать, нужно ли использовать этот принтер в качестве принтера по-умолчанию;

Перейдите на вкладку Common и укажите, что принтер нужно подключать в контексте пользователя (опция Run in logged-on user’s security context). Также выберите опцию Item-level targeting и нажмите на кнопку Targeting;

С помощью нацеливания GPP вам нужно указать, что данная политика подключения принтера применялась только для членов группы prn_HPColorSales

Для этого нажмите New Item -> Security Group -> в качестве имени группы укажите prn_HPColorSales; Обратите внимание, что данное ограничение не запрещает любому пользователю домена подключить это принтер вручную в проводнике Windows. Чтобы ограничить доступ к принтеру, нужно изменить права доступа к нему на принт-сервере, ограничив возможность печати определенными группам

Аналогичным образом создайте политики подключения принтеров для других групп пользователей

Есть еще старый раздел политик для настройки принтеров — Computer Configuration -> Policies -> Windows Settings -> Deployed Printers, однако этот метод установки принтеров пользователям не такой гибкий, как рассмотренный ваше способ с помощью GPP.

При использовании такой групповой политики, новые принтера будут устанавливаться у пользователей, только если на их компьютере уже установлен соответствующий принтеру драйвер печати. Дело в том, что у обычных пользователей нет прав на установку драйверов.

Как обновить GPO через PowerShell

Оболочка PowerShell так же имеет отдельный командлет, который легко может инициировать запрос на обновление групповой политики, называется он Invoke-GPUpdate.

Invoke-GPUpdate — это командлет обновляющий параметры групповой политики, включая настройки безопасности, которые установлены на удаленных компьютерах с помощью планирования хода выполнения команды Gpupdate. Вы можете комбинировать этот командлет по сценарию, чтобы запланировать команду Gpupdate на группе компьютеров. Обновление может быть запланировано для немедленного запуска параметров политики или ожидания в течение определенного периода времени, максимум до 31 дня. Чтобы избежать нагрузки на сеть, время обновления будет смещено на случайную задержку.

Давайте запросим обновление политик GPO на моем тестовом сервере с Windows Server 2019, для этого запускаем оболочку PowerShell и вводим команду:

Invoke-GPUpdate –RandomDelayInMinutes 0

Ключ –RandomDelayInMinutes 0 установит задержку в выполнении на ноль секунд, в противном случае обновление будет выполнено рандомно, через некоторое время.

Обратите внимание, что командлет не выдает никаких результатов, если все работает нормально. В некоторых случаях ваши пользователи могут увидеть всплывающее окно командной строки с заголовком taskeng.exe, которое отображает сообщение «Политика обновления». Через секунду окно исчезает

Через секунду окно исчезает.

Если нужно произвести обновление на удаленном компьютере, то нужно воспользоваться ключом -Computer, команда примет вот такой вид:

Invoke-GPUpdate -Computer dc01.root.pyatilistnik.org –RandomDelayInMinutes 0

Если нужно выполнить принудительно без запроса подтверждения пользователя, то укажите ключ -Force.

Если нужно указать явно, что необходимо запросить политики только для пользователя или компьютера, то можно использовать ключ -Target, который имеет значения User или Computer. Кстати если удаленный компьютер не отвечает, то вы получите ошибку:

Invoke-GPUpdate : Компьютер «dc01.root.pyatilistnik.org» не отвечает. Целевой компьютер выключен или отключены правила брандмауэра удаленного управления запланированными задачами (Invoke-GPUpdate : Computer «dc01.root.pyatilistnik.org» is not responding. The target computer is either turned off or Remote Scheduled Tasks Management Firewall rules are disabled.). Имя параметра: computer строка:1 знак:1 + Invoke-GPUpdate -Computer dc01.root.pyatilistnik.org -Target User –Ra … + ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ + CategoryInfo : OperationTimeout: (:) , ArgumentException + FullyQualifiedErrorId : COMException,Microsoft.GroupPolicy.Commands .InvokeGPUpdateCommand

Еще одним преимуществом командлета PowerShell является то, что у вас есть больше возможностей в выборе машин, которые вы хотите обновить. Например, с помощью приведенной ниже команды вы должны выбрать все компьютеры, которые начинаются с «Note*».

Get-ADComputer –Filter ‘Name -like «Note*»‘ | foreach{ Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0}

Если нужно выбрать все компьютеры, то ставим звездочку «*»

Get-ADComputer –Filter * | foreach{ Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0}

При желании вы можете найти все компьютеры по версиям операционных систем и сделать обновление групповых политик по данному критерию.

Не забываем, что можно ограничить поиск отдельным организационным подразделением, для этого есть ключ -Searchbase и команда примет вот такой вид:

Get-ADComputer –Filter * -Searchbase «OU=Windows10,OU=Компьютеры,OU=Оргструктура,DC=root, DC=pyatilistnik,DC=org» | foreach{ Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0}

Еще вы можете подготовить текстовый файл со списком серверов, который так же можно через цикл обработать, вот по такому принципу:

$comps = Get-Content «C:\temp\comps.txt» foreach ($comp in $comps) { Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0 }

Я также добавил здесь параметр -Force, чтобы обеспечить повторное применение параметров групповой политики, даже если клиент замечает, что новые версии GPO недоступны. Таким образом, когда мы говорим о принудительном обновлении групповой политики, мы на самом деле имеем в виду две разные вещи. Без параметра Force мы просто незамедлительно инициируем обновление; если мы добавим параметр Force, мы форсируем обновление, даже если обновлять нечего. Параметр Force вступает в игру, если вы считаете, что что-то пошло не так в предыдущем обновлении объекта групповой политики.

Трюк 7. Используем другого пользователя

Есть способ не подпустить подгрузки политик, но для этого трика нам понадобятся логин и пароль другого пользователя. Суть в том, что нам надо войти в систему «еще раз», но не под собой. Тут два варианта:

-

<Shift> + правый клик на запускаемом файле, далее в контекстном меню выбираем «Run as…».

-

Через консоль набираем команду: runas /noprofile <название exe-файла>.

Другой пользователь, под которым ты запускаешь программку, как и ты, может быть обычным пользователем с ограниченными правами. Но политики на запущенную программку уже не будут действовать! См. рисунок.

На нем пользователь test_gpo3 не может запустить regedit из-за политик. Но, запустив под test_gpo2 любой exe’шник (диспетчер задач например), он уже ничем не ограничен и поэтому может запустить regedit. Кроме того, если у нас есть возможность удаленного входа в систему (по RDP, например), то мы можем провести аналогичный финт, но только с одной учеткой (демонстрацию можешь посмотреть в этом видео).

Политики приложений

С помощью Group Policy можно реализовать два варианта развертывания приложений:

- Публикация — приложение появляется в оснастке Add or Remove Programs панели управления, так что вопрос о том, следует ли устанавливать данное приложение, решает сам пользователь.

- Назначение — приложение появляется в меню Start на рабочем столе пользователя, как если бы оно уже было установлено. Затем, когда пользователь запускает приложение в первый раз, программа установки выполняет процедуру оперативной инсталляции (just-in-time — JIT- installation) программы из сетевой общедоступной дистрибутивной папки.

Через проводник

Файловый менеджер в виде специальной панели, расположенной в левой части окна, предоставляет быстрый доступ к файловой системе устройства, в том числе к меню Редактора.

Воспользоваться Проводником можно по следующей схеме:

Нажать клавиши: «Win E».

- Вставить: C:WindowsSystem32gpedit.msc.

- Нажать «Enter».

Эти действия позволят сразу запустить системный инструмент. Если юзеру нужен доступ к его файлу, тогда потребуется ввести значение: C:WindowsSystem32, затем прокрутить курсор мыши в самый низ перечня. В нем отобразится наименование gpedit.msc.

Не обязательно вводить полный модуль, достаточно указать значение: gpedit.msc, и оно также найдет Редактор, который отобразится в результатах.

Установка групповых политик через BAT файл

Редактор групповых политик вырезан из домашней редакции, но содержится в образе, поэтому используя DISM (Система управления и развертывания образов) его можно с лёгкостью установить. Один из самых простых и быстрых способов, когда gpedit msc не найден windows 10 — скачать его и установить. Что для этого требуется:

Эти несколько действий решат проблему, когда windows 10 не видит gpedit msc. Но если вы боитесь запускать чужие bat файлы из интернета, попробуйте следующий вариант.

Ведение файлов ADM на административных рабочих станциях

При использовании параметра политики «Всегда используйте локальные файлы ADM для редактора групповой политики», убедитесь, что каждая рабочая станция имеет последнюю версию файлов ADM по умолчанию и настраиваемого ADM. Если все файлы ADM недоступны локально, администратору не будут видны некоторые параметры политики, содержащиеся в GPO. Избегайте этого, реализуя стандартную версию операционной системы и пакета служб для всех администраторов. Если вы не можете использовать стандартную операционную систему и пакет услуг, реализуем процесс распространения последних ADM-файлов на все административные рабочие станции.

Примечание

- Поскольку файлы ADM рабочей станции хранятся в папке %windir% Inf, любой процесс, используемый для распространения этих файлов, должен работать в контексте учетной записи с административными учетными данными на рабочей \ станции.

- Windows XP не поддерживает редактирование GPOs, если в папке Sysvol нет ADM-файлов. В живой среде необходимо учитывать это ограничение разработки.