Google Find My Device

В случае потери планшета или смартфона на операционной системе Android, в первую очередь следует обратиться к помощи сервиса Find My Device.

Чтобы выполнить поиск, вам понадобится найти любое устройство с выходом в интернет и сделать следующее:

Открыть в браузере страницу google.com/android/find.

- Пройти авторизацию, используя учетную запись, которая зарегистрирована на пропавшем устройстве.

- Принять пользовательское соглашение.

- Выбрать интересующую опцию.

Важно. Функция поиска работает только в том случае, если на телефоне (планшете) включена геолокация и активировано подключение к интернету

При соблюдении всех необходимых условий Find My Device сможет отследить устройство по геолокации и покажет его на карте. Это не все, на что способен сервис Google, так как помимо прочего он предлагает выполнить несколько действий, которые помогут в осуществлении поиска:

- Прозвонить. Если вы находитесь рядом с геолокацией смартфона, то можете его прозвонить для упрощения поиска.

- Заблокировать устройство. В данном случае выполняется выход из учетной записи Google, а при необходимости вы можете оставить сообщение на экране смартфона для человека, который его найдет.

- Очистить устройство. Крайняя мера, позволяющая стереть все данные смартфона или планшета. После этого определение местоположения будет невозможным.

Таким образом, изначально вам стоит добраться до указанной в сервисе геолокации, а затем прозвонить устройство. Далее, если его все равно не удается найти, рекомендуется оставить сообщение на экране. Для этого укажите свой номер, чтобы человек, подобравший телефон или планшет, смог с вами связаться.

KidInspector

Работает на ОС: Windows, Mac, Android, iOSБесплатный режим: представлен в ограниченном режиме Описание утилиты:

Это программа для слежения за действиями на компьютере, которая позиционируется как софт типа Parental Control («Родительский контроль»). То есть ее можно использовать и как программу для слежения за рабочим компьютером, но в этом смысле функционал шпионского приложения по сбору данных ограничен нижеописанными моментами.

Установить шпион легко, у него простенький интерфейс, адаптация под задачи интуитивная. Этот софт для отслеживания действий пользователя и для слежки за компьютером имеет ряд функциональных отличий от конкурентов – он может подключиться к микрофону и веб-камере, ведя тайную запись. То есть как ПО типа «Родительский контроль» для слежения за домашним PC это решение действительно удобное и функциональное. Но у него нет трекера задач, нельзя блокировать доступ к ресурсам и софту, имеется возможность только просматривать и отслеживать сообщения и вести удаленный мониторинг.

Изучение изъятого телефона

Судебно-криминалистический анализ мобильных устройств – это достаточно развитая область в мире. Эксперт-аналитик подключает изъятое устройство к специальной машине, которая считывает данные, хранящиеся внутри него, включая записи выполненных действий, осуществленных телефонных звонков и отправленных текстовых сообщений. Судебно-криминалистический анализ поможет восстановить доступ к удаленным текстовым сообщениям. С помощью него иногда можно обойти блокировку экрана, особенно, это касается старых телефонов.

Существует множество приложений для смартфонов, которые пытаются запретить или предотвратить судебно-криминалистический анализ данных и записей или зашифровать имеющиеся данные, чтобы сделать их нечитаемыми для аналитика. Кроме того, есть специальное программное обеспечение Remote Wipe, которое позволяет владельцу телефона стереть определенные данные удаленно по его запросу.

Это программное обеспечение будет полезным для защиты своих данных от преступников

Однако обратите внимание, что умышленное уничтожение доказательств или воспрепятствование расследованию могут быть рассмотрены судом как отдельное преступление, часто с очень серьезными последствиями

Отключение и удаление доступа

Если возникнет необходимость полноценно отключить ранее открытый доступ к своему мобильному девайсу, потребуется выполнить несколько шагов.

Для начала обязательно деактивируйте опцию «Найти устройство», предлагаемую сервисом Google. Тут нужно открыть настройки и перейти в раздел Google. Далее в меню «Безопасность» и в раздел «Найти устройство». Переведите ползунок в сторону отключения.

Выключив эту функцию, устройство не удастся обнаружить при утере, а также дистанционно удалить данные.

Внимательно подумайте, прежде чем отключать эту функцию. В случае кражи или потери мобильного девайса она может стать настоящим спасением.

Если же для получения доступа использовалось одно из рассмотренных приложений, то для ограничения подключений достаточно удалить их с телефона или смартфона.

Несмотря на то, что мобильные устройства под управлением операционной системы Android открывают широкие возможности для удалённого доступа, ими следует предельно внимательно и аккуратно пользоваться.

Не разрешайте сомнительным личностям дистанционно заходить на ваш телефон, что-либо там менять, загружать и устанавливать. Подобные процедуры проводятся лишь в рамках управления собственными девайсами, либо при обращении за помощью к проверенным и надёжным людям.

С помощью другого смартфона

Если у вас под рукой есть смартфон с выходом в интернет, то вы можете попытаться найти пропавшее устройство через сервис Find My Device. Для этого понадобится:

- Установить приложение.

- Запустить программу и пройти авторизацию, используя данные аккаунта потерянного гаджета.

- Отследить геолокацию телефона и при необходимости принять дополнительные действия (прозвонить, заблокировать или очистить).

То есть поиск с другого смартфона осуществляется точно так же, как и попытка найти гаджет через компьютер. Но в этом случае операция выполняется через приложение, а не сайт Find My Device. Также вы можете воспользоваться одной из массы других подобных программ, о которых речь пойдет далее.

StaffCounter

Это решение подходит для руководителей любого звена. Программа предназначена для контроля и учета рабочего времени сотрудников.

В зависимости от стоимости и функционала разработчики предлагают три варианта использования: базовую (бесплатную), стандартную и профессиональную версии.

Приложение помогает руководителям выявлять эффективных и неэффективных сотрудников, узнавать, как персонал расходует время, и оптимизировать процессы в компании.

Преимущества StaffCounter

Возможность установки на ПК, планшетах и смартфонах

Бесплатная демоверсия

Возможность работы без постоянного подключения к интернету

Как мобильный телефон отслеживает местоположение?

Во всех современных телефонах есть службы геолокации для отслеживания местоположения. Проследить веломаршрут, поставить геотег в посте для Инстаграма или показать геопозицию другу – мы используем это осознанно, давая приложениям согласие на отслеживание. Я расскажу обо всех потенциальных способах слежки за вами, если некто без вашего ведома захочет узнать, куда вы отправились рыбачить в эти выходные.

Могут ли следить за мной через мобильную сеть?

Любой мобильный оператор может определить, где находится телефон конкретного абонента. Такая возможность обеспечивается триангуляцией: местоположение телефона определяется расстоянием до трех (и более) известных точек – мобильных вышек. Первая вышка определяет расстояние до абонента, вторая сужает до расположения между другими вышками, а третья помогает точнее определить локацию. На практике операторы используют эти данные для более эффективного обслуживания абонента.

Однако определить точную геопозицию с помощью мобильных вышек невозможно. Так можно узнать только примерный участок, где находится человек. К примеру, в городе, где покрытие мобильной сети наиболее плотное, разброс может быть до 200 метров. А вот за городом, где вышек намного меньше, погрешность будет еще сильнее.

Несмотря на то, что «общение» телефона с вышками происходит в обе стороны, выкрасть эти данные не так-то просто: нужно как минимум иметь особый доступ к информации об абонентах или специальное устройство-перехватчик.

Такие устройства – перехватчики IMSI – имитируют фальшивые станции сотовой сети и отключают функцию шифрования. С их помощью возможно обнаружить телефон человека в той зоне, где эти «станции» спрятаны, а также отследить весь трафик. К примеру, одна такая станция обнаружилась в Осло перед посольством РФ, а в 2016 году ловцы IMSI нашлись по всему Лондону.

А вдруг за мной следят через GPS?

Отследить местоположение через GPS можно намного точнее, чем через мобильные вышки – погрешность будет до 2 метров. Правда, лучше всего GPS работает на открытой местности, где мало домов и других бетонных строений, которые по факту служат блокировщиками сигнала, то есть в городе его эффективность снижается. А еще на точность влияет погода: если небо затянуто тучами, сигнал может искажаться, из-за чего местоположение смартфона может считываться неправильно.

Однако все это работает только в одну сторону: спутники посылают сигналы телефону, телефон принимает их с помощью встроенного GPS-модуля и определяет, сколько по времени эти сигналы были в пути.

Для того чтобы какое-либо приложение считывало вашу геопозицию через GPS, необходимо предоставить ему доступ в настройках телефона или в самом приложении. Поэтому для слежки за вами злодею понадобится специальная программа, установленная на ваш смартфон. Если ее нет, то данные никак не получить! Оставьте этот фантастический метод сценаристам из Голливуда.

А могут ли следить через Wi-Fi?

Каждый раз, когда на телефоне включен поиск Wi-Fi, он передает в эфир свой MAC-адрес и другие служебные данные, что позволяет ближайшим приемникам распознать ваше устройство. Однако долго шпионить за вами с помощью Wi-Fi не очень-то удобно: устройство обнаруживается только в непосредственной близости от точки доступа.

Иногда в торговых центрах специально «следят» за устройствами. Это делается для маркетинговых целей: так можно узнать, сколько человек приходят в тот или иной магазин, как часто вы бываете в конкретном магазине, чтобы потом показывать вам более актуальную рекламу. Однако в этом случае информация в виде MAC-адреса – это просто обезличенная идентификация устройства, ничего не сообщающая о вас лично. Как кто-то может получить конкретные данные? Ответ прост – «Бесплатный Wi-Fi».

Безопасны ли общественные Wi-Fi-сети?

Сеть, защищенная шифрованием WPA2-PSK или WPA2-Enterprise, безопаснее для использования. Для того чтобы сломать такую защиту, злоумышленнику придется попотеть, если на такую сеть установлен достаточно сильный пароль. Обычно во время атаки компьютер может перебирать только 50-300 паролей в секунду, а это значит, что взлом займет ну очень много времени.

В любом случае, скучая в кафе или торговом центре, постарайтесь подключаться только к официальным Wi-Fi-сетям, имеющим пароль и шифрование. Однако и здесь стоит быть бдительным: мошенники могут «мимикрировать» под официальную сеть от кафе, создав фальшивое соединение. Так что лучшее, что вы можете сделать, это спросить у сотрудников заведения точное название Wi-Fi-сети и ключ к ней.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Внедрение InfoWatch Device Monitor

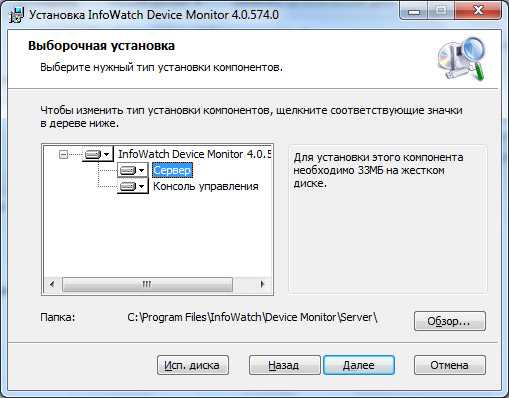

Внедрение модуля InfoWatch Device Monitor в эксплуатацию начинается с разворачивания серверного компонента, дистрибутив которого входит в комплект поставки продукта. Первые несколько шагов установки не вызывают никаких трудностей: это просмотр титульной страницы, подписание лицензионного соглашения, выбор компонентов (сервер и/или консоль управления) и места их инсталляции.

Рисунок 1. Выбор устанавливаемых компонентов InfoWatch Device Monitor

Дальнейшие этапы установки зависят от того, какие компоненты были выбраны. Так, например, если устанавливается только консоль управления (например, на компьютер администратора безопасности), то больше никакие настройки уже не нужны. А вот если инсталлируется серверная компонента, то необходимо выполнить еще целый ряд шагов.

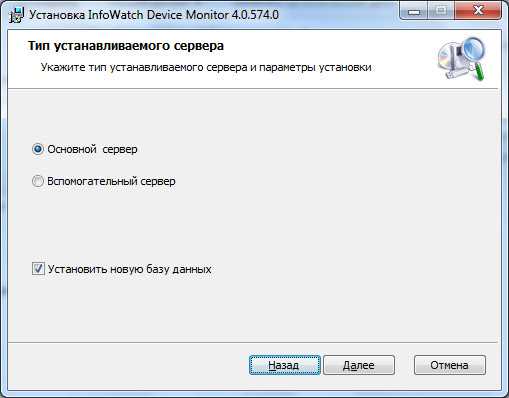

На первом из них указывается, какой инсталлируется сервер: основной или вспомогательный. Первый используется для вновь разворачиваемой системы, а второй применяется для масштабирования уже работающей. При выборе основного сервера необходимо указать, нужно ли создавать новую базу данных для работы InfoWatch Device Monitor.

Рисунок 2. Выбор типа сервера InfoWatch Device Monitor

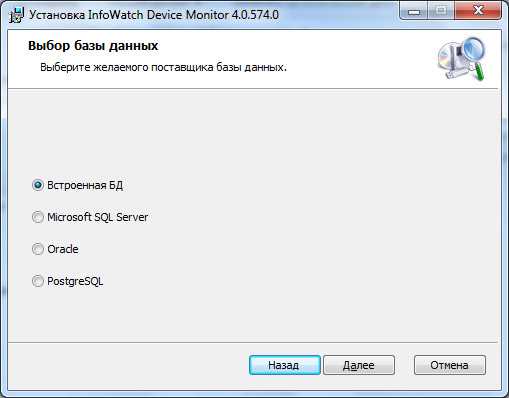

Если был выбран вариант со вспомогательным сервером или была отключена функция создания новой базы данных, то следующим этапом станет указание существующей базы данных. В противном случае администратору будет предложено выбрать одну из возможных СУБД.

Рисунок 3. Выбор СУБД для работы InfoWatch Device Monitor

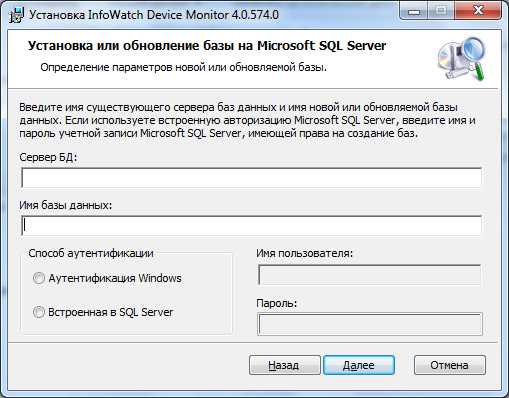

Далее необходимо указать параметры создаваемой базы данных. Для встроенной СУБД это будет просто имя файла и папка размещения, для Microsoft SQL Server – сервер и имя базы данных, а также параметры аутентификации и пр.

Рисунок 4. Настройка параметров базы данных

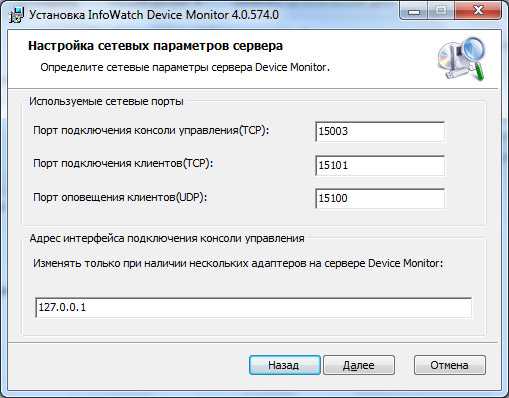

Следующий этап – ввод сетевых параметров сервера InfoWatch Device Monitor. К ним относятся порты, используемые консолью управления и программами-клиентами. Также можно указать IP-адрес, по которому будут подключаться консоли (если на сервере установлено несколько сетевых адаптеров).

Рисунок 5. Настройка сетевых параметров сервера InfoWatch Device Monitor

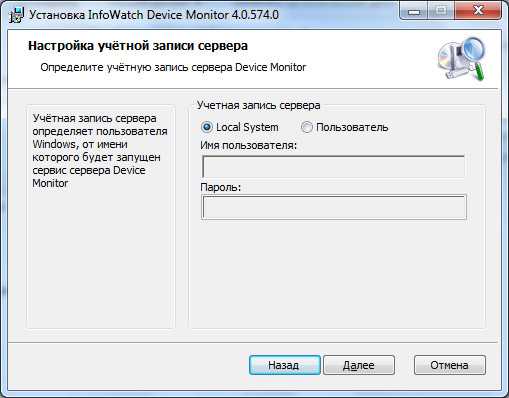

Далее необходимо указать пользователя, от имени которого будет запускаться сервис InfoWatch Device Monitor. Рекомендуется использовать для этого предварительно подготовленный аккаунт, обладающий необходимым набором прав доступа. Впрочем, при необходимости можно включить запуск сервиса от имени системной учетной записи (Local System).

Рисунок 6. Выбор пользователя, от имени которого будет запускаться сервер InfoWatch Device Monitor

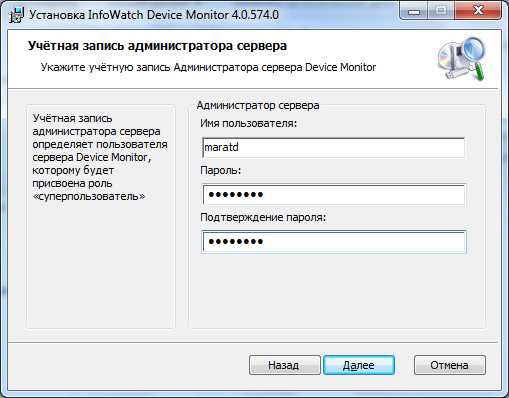

На следующем шаге задается логин и пароль администратора сервера. Речь идет о пользователе, который имеет роль «Суперпользователь». Это специальная роль, которая не предназначена для регулярной работы. Она применяется только для первичного ввода администраторов в систему и работы в аварийных режимах.

Рисунок 7. Настройка администратора сервера InfoWatch Device Monitor

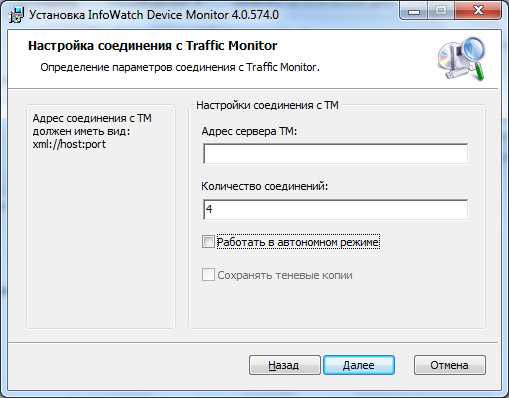

На последнем этапе необходимо указать адрес сервера InfoWatch Traffic Monitor, на который будет передаваться вся информация об инцидентах. Если в сети предполагается использовать только InfoWatch Device Monitor, то необходимо выбрать автономный режим работы, указав, нужно или нет сохранять теневые копии файлов.

Рисунок 8. Настройка подключения к серверу InfoWatch Traffic Monitor

После этого остается только запустить процесс установки и дождаться его завершения.

Физические трекеры: TrackR

Tile это не единственный компактный трекер с поддержкой Bluetooth. Устройство TrackR выполняет более или менее одну и ту же задачу, хотя диапазон работы TrackR меньше, чем у Tile, всего 25–30 метров. Если у вас есть Amazon Echo в доме, вы можете найти свой мобильный телефон с помощью TrackR и голосовой команды Alexa.

Как и Tile, TrackR подключается практически к любому гаджету и сообщает о его местоположении через Bluetooth в приложении TrackR (для Android и iOS ). Через приложение вы также можете заставить TrackR или подключенный телефон издавать звуковые сигналы. Хотя диапазон ограничен, если TrackR, прикрепленный к планшету или ноутбуку, находится слишком далеко, он автоматически регистрирует последнее известное местоположение в приложении, поэтому вы знаете, следует ли начинать смотреть дома или в офисе.

В настоящее время TrackR продает две модели — Pixel и Bravo. Pixel меньше и выполнен из пластика, а не из матового алюминия, как Bravo. Цены начинаются от 25 до 30 долларов за один Bravo и от 21 до 25 долларов за один Pixel, но вы можете сэкономить больше, если купите сразу пять, восемь или двенадцать трекеров.

Каждый компьютер содержит ценные данные. Может быть, не промышленные секреты, может быть, не отдельные вещи, но драгоценные для каждого из нас: воспоминания, фотографии, видео, документы и многое другое. И затем, часто, это также наши личные данные, возможно, данные банковского счета, или номер кредитной карты, или копия адресной книги. Вот почему сломанный или украденный компьютер всегда является проблемой. С одной стороны, вы можете хранить все свои данные и воспоминания в облачном сервисе, таком как Google Drive, iCloud или DropBox: это позволяет избежать потери важных воспоминаний и документов. С другой стороны, особенно в случае кражи, рекомендуется установитьприложение, позволяющее отследить украденный ноутбук, и, возможно, заблокировать его удаленно.

Добыча

Добыча оно позволяет контролировать до трех устройств бесплатно и до 500 за плату. Это дает хорошее представление о том, как это приложение разработано для профессиональных пользователей и насколько оно указывает на его эффективность. Базовые инструменты, бесплатные, позволяют отслеживать компьютер в любой части планеты, выделяя его положение на карте. Также можно удаленно заблокировать доступ к ПК, удалить все содержащиеся пароли и даже полностью удалить содержимое ноутбука.

LockItTight

LockIttight, помимо блокировки ПК и удаленного удаления всех содержащихся на нем данных, он позволяет точно определить местонахождение компьютера, как путем отслеживания ноутбука, так и путем идентификации вора. Фактически, он позволяет, как это уже делается в некоторых приложениях для смартфонов, использовать веб-камеру для фотографирования тех, кто использует ПК, делать снимок экрана с выполненной деятельностью и получать отчет обо всех действиях, совершенных вором.

Lojack для ноутбука

Если мы готовы тратить от 35 до 45 евро в год, мы можем рассмотреть конкретную услугу, которая гарантирует восстановление украденного компьютера, планшета и телефона. По сути, приложение устанавливается непосредственно в BIOS: это предотвращает его отмену и позволяет компании Absolute Software, которая предлагает эту услугу, отслеживать ноутбук и отправлять команду для его восстановления. Если ноутбук не будет восстановлен в течение 60 дней, компания вернет стоимость устройства.

Я не пробовал эту услугу, и я не очень понимаю ограничения, связанные с группой частных детективов / группой восстановления, и поэтому я, честно говоря, не знаю, насколько она эффективна на самом деле. Но для тех, кому нужен высокий уровень защиты, это может быть хорошим решением. И, в любом случае, запрашиваемая ставка является честной, в том числе с учетом возмещения, предлагаемого в случае невозврата украденного ноутбука.

Под прикрытием

Наконец, только для Mac стоит подумать Под прикрытием. По двум причинам. Прежде всего потому, что это не услуга подписки, заплатив более или менее 50 евро, вы можете использовать приложение вечно. И, во-вторых, потому что помимо блокировки и удаления данных, он позволяет имитировать аппаратный сбой: это заставляет вора попытаться отремонтировать украденный Mac или продать его, что увеличивает наши шансы на отслеживание устройства.

-

Как восстановить винлайн на новом телефоне

-

Зачем два микрофона на смартфоне

-

Разблокировка телефона часами amazfit gtr

-

Как заменить стекло на телефоне филипс е570

- Как удалить аккаунт на 1xbet на телефоне

Заражение телефона вредоносными программами

В телефон может попасть вирус и другие виды вредоносных программ по многим причинам: пользователь был обманут при установке ПО; кто-то смог взломать его устройство; есть дефекты безопасности в существующем программном обеспечении. Как и в случае с другими видами вычислительных устройств, вредоносное программное обеспечение может шпионить за пользователем. Например, оно может просматривать и передавать ваши личные данные (например, сохраненные текстовые сообщения или фотографии). Программа также способна активировать определенные датчики устройства, такие как микрофон, камера, GPS, чтобы следить за вами.

Этот метод используется некоторыми государствами, чтобы шпионить за своими людьми с помощью их собственных телефонов. Люди реагируют на этот факт достаточно трезво, оставляя свои мобильные телефоны в другой комнате во время приватного разговора или выключая их.

Еще одна проблема заключается в том, что вредоносное программное обеспечение теоретически может заставить телефон «притвориться» выключенным, в то время как он останется включенным (даже показывая черный экран, телефон будет работать). В таком случае лучше перестраховаться и вынимать батарею из своего устройства во время конфиденциальных переговоров.

Для Apple: Find My iPhone/iPad/Mac

Компания Apple хочет, чтобы вы сохранили свои устройства в безопасности, и с этой целью она создала специальную функцию в iOS для отслеживания телефона и планшета и в MacOS для поиска ноутбуков. Включите ее на всех устройствах Apple, и вы сможете увидеть текущее местоположение любого устройства на карте.

Чтобы настроить функцию на iPhone или iPad, откройте «Настройки» и коснитесь своего идентификатора Apple вверху. Затем выберите устройство и выберите «Найти мой iPhone (Find My iPhone)» (или «Найти мой iPad (Find My iPad)»), чтобы включить функцию.

На компьютере откройте «Системные настройки ( System Preferences)» и нажмите «iCloud». Затем отметьте поле «Найти мой Mac (Find My Mac)». Во время этого процесса Apple может попросить вас войти в систему с вашими учетными данными Apple ID, поэтому убедитесь, что вы помните пароль или он находится под рукой.

После того, как вы включили трекер, вы можете забыть об этом, пока вам это не понадобится. Если вы потеряете устройство, возьмите оставшееся устройство (если такое имеется) и откройте соответствующее приложение: Find My iPhone на телефоне, Find My iPad на планшете или в любом окне браузера.

Войдите в систему, откройте меню «Все устройства» и выберите нужное устройство, чтобы увидеть его местоположение на карте. В этом приложении вы также можете выбрать, чтобы на телефоне начал издаваться звуковой сигнал, заблокировать его или стереть с него все свои данные.

Опция блокировки особенно полезна, потому что вы можете заставить потерянное устройство отображать пользовательское сообщение. Например, если вы потеряете свой iPhone, вы можете оставить на нем сообщение с просьбой о его возврате, предоставив адрес электронной почты или телефон, по которому с вами могут связаться. Блокировка экрана также защитит ваши данные.

4. Используйте Steam Link для потоковой передачи компьютерных игр на телевизор.

Steam Link – это функция службы распространения игр Steam, которую можно использовать для потоковой передачи игр на совместимое устройство.

Каждую игру в библиотеке Steam можно транслировать с помощью Steam Link, создавая свою собственную виртуальную игровую консоль.

- Начните с открытия Steam на вашем компьютере.

- Откройте Steam> Настройки

- Выберите Remote Play, затем отметьте Enable Remote Play.

На этом этапе вы будете готовы подключить устройство, совместимое со Steam Link, но что вы будете использовать? Некоторые Smart TV и приставки совместимы со Steam Link (см. Ниже), но если у вас их нет, вы можете использовать доступный компьютер Raspberry Pi. Менее чем за 50 долларов вы можете купить компьютер, который можно подключить к телевизору в виде специального бокса Steam Link.

Альтернативой является коробка Steam Link. Однако, как снятые с производства устройства, они редки и невероятно дороги.

Что бы вы ни использовали, когда оно настроено и будет готово, вам нужно будет подключить устройство Steam Link к своему ПК. Сделать это:

- В Steam> Настройки> Удаленное воспроизведение нажмите Подключить Steam Link.

- На удаленном устройстве перейдите в « Настройки»> «Компьютер».

- Здесь выберите свой игровой компьютер (используйте повторное сканирование, если он не отображается)

- Вернитесь на экран Steam Link и нажмите « Начать игру».

- На удаленном устройстве будет отображаться PIN-код, поэтому введите его в Steam на своем ПК при появлении запроса.

- После этого соединение будет установлено, и вы сможете начать потоковую передачу с помощью Steam Link.

Убедитесь, что к Steam Link подключен игровой контроллер. Для достижения наилучших результатов убедитесь, что ваш Steam Link бокс подключен к сетевому маршрутизатору с помощью кабеля Ethernet.

Как следить за телефоном через программу-шпион?

Итак, прежде всего нужно скачать из Play Market бесплатную программу-шпион TrackView и установить на все Android-устройства, за которыми мы будем наблюдать — это может быть смартфон, планшет или даже ТВ приставка — тогда можно следить за квартирой даже при помощи нее, если к ней, конечно, присоединена веб-камера. Также есть версия для установки на продукцию Apple или на компьютер под управление Windows. Их можно скачать с официального сайта программы.

Итак, прежде всего нужно скачать из Play Market бесплатную программу-шпион TrackView и установить на все Android-устройства, за которыми мы будем наблюдать — это может быть смартфон, планшет или даже ТВ приставка — тогда можно следить за квартирой даже при помощи нее, если к ней, конечно, присоединена веб-камера. Также есть версия для установки на продукцию Apple или на компьютер под управление Windows. Их можно скачать с официального сайта программы.

Второе условие — на всех устройствах должен быть доступен один и тот же аккаунт Google, который вы регистрировали для того, чтобы пользоваться сервисами данной корпорации — Play Market, Youtube, почта Gmail и т.д. — подойдет любой.

И наконец, третье — для работы на всех гаджетах должен работать интернет — WiFi или мобильный не имеет значения, главное, чтоб он постоянно был включен.

Запускаем приложение и входим в свой аккаунт на всех устройствах.

После добавления каждого телефона или компьютера он начнет отображаться в общем списке. Я добавил в систему свой телефон Samsung и планшет Nexus.

Напротив каждого из них панель управления с тремя функциями — просмотр картинки с камеры, просмотр данных о геолокации и управление микрофоном.

1. Камера

Здесь попадаем в окно просмотра картинки, которую передает встроенная камера соответствующего устройства. Тут же есть возможность вызвать еще одну панель управления — для смены камеры, записи видео или активации на устройства микрофона для передачи на него голосовых сообщений.

2. Геолокация

Возвращаемся назад и кликнем по иконке указателя — откроется страница с картами Гугл, на которой отобразится текущее географическое положение данного объекта, которое определяется либо по интернету, либо по GPS модулю, в зависимости от того, что активировано на том телефоне.

Ваше мнение — WiFi вреден?

Да 22.56%

Нет 77.44%

Проголосовало: 50064

3. Звуковой сигнал

Нажав эту кнопку мы создадим на другом гаджете звуковой сигнал вызова.

Теперь пройдемся по меню в верхней панели программы. Во второй вкладке со значком «Play» можно посмотреть и воспроизвести записанные в память файлы.

Под следующим значком — восклицательным знаком — кроется настройка фильтра сообщений, где настраивается возможность получения оповещений с того или иного устройства.

В четвертом пункте можно включить детекторы движения — если эта функция активирована, то при любом зафиксированном движении в поле зрения камеры на остальные устройства будет отправляться оповестительный сигнал. Здесь же можно настроить, чтобы этот сигнал не был звуковым.

Анализ шаблонов использования телефона

Правительство также занимается анализом данных о телефонах многих пользователей с помощью компьютеров, чтобы автоматически находить определенные закономерности или шаблоны их использования

Эти модели позволяют аналитику безопасности найти случаи, когда люди использовали свои телефоны необычным образом, например, принимая особые меры предосторожности в отношении своей конфиденциальности

Вот что правительство может выяснить, проведя анализ данных: знают ли люди друг друга; когда один человек использует несколько телефонов или меняет много устройств за короткий период времени; когда люди путешествуют вместе или регулярно встречаются друг с другом; когда люди используют свои телефоны подозрительным образом.

По материалам EFF.

Подписывайся на Эксплойт в Telegram, чтобы не пропустить новые компьютерные трюки, хитрости смартфонов и секреты безопасности в интернете.

APowerMirror

Мощная программа, которая дает пользователю полный контроль над всеми функциями смартфона с компьютера. После того как экран телефона отобразится на мониторе, можно брать на себя управления с помощью клавиатуры и мыши. APowerMirror умеет делать скриншоты, записывать видео с экрана и выполнять многие другие задачи. Для использования программы не требуется root-права — она хорошо работает на всех смартфонах Android.

Установка занимает всего несколько минут. Нужно просто скачать приложение на Android и установить клиент на компьютер, запустить его и следовать инструкциям на экране. Соединение со смартфоном или планшетом возможно через USB или сеть Wi-Fi. Чтобы приступить к удаленному управлению, нужно запустить APowerMirror на мобильном устройстве и выбрать Start Now.

Через Event Viewer

Операционная система Windows 10 располагает интересным интерфейсом, который получил название «Журнал событий». В него заносится информация, связанная с различными действиями ОС. Разумеется, Event Viewer показывает, когда был включен компьютер

Но, в отличие от предыдущих вариантов, для получения необходимых сведений придется воспользоваться довольно сложной инструкцией, где важно не ошибиться:

- Щелкните правой кнопкой мышки по ярлыку «Мой компьютер».

- Откройте «Управление».

Из представленных вариантов выберите «Просмотр событий».

Раскрыв одноименную вкладку в интерфейсе управления ПК, перейдите в «Журналы Windows», а затем – «Система».

Справа вы увидите колонку «Действия», где нужно кликнуть по элементу «Фильтр текущего журнала».

- В графе «Источники событий» установите значение «Winlogon», отметив его галочкой.

- После выполнения указанных шагов в центральной части «Управления» появится время последних запусков компьютера.

Возможно, у вас не получится узнать историю включения. Как правило, это происходит в той ситуации, когда пользователь не может найти необходимую вкладку с Event Viewer. В таком случае рекомендуется обратиться к помощи поисковой строки, чтобы запустить «Просмотр событий» через нее, а не каким-либо другим способом.