7. Анонимные Услуги

Из коробки Tor позволяет вам просматривать Интернет анонимно. В одиночку это очень мощно для пользователей во всем мире. Но помимо немедленного повышения конфиденциальности и анонимности, в Tor также есть несколько отличных сервисов. Вот три услуги, которые вы можете использовать сразу.

7.1 Анонимный обмен сообщениями

Поскольку большая часть глобальной интернет-активности отслеживается и регистрируется, все большее число людей обращаются к службам зашифрованных сообщений

Теперь использование Tor для чата не так важно, как раньше

Появление мобильных приложений с шифрованием , такие как WhatsApp, Telegram, Silent и Signal, видели, как все больше «обычных» пользователей пользуются преимуществами дополнительной конфиденциальности (иногда даже не осознавая этого!).

Bitmessage — это анонимная служба обмена сообщениями P2P, использующая криптографию с открытым ключом. Кроме того, они объединяют зашифрованные сообщения во время процесса отправки, перед тем как перераспределить их конечному пользователю (в отличие от падения биткойнов). Это крайне затрудняет расшифровку источника и назначения одного сообщения. У них есть подробные руководства по загрузке, установке и .

7.2 Анонимная почта

Одним из самых полезных скрытых сервисов является полностью анонимная электронная почта. Есть только несколько провайдеров, которые на самом деле стоит использовать, в том смысле, что их сервис стабильный и фактически функционирует

Одним из вариантов является Protonmail, который управляет порталом входа в Tor, предлагая надежное сквозное шифрование Однако их серверы находятся в Швейцарии. И хотя Швейцария предлагает одни из самых надежных средств защиты частной жизни в мире для отдельных лиц, они не освобождены. Кроме того, Protonmail требует JavaScript.

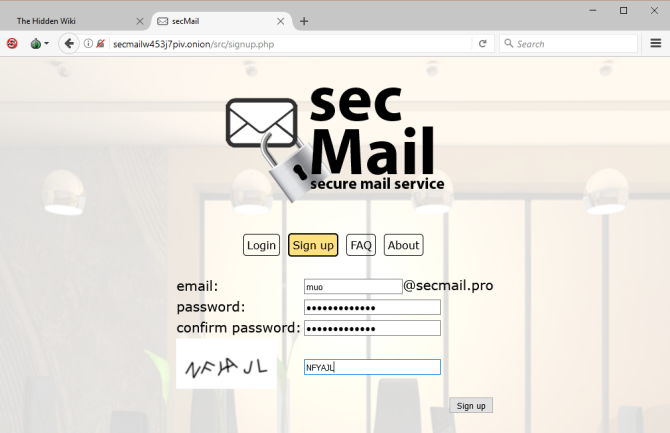

Также есть Secmail.pro. Secmail — это еще один скрытый почтовый сервис, использующий SquirrelMail. Служба является относительно молодой (около семи месяцев на момент написания), и поэтому все еще испытывает некоторые проблемы с прорезыванием зубов.

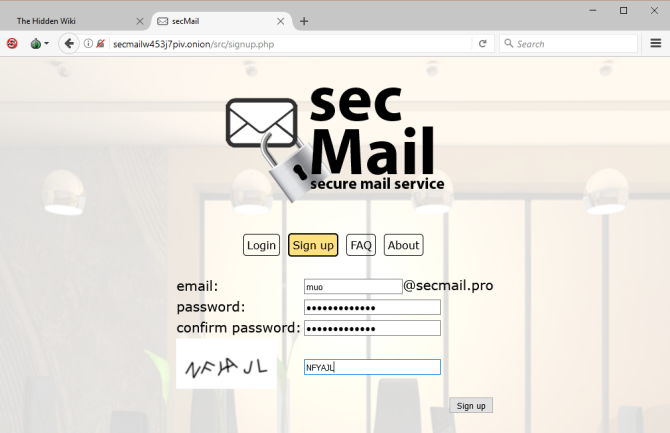

Наконец, есть TorBox. TorBox доступен только через Tor и может отправлять сообщения только другим пользователям в службе TorBox. В этом смысле он сохраняет всю почту TorBox и пользователей чрезвычайно защищенными.

7.3 Биткойн

Биткойн и криптовалюты процветали в последние годы. Это в немалой степени из-за их анонимности. Таким образом, существует множество сервисов Tor, предлагающих копировать, расширять и кодировать ваш биткойн-кошелек. Подавляющее большинство мошенников . Однако среди мошенников есть несколько полезных сервисов. Например, биткойны в значительной степени рекламируются как полностью анонимные. Но в действительности, благодаря записи блокчейна, отслеживание пользователей, вовлеченных в отдельную транзакцию, вполне возможно.

Если вы хотите по-настоящему анонимный биткойн (и другую криптовалюту), им нужно упасть. Тамблинг — криптоэквивалент отмывания денег. Это работает (примерно) примерно так: вы кладете свой биткойн в общий «банк» с другими пользователями. Тумблер назначает пользователям такое же количество биткойнов, но от другого первоначального пользователя, разбивая или комбинируя биткойны в процессе. Каждый получает ту же сумму, что и начал.

По сути, все меняют монеты, и каждый становится победителем.

Многие пользователи Биткойн переходят на TumbleBit , новый тумблер с открытым исходным кодом. TumbleBit планирует ввести полную поддержку Tor в 2017 году и уже имеет интеграцию с Hidden Wallet. Что приводит меня приятно на …

Скрытый кошелек. Скрытый кошелек понимает, что конфиденциальность и анонимность нарушают функцию Биткойн. Как таковые, они обеспечивают безопасность хранения в холодильнике, в то же время упуская биткойны, используя свои внутренние услуги. Текущий заряд упавшего боеприпаса составляет 0,001 BTC.

Firefox

Да, мы имеем в виду обычную версию Mozilla Firefox, которая в настоящее время работает на миллионах компьютеров по всему миру.

Если вы хотите использовать Firefox для доступа к даркнет и Tor, вам нужно будет внести некоторые изменения в скрытые настройки браузера.

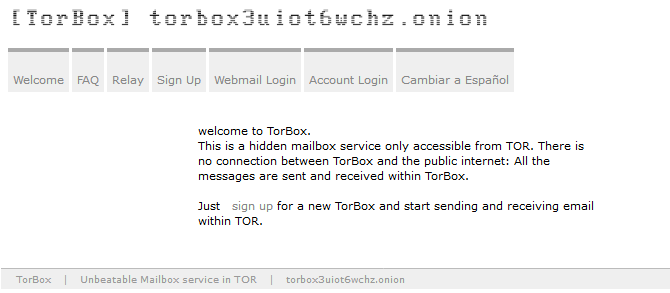

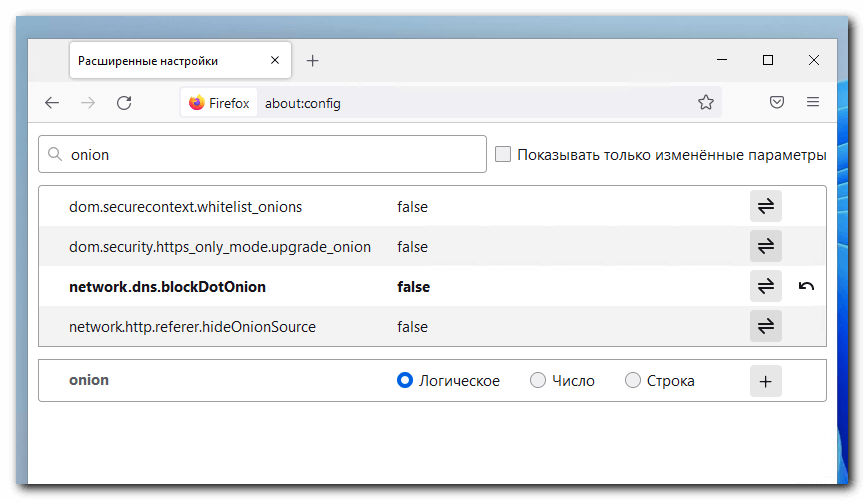

- Откройте Firefox;

- Введите about:config в адресную строку и нажмите Enter;

- Найдите network.dns.blockDotOnion (смотри картинку);

- Измените значение на False;

- Перезапустите браузер.

Прежде чем использовать Firefox для посещения любых сайтов даркнета, убедитесь, что вы также установили плагины NoScript и HTTPS Everywhere без которых в даркнет лучше не заходить.

Android и iPhone: способы зайти в Даркнет с телефона

Хорошо, с компьютером разобрались. Теперь поговорим о том, как же посещать темный интернет на своих смартфонах.Для iPhone существует такая чудесная программа как Onion Browser. Скачать её вы сможете просто зайдя в App Store. В появившемся окне нажимаем «Connect to Tor», ждем пару минут и все готово к использованию.

Для Android также есть свой аналог Tor Browser. Называется он Orbot.Здесь настройка будет чуть хитрее, чем на iPhone, поэтому рассмотрим поподробнее.

- Для начала зайдите в Google Play, скачайте и установите приложение Orbot

- Далее нам понадобится еще одна программа под названием Orfox. Найти её можно все в том же Google Play. Установите её

- Откройте приложение Orbot, нажмите кнопку «Запустить» и подождите пару секунд, пока идет соединение

Как пользоваться браузером Тор

Создатели веб-проводника позаботились о клиентах, предусмотрев возможность работы в «темной Сети» с компьютера и телефона. Зная, как правильно пользоваться браузером Tor на каждом из устройств, можно сохранить приватность в Интернете вне зависимости от используемого устройства. Рассмотрим правила применения для каждого девайса по отдельности.

Как пользоваться Тор на телефоне

С ростом числа смартфонов все больше людей входит в Интернет с мобильных устройств, поэтому предпочитают пользоваться Tor браузером на Андроид или iOS. Ниже рассмотрим, в чем особенности каждого из вариантов.

Андроид

В отличие от других веб-проводников для смартфонов, где с установкой не возникает трудностей, запуск Tor-браузера имеет особенности. Во избежание трудностей старайтесь следовать инструкции и пользоваться веб-проводником с учетом приведенных рекомендаций. Несмотря на возможность установки Tor на все версии Андроид, лучше использовать программу на телефонах с ОС от 5.0 и выше

Перед тем как пользоваться браузером Тор на Андроиде, необходимо его скачать и установить на ПК. Для этого сделайте следующие шаги:

- Войдите в приложение Гугл Плей и найдите через поиск программу Tor Browser.

- Жмите на кнопку установить и откройте программу.

Кликните на кнопку Соединение в нижней части дисплея. Дождитесь подключения. Процесс соединения может занять некоторое время. Для успешного выполнения работы держите приложение открытым. После завершения загрузки появляется окно, которое во многом напоминает браузер Мозилла.

С этого момента доступно использование Tor браузера на Андроид. Вы можете переходить по вкладкам и быть уверенным в конфиденциальности. С этого момента трафик шифруется, а ранее блокированные сайты становятся доступными.

Настройки

Безопасность и удобство при работе в Тор возможно только при внесении правильных настроек. Для перехода в раздел жмите на три вертикальные точки справа вверху. Выделим основные настройки, необходимые, чтобы правильно пользоваться браузером:

- Войдите в раздел Параметры и жмите на первую строчку Сделайте Tor Browser браузером по умолчанию. В этом случае страницы Интернета будут автоматически открываться через Тор.

- Установите поисковую систему по умолчанию. По аналогии с другими браузерами в Тор можно пользоваться разными поисковиками. Для внесения изменений войдите в раздел параметр, а там Поиск. По умолчанию установлен Гугл, но при желании этот параметр можно поменять.

- Запретите возможную слежку. Для повышения уровня приватности перейдите в Параметры, а там зайдите в раздел Приватность. В самом верху вы найдете тумблер Не отслеживать. Переведите его в правую сторону. Здесь же включите защиту от отслеживания, если она отключена. Ниже поставьте отметку в разделе Удаление моих данных при выходе. После ее нажатия можно выбрать, что именно будет очищаться.

- Настройте конфиденциальность. Чтобы правильно пользоваться браузером Тор с позиции защиты личных данных, войдите в главное меню, а там Настройки безопасности. В последних версиях может быть указано, что все необходимые параметры уже введены и дополнительно ничего делать не нужно.

После этого можно пользоваться браузером Тор в обычном режиме. Управление мало отличается от других проводников, поэтому у пользователей не возникает вопросов. В верхней части находится поисковая и одновременно адресная строка. Для одновременного открытия всех вкладок жмите на значок с цифрой слева от кнопки меню. По желанию можно открыть приватную вкладку. В таком случае веб-проводник не будет запоминать историю посещений.

Айфон

Многие владельцы Айфонов интересуются, как пользоваться браузером Тор на iOS. Здесь действуют те же принципы, что рассмотрены выше (для Андроид). Разница в том, что название приложения в магазине App Store немного иное — TOR Browser + VPN. После скачивания и установки дальнейшая настройка и применение ничем не отличается от того, что рассмотрен выше. После внесения базовых настроек можно пользоваться Тор браузером на Айфоне в обычном режиме. При этом владелец смартфона с iOS получает доступ ко всем возможностям, начиная с приватности, заканчивая посещением заблокированных ранее сайтов.

Вам может быть интересно: Как исправить ошибочный сертификат в Опере: решаем проблему сами

Подробности

В действительности Тор является несколько модифицированной версией браузера Mozilla Firefox. Доказательством этого является схожий интерфейс и соответствующая информация в окошке About.Основная концепция проекта, которую продвигают разработчики, заключается в предоставлении всем пользователям доступа к свободному интернету без ограничений. Но при этом они ни в коем случае не поощряют любые формы незаконной деятельности и по возможности борются с ними. Подробности о такой политике изложены в отдельном материале.А вот краткая выдержка первого пункта в вольном переводе:

– А можно ли сказать, что Тор предоставляет возможность преступникам свободно заниматься нелегальной деятельности?

– Преступники всегда могли заниматься нелегальной деятельностью и нарушать законы. И у них всегда были инструменты для получения большей степени приватности, чем те, что встроены в наш браузер. Яркий пример – преступник крадет чей-то сотовый телефон и выполняет свою деятельность с его помощью.

Так что ни в коем случае нельзя сказать, что браузер Tor потакает нелегальной деятельности

И это чрезвычайно важно понимать

Принцип действия

Наверняка многих заинтересует принцип действия данного интернет-обозревателя. Смысла вдаваться в технические подробности смысла нет, ведь они будут понятными для малого круга лиц. Поэтому мы объясним общую концепцию.

Изначально сетевой трафик пользователя проходит через определенное количество точек, а только потом он видит загруженную интернет-страницу. Так вот Тор увеличивает количество этих самых промежуточных точек многократно, а также применяет шифрование на трафик. В результате практически невозможно отследить, откуда он исходит.

Это предельно краткое и понятное объяснение, как работает Tor. Мы намеренно упустили множество важных вещей, о которых пользователь может при желании узнать самостоятельно.

Недостатки

Сохранение анонимности в Глобальной паутине связано со множеством неудобств, с которыми пользователю придется свыкнуться. Рассмотрим наиболее значимые из них:

- Медленная загрузка страниц – поскольку соединение пользователя проходит через множество промежуточных точек, значительно уменьшается скорость загрузки каких-либо сайтов.

- Невозможность воспроизведения Flash, видеороликов, аудиозаписей и прочего медиаконтента (возможны исключения) – это необходимый шаг в обеспечении безопасности личных данных.

- Устаревший внешний вид – браузер построен на модифицированной версии Firefox, поэтому стильный интерфейс избыточен и не имеет практического смысла.

Мало того, простая установка обозревателя и загрузка веб-страниц только через него не гарантирует пользователю полной анонимности. Для ее достижения ему придется поменять свои интернет-привычки. Вводная информация по этой теме описана здесь.

Iridium Browser

Еще один браузер, основанный на движке Chromium. Особенностью обозревателя является то, что он включает опцию автоматического предотвращения передачи данных об использовании. Она блокирует опцию сбора сведений о пользователе со стороны Google и полностью ее отключает. Отслеживание в браузере также отсутствует.

Дополнительно ко всему в браузере есть интегрированные дополнения для блокировки рекламы и небезопасных сайтов. Имеется инструментарий для отключения отслеживающих механизмов. Установка браузера осуществляется при помощи пакета msi.

Преимущества:

- интегрированные модули для блокировки рекламы и трекеров;

- предотвращение передачи данных на серверы;

- настраиваемый уровень приватности;

- совместимость с расширениями Google Chrome;

- привычный интерфейс Хрома.

Недостатки:

не найдено.

Операционная система: Windows, macOS

Ссылка на скачивание: Iridium Browser

Что такое Темный или Глубокий Интернет

Для начала нужно коротко разобраться с тем, что такое Глубокий Интернет (Deep Web) и что такое Темный Интернет. C этими терминами много путаницы, но говорить по простому, то эти два названия обозначают одно и тоже, а именно скрытую часть Всемирной сети Интернет.

Разные части этого Глубокого Интернета работают по разным принципам. Иногда это просто сайты, которые не индексируются поисковыми системами и поэтому доступны только по прямой ссылке. Иногда это сайты для доступа, к которым нужно знать пароль. А в некоторых случаях это сайты, работающие в сети TOR.

В данной статье мы расскажем о том, как попасть в эту часть Темного Интернета, которая работает на основе сети TOR. Сеть TOR это компьютерная сеть, которая работает поверх обычной сети и использует принцип луковой маршрутизации. Вся информация TOR сети шифруется и передается через несколько промежуточных серверов, для того чтобы было труднее отследить место нахождения и личность пользователя.

Ресурсы в сети TOR имеют собственный домен верхнего уровня – ONION. Конечно, данный домен нигде официально не зарегистрирован, но это не мешает им пользоваться, если на компьютере установлено программное обеспечение для работы с TOR сетью. Благодаря данному домену очень легко отличить ссылки на обычные веб-сайты от ссылок на ресурсы Темного Интернета в сети TOR.

Как получить доступ к луковому сайту?

Вы можете получить доступ к сайту .onion только через Tor. Для доступа к сети Tor вам понадобится браузер Tor. Браузер Tor – это модифицированный браузер Mozilla Firefox с многочисленными интегрированными скриптами и надстройками для защиты вашей конфиденциальности при просмотре луковых сайтов.

Браузер Tor предварительно настроен для подключения к сети, и разработчики настоятельно не рекомендуют возиться с настройками браузера, если вы не знаете, что делаете.

Вдобавок к этому, «знать, что вы делаете» отличается от обычного браузера тем, что изменение настроек браузера Tor может открыть доступ к вашим приватным данным просмотра внешним источникам.

Зайдите на сайт Tor Project и загрузите браузер Tor (один из многих темных веб-браузеров ). Перейдите к месту загрузки, найдите папку Tor Browser и выберите Запустить Tor Browser . Браузер немедленно проверяет наличие обновлений. Если есть обновление, примените его.

Другие браузеры ориентированы на конфиденциальность и анонимность . Кроме того, Tor – то, что вам нужно, или простой VPN подойдет ? Мы рекомендуем использовать Tor вместе с VPN .

WHONIX

Браузер Whonix использует тот же исходный код, что и Tor, поэтому вы знаете, что получите достаточно схожий опыт с точки зрения удобства использования и функций.

Однако, несмотря на сходство, под имеются некоторые существенные различия. Что наиболее важно, браузер предотвращает обнаружение IP-адреса компьютера пользователя благодаря виртуальной машине, которая подключается к внутренней виртуальной локальной сети и взаимодействует только со шлюзом Tor. Разработчики утверждают, что их технология настолько надежна, что даже вредоносные программы с правами суперпользователя не смогут обнаружить истинный IP-адрес компьютера

Разработчики утверждают, что их технология настолько надежна, что даже вредоносные программы с правами суперпользователя не смогут обнаружить истинный IP-адрес компьютера.

Также важно понимать, что Whonix не является автономным браузером в привычном понимании. Он — часть операционной системы Whonix; вся операционная система работает внутри виртуальной машины. Он поставляется со всеми основными системными приложениями для удобства работы, такими как текстовый редактор и почтовый клиент

Запрещен ли в России браузер Тор или нет?

В результате того, что TOR представляет собой сеть узлов, его полная блокировка, даже при большом желании властей, невозможна. Но в отдельных государствах может быть запрещенным его использование и нарушителей такого закона ожидает строгое наказание.

В Рунете, после инициативы о так называемом «суверенном интернете», не раз появлялась информация, что использование сети TOR, анонимайзеров и VPN-сервисов будет запрещено.

На данный момент на законодательном уровне в РФ нет запретов на использование TOR. Вы можете использовать анонимную сеть для выхода в интернет и за это вам ничего не будет, до тех пор, пока вы не нарушаете закон. Если же вы пользуетесь Тором для того, чтобы совершать какие-либо темные делишки, то если вас вычислят, отвечать придется по всей строгости закона.

What is Tor?

When you use the Tor network, your traffic is layered in encryption and routed via a random relay, where it’s wrapped in another layer of encryption. That’s done three times across a decentralised network of nodes called a circuit — the nodes are run by privacy-focused volunteers; thanks, you lovely people — making it difficult to track you or for sites to see where you’re actually located.

Alongside bouncing encrypted traffic through random nodes, the Tor browser deletes your browsing history and cleans up cookies after each session. But it has other clever tricks to push back against trackers. If someone visits two different sites that use the same tracking system, they’d normally be followed across both. The Tor browser spots such surveillance and opens each via a different circuit making the connections look like two different people, so the websites can’t link the activity or identity if they login on one of the sites.

Tor Browser

Первый в нашем списке – Tor Browser, один из самых популярных браузеров для анонимного серфинга. Распространяется с открытым исходным кодом и базируется на Mozilla Firefox. Система использует цепочки прокси-серверов, что позволяет установить анонимное сетевое подключение.

Анонимность осуществима путем передачи информации через несколько серверов Tor. Браузер позволяет посещать веб-ресурсы, оставаясь незамеченным, а также работать с контентом или приложениями, применяющими протокол TCP. Для подключения конфиденциального режима ничего не нужно – все работает по умолчанию с первого захода в браузер.

Преимущества:

- высокий уровень анонимности в интернете;

- доступ к заблокированным ресурсам;

- встроенный VPN;

- многослойное шифрование;

- работа в сетях Tor и Darknet;

- есть портативная версия.

Недостатки:

возможна медленная скорость загрузки страниц.

Операционная система: Windows, macOS, Linux, Android

Ссылка на скачивание Tor Browser

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Puffin Secure Browser

Puffin Secure Browser – это один из самых быстрых приватных обозревателей от CloudMosa для Windows, Android и iOS. В нем используется раздельная архитектура, в которой некоторые обработки осуществляются на зашифрованных облачных серверах, что обеспечивает быструю загрузку страниц вне зависимости от сложности контента.

Также браузер обеспечивает возможность анонимного использования без сохранения истории, экономии трафика, а благодаря шифрованию им можно безопасно пользоваться при подключении к публичным точкам доступа Wi-Fi.

Особенности:

- высокая скорость загрузки страниц;

- работа с облачным хранилищем;

- режим безопасного просмотра;

- шифрование трафика для защиты от внешних воздействий;

- экономия трафика.

Недостатки:

есть встроенная реклама.

Операционная система: Windows, Android, iOS

Ссылка на скачивание: Puffin Secure Browser

Взлом аккаунтов на сайтах даркнета

Взломать аккаунт на сайте в даркнете в среднем проще, чем на площадках вроде e-Bay или Amazon. Хакеры (и белые, и черные) пользуются этим. Они получают контроль над аккаунтом и некоторое время работают от имени его прежнего владельца.

Тот даже может не успеть никого предупредить, ведь сообщения, отправленные с «левого» аккаунта, в даркнете смотрятся особенно подозрительно. А другие каналы связи в этой сфере используются нечасто.

К тому же после взлома аккаунта хакер получает доступ к старой переписке владельца. Так что установка кодовых фраз или просьба привести факты из прежнего общения не спасает.

Фактически, крадётся личность пользователя, и от её лица можно наделать многое.

Шутка в том, что реальный владелец аккаунта не способен ничего доказать без деанонимизации. Не покажет же он личную фотку, номер телефона или профили в соцсетях.

[править] Принципы работы

Пример

Тор работает по принципу «луковичной маршрутизации». Данные проходят через несколько серверов тора, прежде чем попадут во внешний мир через выходной сервер. Роутинг между серверами тора выбирается случайно, но лишь один раз в начале каждого соединения, хотите сменить цепочку — обновляйте соединение; данные между серверами шифруются. Однако выходной сервер по определению имеет доступ к нешифрованным пересылаемым данным. Tor децентрализован, а исходники открыты. Так что, если даже США захотят выпилить своё детище, то уже не смогут. Открытый код гарантирует обнаружение троянов и появление форков.

Стандартные пакеты тора содержат как сервер, так и клиент. Если вы пользуетесь тором и у вас хороший канал — включите сервер. По умолчанию он не работает как выходной и даже как промежуточный сервер. Настроить можно в torrc.

Если паранойя OCHE жжет анус, в конфигурации можно включить ControlPort, указав для него, например, HashedControlPassword, сгенерированный при помощи tor —hash-password password. Подключаться к порту можно с локальной машины при помощи putty (Windows), указав тип соединения Raw или nc (netcat, мультиплатформенный). Здесь открываются широкие возможности.

После аутентификации по команде «authenticate „password“» вы можете:

signal newnym

посмотреть хелп по статистике

getinfo info/names

посмотреть на ваши туннели

getinfo circuit-status

и увидеть, что на самом деле длина туннеля составляет 4 хопа, где первый — вы, а последний — выход

если вы релей, посмотреть, кто к вам подключен

getinfo orconn-status

получить свежайший список нод прямо с сервера директории

getinfo desc/all-recent

… и многое другое, читайте control.c в исходниках тор.

То же самое делает Vidalia, но она толще Putty на целый Qt.

Краткое предупреждение о луковых сайтах

Луковые сайты и даркнеты в целом могут содержать ужасающий контент. Большая часть этого вымышленного материала, но нет сомнений в том, что вы можете в конечном итоге просмотреть потенциально опасный и компрометирующий материал, если не будете осторожны. Большинство действительно ужасных битов заперты за платным доступом, прокси внутри прокси и адресами, которые вы нигде не найдете напечатанными.

Некоторые будут критиковать веб-сайты за то, что они пишут о таких вещах, а Tor – за их поддержку. Часто задаваемые вопросы Tor по злоупотреблениям обеспечивают хорошую защиту, отмечая, что:

Правоохранительные органы уже знают, что эти области Интернета существуют – если бы не в Tor, они бы существовали где-то еще. Как также отмечается в FAQ, «традиционные полицейские методы все еще могут быть очень эффективными против Tor».

Прочтите каждое описание, прежде чем переходить по ссылкам!