Введение

Нефтебазы, операторы сотовой связи, магазины — существуют сотни компаний с несколькими структурными подразделениями, разбросанными по городу, стране или даже разным странам. Самым наглядным примером можно назвать банки с их многочисленными филиалами и сетями банкоматов.

Построение и поддержание безотказной работы инфраструктуры таких организаций становится огромным испытанием для ИТ-команды. Если в сети что-то меняется, приходится перенастраивать каждый экземпляр сетевого оборудования — наиболее чувствительного элемента. Это осложняется тем, что во многих организациях собраны разношёрстные устройства. При этом настраивать каждую единицу оборудования нужно по-разному, так что инженерам и пользователям приходится тратить часы на изучение инструкций.

Помимо этого, сетевые технологии шагнули далеко вперёд и ИТ-подразделениям уже недостаточно мониторить только работоспособность оборудования — нужно отслеживать качество работы приложений в сети. Следует понимать, получится ли оптимизировать использование каналов связи, повысить отказоустойчивость, облегчить внедрение новых узлов сети и упростить её перенастройку, если это будет необходимо.

Чтобы закрыть эти потребности, на рынке появились решения класса SD-WAN (Software-Defined Wide Area Network, программно определяемая глобальная сеть), позволяющие строить или масштабировать сети связи для географически распределённых компаний и подключать множество устройств к единому информационному пространству.

25 марта 2021 года было представлено первое отечественное решение этого класса, BI.ZONE Secure SD-WAN, специфика которого — поддержка шифрования по ГОСТ.

BI.ZONE разработала этот продукт, чтобы иметь возможность предложить клиентам периметровые сервисы безопасности локально (on-premise). Дополнительным стимулом стало стремление завоевать долю рынка продуктов класса SD-WAN как в России, так и за рубежом.

С помощью решения можно построить центр управления сетью SD-WAN в локальной архитектуре либо с использованием облачных сервисов BI.ZONE или провайдеров-партнёров. BI.ZONE Secure SD-WAN внесено в реестр российского ПО, а также имеет собственный протокол управления и маршрутизации.

Введение

В настоящее время все больше пользователей обзаводятся карманными персональными компьютерами (КПК). Возможно, кто-то и пользуется КПК как продвинутой записной книжкой, но процент таких людей невелик. Как правило, карманный компьютер представляет собой весьма мощное средство хранения и обработки информации. Именно поэтому на английском языке КПК звучит как PDA — Portable Digital Assistant, что переводится как портативный цифровой помощник. Но на этом требования к функциональным возможностям КПК не заканчиваются, ведь недостаточно просто хранить и обрабатывать информацию — надо каким-то образом обмениваться ею. Вот тут и возникает проблема, название которой обозначено в данной статье.

Как правило, работа пользователей в системе предприятия предполагает хранение и обработку данных в корпоративной сети (КС), и именно к ней необходимо подключить свой «карманник», чтобы иметь те же возможности, что и остальные пользователи ПК в системе. В общем и целом данная проблема схожа с проблемой связи КПК с внешним миром, но тем не менее есть и некоторые существенные различия. Первый ключевой вопрос при подключении КПК к корпоративной сети — требования к безопасности. Если вы выходите, скажем, в Интернет, то проблема защищенности ваших данных от взлома и несанкционированного доступа — это исключительно ваша личная проблема. Но когда речь идет о безопасности корпоративной сети, в ход идут различные ограничительные механизмы в виде proxy-серверов, файрволов и прочие подобные средства. В свою очередь, программное обеспечение КПК, как правило, не имеет поддержки подобных средств безопасности, так как ориентировано в основном на доступ к глобальной, а не корпоративной к сети.

Следующая проблема — скорость. При работе с мобильным телефоном пользователь, хочет он того или нет, ограничивается пропускной способностью сотовой сети. Но когда он приходит в офис, ему не хочется ни быть ограниченным этой скоростью, обычно весьма невысокой, ни платить дополнительно деньги за мобильную связь. Поэтому в офисе у него должна быть возможность подключиться к корпоративной сети, минуя внешних провайдеров услуг связи.

Третья серьезная проблема связана с наличием различных ОС у обладателя КПК в инфраструктуре корпоративной сети. Приложений, на которых основана работа КС, как и типов данных, может существовать великое множество, в то время как КПК ограничен набором встроенных приложений. Поэтому синхронизация данных доставляет много неудобств обладателям «карманников» при работе с КС.

Подытоживая все вышесказанное, проблему можно структурировать следующим образом. Пользователи КПК хотят иметь доступ к данным и приложениям КС в любое время из любой точки мира с помощью КПК. Если при этом они находятся в офисе, то доступ должен быть удобным, быстрым и не задействовать внешних провайдеров. При доступе извне через мобильную связь необходимы приложения и решения для работы с методами обеспечения безопасности корпоративной сети. Также при мобильном доступе должна быть сведена к минимуму избыточность передаваемой и принимаемой информации в целях сокращения времени доступа, что позволяет снизить затраты на мобильную связь. Одно из существующих решений — WAP-технологии (Wireless Application Protocol — протокол беспроводных приложений).

Следует также обратить внимание на тот факт, что не только сами пользователи КПК заинтересованы в своем подключении к КС. Сейчас руководители предприятий стали осознавать, что от скорости доступа к информации зависит эффективность работы, а значит и прибыль

Поэтому и сама корпоративная сеть не остается статичной в отношении к пользователям КПК и может меняться в соответствии с их потребностями. Яркий пример тому — технологии SAP, которые предусматривают множество возможностей для функционирования в своей среде мобильных устройств, а иногда даже только на них и ориентированы.

Why ZeroTier?

If you have a Linux server at your disposal, it’s actually not so hard to run your own VPN, as there are many commercial VPN products. Many of us use corporate VPN for remote work. Even Hamachi is still there, only with a five-computers restriction on the free plan. ZeroTier is yet another such platform.

I like ZeroTier for its spartan simplicity. For me, it’s been the easiest VPN platform to set up. Equally important is their generous free plan, which allows connecting up to 50 computers. An additional benefit for computer geeks is ZeroTier API. The platform can be managed and controlled using REST API. This allows scripting and automation of connections, deployments, tests, etc.

What Does It Do?

Brief introduction into what VPN is about and how it can be useful.

What is VPN is becoming increasingly unclear these days. For many, VPN is something used for anonymous file-sharing or a remedy for overly restrictive DRM protections of streaming platforms. But is that all? Far from it!

Experienced gamers surely know Hamachi. Many years ago it was used to play multi-user LAN games over the internet. Hamachi, also a VPN platform, allowed the creation of local networks over the internet.

VPN’s primary use is the creation of safe private networks over an inherently unsafe medium such as public internet. All other things, such as providing a level of privacy or fooling DRM restrictions, are just side-effects of this primary function.

Whenever I need access to my home PC while on travel, I face a big dilemma. My computer has to run software which enables such connection. It has to run a remote-access daemon such as Windows RDP or VNC server. Router ports have to be opened. Firewall rules have to be relaxed. It introduces risks and attack vectors, which rogue parties can use to gain access.

VPN server steps in as an intermediate trusted party. Network members connect to the VPN server using a secure and encrypted connection. Because the connection is initiated by the client, there is no need to open ports or run anything listening permanently. VPN server assigns connected clients with local-range IP addresses. The server routes all traffic between machines as they talk to each other, using a secure encrypted channel. Simple, yet secure and fast.

From the user’s perspective, this feels like good old LAN: safe, secure, and fully isolated from outside access. Network members can be scattered all over the world yet they act as if connected to the same local network.

Что такое ZeroTier и для чего он нужен?

Очень важной особенностью ZeroTier является то, что связь является двухточечной. В отличие от традиционных VPN, где у нас будет центральный сервер или маршрутизатор, в этом случае сообщения отправляются напрямую с компьютера на компьютер, без необходимости проходить через центральный узел

Это дает нам минимальную эффективность и задержку, идеально подходящую для наилучшего взаимодействия с пользователем.

Наконец, ZeroTier совместим с Windows, Linux, macOS, FreeBSD, Android, Ios операционные системы, а также некоторые серверы NAS (Synology, QNAP и другие). Мы также должны учитывать ограничения бесплатной версии, потому что вам, возможно, придется приобрести профессиональную версию, если у вас много устройств для подключения:

А теперь небольшой сюрприз

На самом деле, для случая соединения между собой серверов размещённых у RuVDS, есть ещё один вариант. Вариант указанный в заголовке статьи. И этот вариант, по производительности, уделывает даже WireGuard, но, при этом, по простоте настройки сравним с ZeroTier. Это «Локальная сеть» в панели управления серверами. Под спойлером — где искать и как всё это настроить:

В панели управления серверами у любого сервера который хотим добавить в локалку идём на вкладку «сеть»(1) и смело жмём на капу «настроить локальные сети»(2).

Далее создаём новую локалку.

Задаём имя локальной сети(1). Выделяем подсеть в любом из частных диапазонов (10.0.0.0/8; 192.168.0.0/16; 172.16.0.0/12 etc), с маской в CIDR нотации(2). Опционально придумываем описание(3). Выбираем сервер который хотим подключить(4), подключаем(5), при необходимости повторяем шаги 4 и 5. Жмём зелёную капу(6).

Выглядит локалка как-то так… Проверяем, жмём «Deploy».

Мы подключены к сети(2), но пока в оффлайне(1). Ждём пару минут.

После чего жмём «обновить список»(1) и убеждаемся что сеть перешла в состояние online(2).

После того как сеть поднялась, заходим на виртуалки и проверяем связность. Локалка видна как обычный сетевой интерфейс, с адресом из той подсети которую мы задали(1). «Соседний» сервер на другом конце страны, прекрасно пингуется(2).

Самое интересное — производительность (сервера те-же что и в тестах WireGuard и ZeroTier):

Final Thoughts

- Think about networking connectivity to the cloud — have a plan. Public/HTTPS, IPSec VPN, SSL VPN, ZeroTier, SD-WAN and Direct Connect are all feasible options.

- Find a cloud provider you can use for practice — AWS, Digital Ocean, Azure, or vCD.

- Practice building infrastructure with Terraform or similar tool.

- Use git version control for your scripts.

- Remember: Don’t put your passwords and API keys in your public github repo!

-

GPL license / Up to 100 devices / Requires license to embed in commercial products.

-

Quick setup, but actual traffic may proxy through ZeroTier servers. There is no throughput guarantee.

Не создавайте локальные учетные записи доменными политиками

Это сильный повтор, но тут нужно повторять и повторять, так как эта ошибка очень частая — не создавайте доменной групповой политикой локальные учетные записи на хостах в домене. Опасность этого действия крайне высокая. Про это много где написано, но написано обычно на ресурсах, сугубо связанных с практической безопасностью, а не ИТ.

Причина высокой опасности — сведения об этой учетной записи, в том числе ее пароль, хранятся в открытом виде в файле groups. xml, в ресурсе sysvol контроллера домена, который по умолчанию доступен ВСЕМ участникам домена на чтение. Пароль зашифрован, но шифрование симметричное, а ключ один для всех копий Windows, и написан в открытом виде в MSDN. Отсюда следует: любой пользователь может скачать этот файл, и путем простых манипуляций узнать пароль от распространяемой учетной записи. Обычно так распространяется учетная запись с правами администратора, и часто она создается без разбора везде…

Решение — групповыми политиками добавляйте только доменные учетные записи в локальные группы на хостах

Пример расшифровки такого пароля вручную в ходе пентеста, обратите внимание на количество манипуляций до получения пароля:

Лучшие VPN-решения для пользователей Linux +11

- 24.11.17 09:35

•

ru_vds

•

#343050

•

Хабрахабр

•

Перевод

•

•

14200

Информационная безопасность, Системное администрирование, Настройка Linux, Блог компании RUVDS.com

Рекомендация: подборка платных и бесплатных курсов создания сайтов — https://katalog-kursov.ru/

Если вы выходите в интернет со своего Linux-ноутбука, вам стоит знать об особенностях виртуальных частных сетей (Virtual Private Network, VPN). Эта технология особенно актуальна для тех, кто подключается к Сети через точки доступа, расположенные в общественных местах, однако, во многих ситуациях VPN не повредит и компьютеру, которым пользуются дома.

VPN позволяет защищать данные, передаваемые из точки «А» в точку «Б». Точка «А» — это ваш компьютер. Точка «Б» — это VPN-провайдер, или VPN-система, которую развернули вы сами, либо в облаке, либо где-то ещё, например — в офисе. С VPN-сервисами можно взаимодействовать, используя множество протоколов, но их суть остаётся одной и той же: трафик, который путешествует между компьютером и VPN-сервисом, шифруется. Благодаря этому обеспечивается защита данных от перехвата на пути от пункта отправления к пункту назначения.

В ходе работы с VPN применимо множество сценариев, касающихся маршрутизации. Типичный сценарий заключается в перенаправлении всего трафика по VPN-соединению, но, кроме того, можно применить концепцию «раздельного туннелирования». При таком подходе некоторые данные идут через VPN, а другие — по обычному интернет-соединению в соответствии с правилами маршрутизации.

О VPN часто говорят как об инструменте, позволяющем безопасно работать в интернете тем, кто не хочет раскрываться, например, опасаясь преследования за свои действия. Однако, возможности и сценарии использования VPN гораздо шире. Например, пользуясь VPN можно не опасаться неприятностей, подключаясь к интернету через общедоступные сети.

What platforms does ZeroTier support?

ZeroTier is available for

Windows

,

macOS

,

Linux

,

Android

,

iOS

and

BSD

.

GNUnet

Help build the internet of tomorrow with GNUnet. It’s a software framework for fully decentralized, peer-to-peer networking that offers link encryption, peer discovery, resource allocation, and secure communication. The goal of the project is to replace the old insecure Internet protocol stack. GNUnet includes a fully decentralized DNS (Domain Name System) that utilize a directed graph instead of the hierarchical system implemented today. It also has it’s own identity system re:claimID, a decentralized Identity Platform that is baked into GNUnet.

Free

&

Open Source

Communication

Network Management

Security & Privacy

BSD

Windows

macOS

Linux

ZenMate

A VPN provider that lets you connect safely to the internet via servers in 74+ countries and access on unlimited devices. ZenMate or ZenMate VPN provides a way for users to hide their IP address to stay anonymous online, and access region restricted content across the web. ZenMate is made in Germany and follows a strict no-logs policy

Commercial

&

Proprietary

Security & Privacy

Windows

macOS

Linux

Android

iOS

Web

Chrome

Firefox

Edge

OpenVPN

OpenVPN is a free and open-source VPN client developed by OpenVPN Inc. The software can be used to create secure point-to-point or site-to-site connections in routed or bridged configurations and remote access facilities. OpenVPN uses custom security protocol that utilizes SSL/TLS for key exchange and is compatible with any OpenVPN protocol compatible server.

Free

&

Open Source

Security & Privacy

Windows

macOS

Linux

Android

iOS

The software

WireGuard

is removed from the Top ZeroTier Alternatives since you are comparing against it.

If you are looking for more software, applications or projects similar to

ZeroTier

we recommend you to check out our full list containing 9 ZeroTier Alternatives.

Защита соединения SD-WAN

Наиболее часто используемый метод защиты трафика SD-WAN при его прохождении через Интернет IPSec. Это представляет другое сходство с технологией VPN, поскольку IPSec является одним из вариантов безопасности, часто используемых для защиты VPN. Однако наиболее распространенной системой безопасности, используемой для VPN, является OpenVPN.

IPSec — это открытый стандарт, опубликованный Инженерной рабочей группой по Интернету (IETF) первоначально как RFC 1825, RFC 1826 и RFC 1827. Открытый стандарт означает, что любой может получить доступ к определению протокола и реализовать его без уплаты комиссии. Нет никаких ограничений на коммерческое использование стандарта.

IPSec является «Слой 3»(Терминология OSI). Это часть набор протоколов TCP / IP и находится ниже транспортного уровня. Этот уровень протокола обычно реализуется маршрутизаторами — коммутаторы являются «Слой 2Устройства. Находясь ниже транспортного уровня, IPSec не может установить сеанс. Однако он может аутентифицировать удаленный маршрутизатор и обмениваться ключами шифрования. По сути, эти процедуры имитируют работу, проделанную TCP для установить сессию.

Системы безопасности в IPSec терпеть через ссылки, так что он охватывает все путешествие по интернету. Шифрование охватывает заголовки пакетов сетевого трафика, переадресовывая все пакеты с внешним заголовком, чтобы передать его через Интернет к соответствующему шлюзу на удаленном сайте..

Инкапсуляция IPSec согласовывает разницу между частной областью сетевых IP-адресов и требованием уникальности общедоступного адресного пространства Интернета. Протокол IPSec определяет две разные степени шифрования. Протокол можно использовать в «транспортный режим.В этом случае только тело переносимого пакета зашифровано. Другой вариант «туннельный режим,”, Который шифрует весь пакет, включая заголовок, и помещает его во внешний пакет с читаемым заголовком. В SD-WAN IPSec является всегда используется в туннельном режиме.

Метод шифрования, который может быть развернут с помощью IPSec, остается на усмотрение разработчика программного обеспечения для реализации. Это может быть TripleDES-CBC, AES-CBC, AES-GCM или ChaCha20 с Poly 1305.

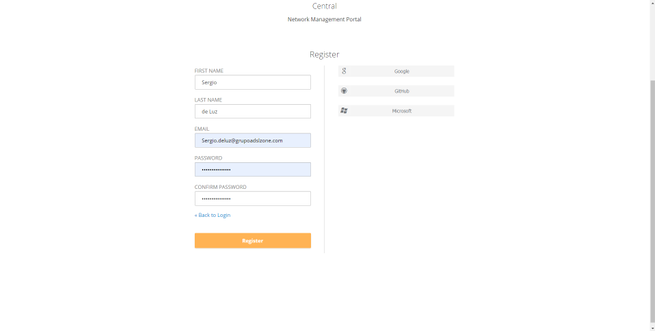

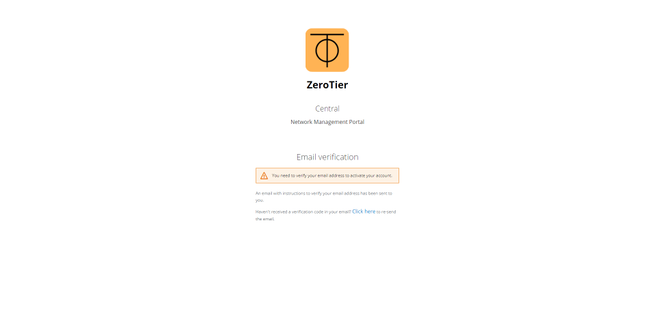

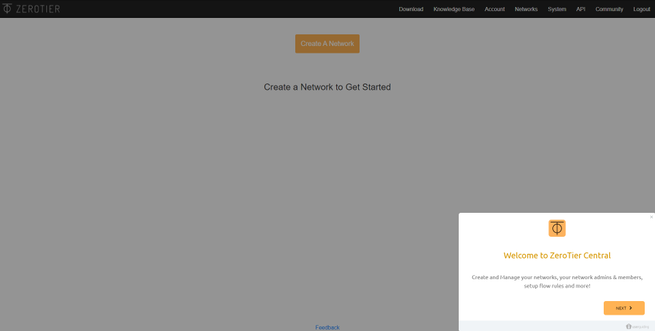

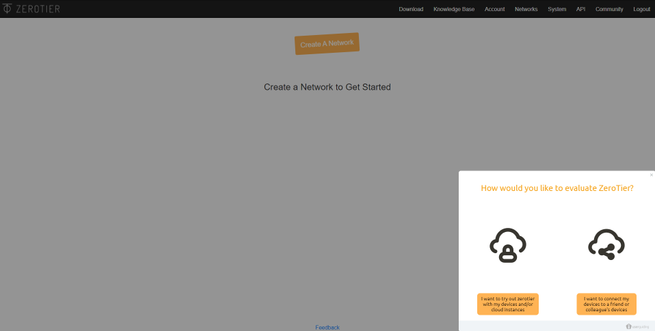

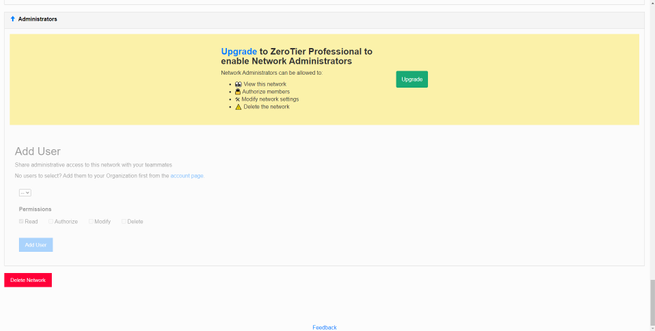

Регистрация и ввод в эксплуатацию сети SDN

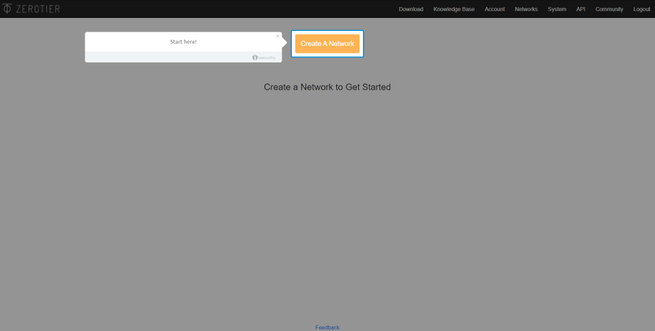

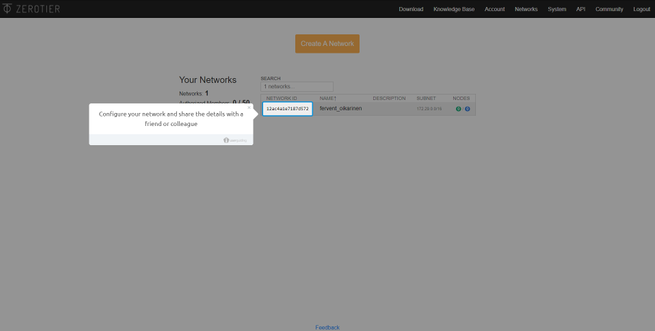

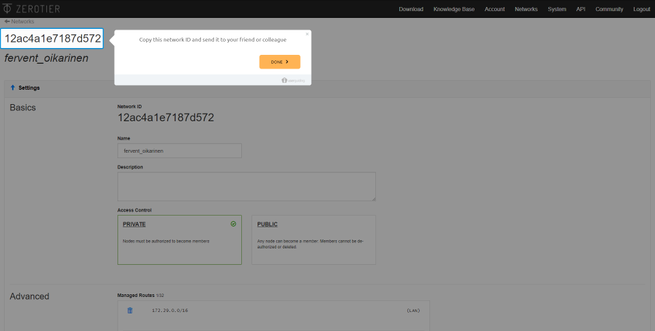

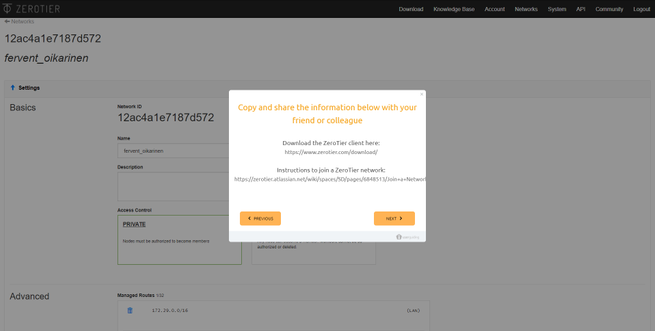

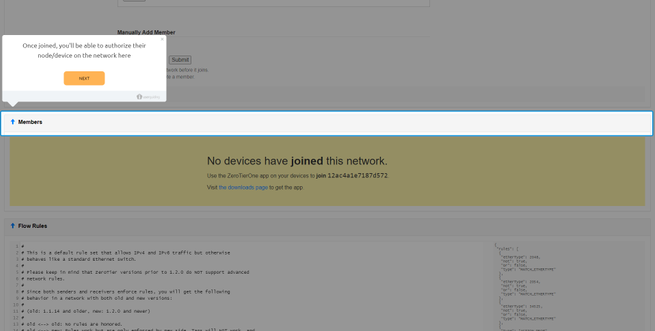

Затем он сообщит нам, что мы должны начать создание сети, нажав «Создать сеть». После создания нам нужно будет поделиться идентификатором сети с друзьями или семьей, чтобы они автоматически подключились к вновь созданной сети SDN. Как только мы создадим сеть, она сообщит нам, что мы должны загрузить клиент ZeroTier на разные устройства, чтобы позже они подключились к сети SDN. Когда разные участники присоединяются, мы должны авторизовать их вручную в разделе «Участники», в противном случае они не будут общаться с какой-либо командой в сети. Наконец, в платной версии мы можем настраивать разных администраторов.

В главном меню сети нам всегда нужно будет копировать и учитывать «Network ID», который генерируется автоматически, этот ID необходим каждому клиенту для подключения к сети SDN. Мы также можем дать ему имя и даже описание. В «Контроль доступа» мы всегда должны указывать «Частный», таким образом, узлы должны быть авторизованы нами вручную, прежде чем стать участниками.

В разделе «Управляемые маршруты» мы можем настроить различные подсети для участников, у нас будет список подсетей, которые мы можем настроить в разделе «Легко», как вы можете видеть. Однако мы также можем нажать «Дополнительно» и использовать несколько более продвинутую конфигурацию

Очень важной особенностью является то, что мы можем вручную определять статические маршруты, таким образом, все участники в сети SDN получат эти маршруты для достижения других сетей

ZeroTier совместим с сетями IPv6, на самом деле мы можем получить как IPv4 для сети SDN, так и IPv6, но это необязательно. То же самое происходит с проблемой DNS серверов, мы можем вручную настроить DNS, который нам нужен.

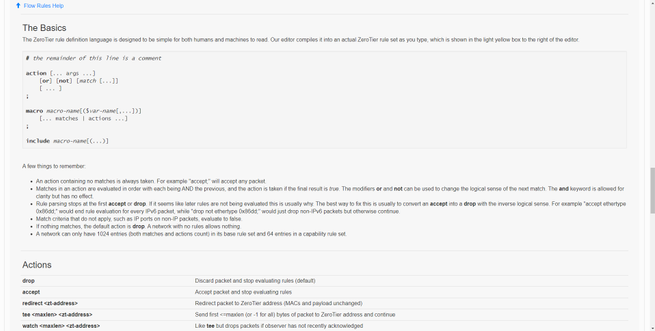

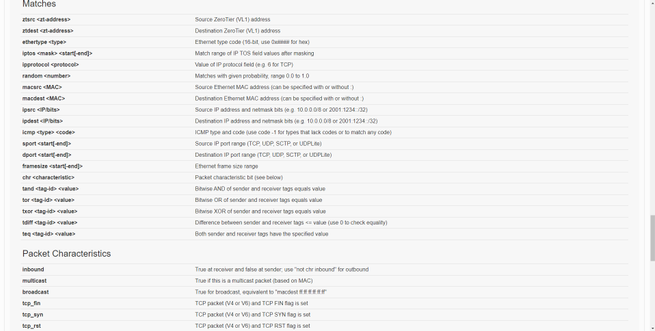

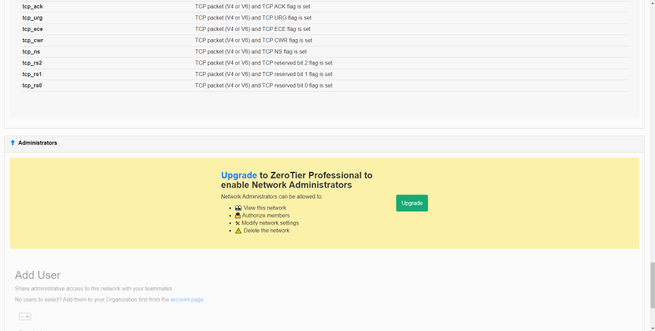

Чуть ниже у нас будут расширенные параметры ZeroTier, а именно то, что мы сможем настроить «Правила потока», чтобы разрешить или запретить трафик между различными устройствами. В принципе, трафик IPv4 и IPv6, а также обмен данными между различными участниками принимаются по умолчанию, но отсюда мы можем детально настроить эти параметры.

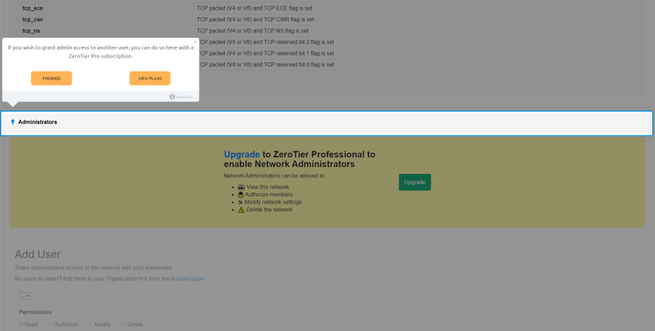

Если мы пойдем дальше по меню, мы сможем увидеть базовый синтаксис того, как работают эти «Правила потока», и даже какие действия мы можем выполнять, как вы можете видеть, расширенные возможности конфигурации ZeroTier действительно интересны и очень продвинуты. Наконец, это будет указывать на то, что мы можем настроить только администратора, но у нас есть меню, чтобы добавить больше, если мы платим за профессиональную версию, мы должны помнить, что мы используем «бесплатную» версию ZeroTier, и мы также можем устранить это сеть, которую мы только что создали. Если мы удалим сеть и создадим другую, у нее будет другой идентификатор сети.

После того, как мы увидели ZeroTier Central, где у нас будет доступ к администрированию сети SDN, теперь мы собираемся установить ZeroTier на конечных устройствах.

Противодействие угону доменных учетных записей через mimikatz/wce

Администраторы, не связанные с пентестами и практической ИБ, редко знают про такие утилиты, как mimikatz и wce. Кратко об их работе — обладая правами локального администратора, можно извлечь из оперативной памяти билет доступа Kerberos, хеш пароля и даже сам пароль в открытом виде от учетных записей, которые недавно производили вход на этот хост. А так как администраторы совершают вход часто и много где, это приводит к высокому риску компрометации их полномочий.

Часто в компаниях есть машины, где по каким-то причинам пользователи работают с правами администратора, и при этом не штате подразделений ИТ и ИБ. Как они получили эти права, это отдельный вопрос, иногда это неизбежное зло. Обычно администраторы в таких случаях видят угрозу установки неавторизованного ПО, заражения вирусами, максимум угрозу запуска кейлоггеров с целью кражи паролей, но не подозревают, что их полномочия доступа уже под угрозой.

Против этих утилит есть меры разной степени эффективности, например, такие, но часто они не применимы по разным причинам: старая схема AD, «зоопарк» в сети, который дошел до стадии метастаз, слишком большая инфраструктура, где есть слабо контролируемые участки.

Дополнительно надо отметить, что для атаки в отдельных случаях даже необязательно устанавливать данные утилиты на хост. Пользователь с администраторскими правами может легко снять дамп нужного участка оперативной памяти, и производить все манипуляции вне рабочей сети. Это многократно увеличивает риски компрометации учетных записей более привилегированного пользователя.

Решение без дополнительных затрат: заводить для управления инфраструктурой даже не 2−3 учетные записи, как принято (надеюсь, у вас так?):

— для локальной работы;

— для администрирования серверов и ПК;

— для контроллеров домена,

а как минимум 4 учетные записи (а то и больше), в соответствии с условными «зонами доверия» в домене, и не применять их вне своей зоны. То есть, держать отдельные учетные записи:

— для работы со своей личной машиной;

— для входа на контроллеры домена и управлением ими.

— для серверов;

— для рабочих станций;

— для удаленных филиалов, если там оказался ваш домен, но при этом вы не уверены, что там происходит в конкретный момент времени;

— для зоны DMZ, если вдруг доменные хосты оказались в DMZ;

— если вы частый посетитель клуба анонимных параноиков — разбить эти зоны еще на меньшие группы, либо менять свои пароли очень часто.

ZeroTier Changes Everything

Once I started playing with ZeroTier, I realized that it could do everything I wanted and more.

The most powerful aspect of ZeroTier is that it is designed to punch through NAT, firewalls, and dynamic network infrastructure from the inside out. There are no static accessible servers – everything is a client and everything connects to the ZeroTier service before turning around and accessing your other resources over a private network.

And rather than playing around with high-level services, ZeroTier connects everything with a simple virtual layer-1 and 2 Ethernet network. It provides some higher-level services (IP addresses and DNS) but it doesn’t even pretend to be a remote access service. It’s a virtual network connection, and you can run anything on top of it.

It’s also incredibly robust and secure, with end-to-end 256-bit encryption and a “zero trust” design so your network is your own. And it runs on pretty much everything, from Linux to macOS and iOS to Windows and Android. It’s even available as a plugin for Home Assistant, Mikrotik/OpenWRT, and many NAS operating systems! It’s not yet robustly supported by TrueNAS or pfSense, but I expect that will come with time.

I was able to get ZeroTier up and running in just a few minutes, and it provided robust and reliable access to everything while I was out of the country on dodgy internet for a month. I was even able to set up a private “home run” back to the USA so my Apple TV worked! In fact, ZeroTier was the most reliable part of my infrastructure over this time, punching through a triple-NAT-quadruple-Wi-Fi-Repeater sandwich and quickly coming back online through reboots and outages from various other components.

ZeroTier is not perfect, however. It is unapologetically nerdy, with heavy reliance on CLI commands and an assumption of network and system administration competence. And the new DNS feature really needs work. But even with minimal documentation I was able to get everything up and running, and I expect my readers could do the same!

ZeroTier Inc maintains root “planet/moon” servers to allow peer-to-peer client and route discovery, forwarding packets and continually investigating the creation of direct paths between clients

One of the criticisms of ZeroTier is that, although it is fundamentally a peer-to-peer network, it relies on root servers operated by the company to enable connectivity. But this is really a philosophical rather than a technical issue, since nearly every service relies on some root nodes, from DNS to the internet itself, and ZeroTier actively tries to “get out of the way” by encouraging direct peer-to-peer connectivity for performance reasons. Additionally, the system is designed with “zero trust” end-to-end encryption, so your data is isolated from any other users of the network.

Operationally, setting up a ZeroTier network is incredibly simple:

- Create a ZeroTier account on ZeroTier Central

- Provision your own network using their web interface, including setting IP address ranges

- Install the ZeroTier One client on any device and enter your network ID

- Accept the client into your network using the web interface and configure an IP address for it

Once a client is added to your network, you can access it from any other network client as if they were on the same LAN. It’s really that easy, and in my experience works through anything and from anywhere!

More advanced users can set up DNS or routing within their ZeroTier network, allowing it to act as a full-blown VPN. But even without these features enabled, the VPN-like iOS and macOS client enabled me to use my servers and access my systems using IP addresses.

Note: ZeroTier is presenting at Networking Field Day in January, 2022! Tune in Thursday, January 27, at 1 PM Pacific time for a technical deep dive into ZeroTier with some of the smartest people in enterprise networking. We’ll also post recordings of the session on the Tech Field Day YouTube channel shortly after. Although this is my company and event, I “discovered” ZeroTier independently and this article was not sponsored or influenced by this sponsored event in any way!

Архитектура BI.ZONE Secure SD-WAN

Решение BI.ZONE Secure SD-WAN состоит из централизованной системы управления и подключённого к сети на площадке оборудования.

Централизованная система управления включает в себя уровень управления (Management Plane) и уровень контроля (Control Plane).

Уровень управления — единый интерфейс, с помощью которого администратор централизованно проводит настройку сети и политик безопасности, а также может отслеживать состояние всех компонентов системы и предпринимать необходимые действия в случае их сбоя или выхода из строя.

Уровень контроля включает в себя контроллер SD-WAN, управляющий установленным на площадках оборудованием и маршрутизацией в сети SD-WAN, оркестратор безопасности, управляющий виртуальными функциями защиты на подключённом сетевом оборудовании, и шлюз центра обработки данных, предназначенный для агрегации туннелей управления подключённым оборудованием.

На оборудовании, подключаемом к сетевой инфраструктуре SD-WAN, реализованы уровень данных (Data Plane) и уровень служб (Service Plane).

Уровень данных представляет собой сетевые серверы BI.ZONE CyberEdge, поставляемые на площадку и обрабатывающие трафик. Кроме BI.ZONE CyberEdge к BI.ZONE Secure SD-WAN при желании заказчика могут быть подключены сетевые серверы других производителей, а также виртуальные машины.

На последнем уровне, уровне служб, реализованы виртуальные сетевые функции безопасности (Virtual Network Functions, VNFs). Они представляют собой контейнеры, запущенные на оборудовании в специально подготовленном сетевом окружении.

Рисунок 4. Компоненты BI.ZONE Secure SD-WAN

Архитектура BI.ZONE Secure SD-WAN построена таким образом, что трафик обрабатывается только на оборудовании, установленном на площадках, — в централизованную систему управления трафик не передаётся. Это позволяет обрабатывать его максимально быстро и обеспечить отказоустойчивость, так как при недоступности уровней управления и контроля обмен информацией между площадками продолжается.

Рисунок 5. Принципиальная схема обмена трафиком между площадками и центром управления

Iptables

Не поленитесь настроить iptables, даже если вам кажется, что iptables ничего не решит, например, если на сервере из сетевых приложений работают только Web и ssh, которые и так должны быть разрешены. В случае получения минимальных полномочий злоумышленником на сервере, iptables поможет предотвратить дальнейшее распространение атаки.

Правильно настроенный iptables, как и любой другой файервол, разрешает только минимально необходимое (включая исходящие соединения через цепочку правил output). На случай минимальной конфигурации Web-сервера в iptables будет не более 10 строк. По сложности, это значительно проще настройки firewall для доменного хоста Windows, где можно нечаянно запретить динамические RPC порты, доменные службы и другие важные для работы коммуникации, так как не всегда очевидна даже последовательность коммуникации. Поэтому, для настройки iptables под web-сервер не нужны особые знания по сетям, и можно настроить файервол значительно легче.