Что делать, если прокси-сервер не используется для соединения с Сетью

В том случае когда имеется стопроцентная уверенность в отсутствии прокси-сервера, вариантов причин возникновения ошибки может стать больше:

- отсутствие по какой-либо причине соединения с Глобальной сетью, как проверка может выступать запуск других интернет-приложений или сайтов;

- неполадки с маршрутизатором, которые могут возникнуть в ходе работы его микро ОС, необходимо отключить питание на время, достаточное для разрядки сетевых конденсаторов (30 сек – 1 мин) и включить заново;

- устаревание таблицы соответствия DNS-имени и соответствующего ему IP-адреса ресурса, которая хранится на самом компьютере, устранить проблему можно при помощи запуска соответствующей утилиты из командной строки с нужным ключом — ipconfig /flushdns, после выполнения браузер нужно перезапустить;

- сбой в работе ОС, который, как ни странно, часто возникает, для этого нужно произвести очистку системы (например, при помощи утилиты CCleaner) и перезагрузить компьютер;

- при подозрительной сетевой активности домен может быть заблокирован установленным на компьютере антивирусным программным обеспечением, однако при этом также возможно наличие всплывающего окна с уведомлением об этой операции;

- аналогичными могут быть и действия сетевых экранов, особенно сторонних разработок, где имеются предустановленные списки подозрительных ресурсов, нужно внимательно изучить правила и в случае необходимости отредактировать их;

- проблемы, возникающие на хостинге, также могут привести к появлению такой ошибки, здесь от пользователя ничего не зависит, нужно просто подождать, пока причина будет устранена;

- очень часто сбои дают сами браузеры, в таком случае необходимо очистить историю с сохраненным кэшем и cookie – файлами, а если не помогает, переустановить программное обеспечение, предварительно очистив систему от всех его следов.

Parameters

| Parameter | Choices/Defaults | Comments |

|---|---|---|

| bypass список/элементы=строка | Список хостов,которые будут обходить установленный прокси при обращении. Используйте для сопоставления имен хостов, которые не являются полностью определенными доменными именами. Это полезно при необходимости подключения к сайтам интрасети, используя только имя хоста. Опустите,установите нуль или пустую строку/список,чтобы удалить список обхода. Если это установлено, то также должен быть установлен прокси . | |

| proxy raw | Строка или надпись,определяющая устанавливаемый прокси. Если задана строка, она должна быть в форме , или . Если порт не определен,используется порт по умолчанию для используемого протокола. Если задать диктат,то ключами должен быть протокол,а значениями должны быть имя хоста и/или порт для этого протокола. Допустимые протоколы: , , и . Опустите,установите нулевую или пустую строку,чтобы удалить настройки прокси. | |

| source string | Вместо того, чтобы вручную указывать прокси и / или обход , установите его для импорта прокси из набора источников, таких как Internet Explorer. Использование импортирует настройки прокси-сервера Internet Explorer для текущего активного сетевого подключения текущего пользователя. В WinHTTP будут импортированы только URL прокси и обходной список IE. Это похоже на запуск . Значение импортируется при запуске модуля и не будет автоматически обновляться,если конфигурация IE изменится в будущем.Модуль необходимо будет запустить заново,чтобы синхронизировать последние изменения. |

Проблемы с сертификатами

Сертификаты играют важную роль в AD FS и Web Application Proxy. Получение надлежащих сертификатов — с правильными именами в сертификатах на соответствующих машинах — имеет решающее значение для корректной работы Web Application Proxy с AD FS.

Вы можете увидеть проблемы с сертификатами в сообщениях об ошибках, например:

Сертификат доверия («ADFS ProxyTrust — WAP01») недействителен.

Существует несколько возможных причин этой проблемы:

- Может произойти какое-то сетевое прерывание между Web Application Proxy и сервером AD FS.

- Возможно, сервер Web Application Proxy в течение длительного периода времени был не доступен.

- Может возникнуть проблема проверки сертификата из-за проблем в инфраструктуре CA.

- Проблемы синхронизации времени между Web Application Proxy и серверами AD FS могут привести к тому, что они будут не синхронизированы.

Чтобы устранить эти проблемы, проверьте настройки времени на серверах Web Application Proxy и серверах AD FS, а затем запустите командлеты Install-WebApplicationProxy.

Создание сокета на клиенте

Создание клиентской части похоже на серверную, но в обратном порядке. Первым делом мы должны создать объект с IP адресом сервера и выполнить соединение с сервером. Если порт будет закрыт или соединение будет блокировать фаерволл, то произойдет ошибка:

Если вам не нужно выполнять DNS запрос, то можете использовать метод Parse, но он так же вернет объект «IPAddress», но без запроса:

Последнее, что нужно сделать, создать стрим и записать в него данные. По умолчанию идет расчет, что вы используете UTF-8:

Сокет на клиенте не привязывается к системе, как в случае сервера. Т.е. если его не закрыть вы будете расходовать память, но не получите ошибку, как в случае с сервером.

Подготовка к развертыванию

Самый большой плюс WAP в том, что это встроенная роль, а не отдельное приложение, которое нужно установить и настроить. Предшественники TMG и UAG не были простыми в развертывании, и нередко приходилось серьезно браться за напильник и читать документацию, чтобы отыскать причины выдаваемых ошибок. Только подготовка ОС — поиск и установка всех нужных патчей и зависимостей — могла занять более часа. Последующая конфигурация приложений тоже была делом не совсем простым и часто требовала как минимум дня, чтобы все заработало как нужно. В этом отношении WAP выглядит очень простым и дружелюбным.

Веб‑прокси следует развертывать в демилитаризованной зоне (DMZ) между брандмауэром, выходящим в интернет, и корпоративной сетью. Теоретически можно устанавливать WAP на сервере с другими ролями, но это не рекомендуется, и лучше выделить под него отдельный сервер. Саму ОС лучше ставить с GUI (хотя желание отключить графику при установке такого сервера, конечно же, понятно), при развертывании будут доступны мастеры, которые помогут быстро произвести все установки. При подключении с другого сервера бывают неувязки (в основном наблюдались в релизе, после нескольких патчей работает уже нормально). Хотя, в общем, все вопросы администрирования можно решить при помощи PowerShell.

Системные требования для сервера невелики, поэтому подойдет минимальное железо, достаточное для развертывания самой ОС. Перед установкой WAP необходимо подключить серверы AD FS и WAP к домену (схему нужно обязательно повысить до Windows Server 2012 R2), сгенерировать сертификаты (для каждого сервера и по одному для каждого приложения) и настроить AD FS.

Предположим, у нас уже есть SSL-сертификат (шаблон Web Server вполне подходит), в поле Subject Alternative Name которого содержится DNS-имя публикуемой службы AD FS и WAP. Импортируем их на серверы AD FS и WAP через консоль «MMC Сертификаты».

Установите настройки прокси-сервера в зависимости от местоположения

Этот следующий сценарий немного более гибкий, поэтому он также немного длиннее. Но он может проверить ваш текущий IP-адрес. Если он находится в ожидаемом диапазоне, когда вы используете домашний IP-адрес, он не будет использовать прокси-сервер.

Если кажется, что вы не используете типичный домашний IP-адрес, он автоматически настроит ваш Интернет с прокси-сервером, чтобы вы могли жестко написать код в сценарии. Просто скопируйте этот скрипт в файл блокнота и сохраните его с расширением .vbs, чтобы попробовать.

Когда вы запускаете его дома, он распознает ваш домашний IP и отключает анонимный прокси.

Если бы вы были в общедоступной точке доступа, она распознала бы внешний IP-адрес и включила бы скрытый прокси. Просто не забудьте изменить прокси-заполнитель, так как это более длинный код.

Аутентификация и шифрование

Используя .NET мы можем реализовать механизм аутентификации и шифрования. В примере показан NTLM, но если сервер и клиент поддерживают Kerberos, то будет использоваться он. Клиент и сервер используют один и тот же класс «System.Net.Security.NegotiateStream», но с разными методами.

Для сервера мы используем метод «AuthenticateAsServer»:

Где:

- ::DefaultNetworkCredentials — класс, проверяющий стандартные учетные данные;

- ::EncryptAndSign — класс, использующий подпись и шифрование;

- ::Impersonation — говорит, что контекст безопасности пользователя не может быть использован на других серверах. Проще говоря, что он не может выполнять задачи на другом сервере.

Для клиента используем метод «AuthenticateAsClient» с частью параметров, которые были описаны выше:

Где:

- (Get-Credential).GetNetworkCredential() — запрашивает и сохраняет учетные данные;

- ‘администратор@domain.local’ — подразумевает SPN и не имеет значения в случае NTLM. Если используете Kerberos, то это может быть важным. Посмотреть SPN можно через команду Get-ADUser и setspn. Синтаксис может быть таким «MYSERVICE/администратор@domain.local»

- аутентификации. Возможно подразумевается, что вы реализовываете это на уровне приложения.

После аутентификации, в объекте «$NegotiateStream», будет множество полезных свойств. Например:

Запись и чтения стрима происходит так же, но с использованием класса:

Пример команды для сервера:

Пример команды клиента:

Пример работы с верными и неверными учетными данными:

…

Рекомендую

Попросите пользователя включить прокси-сервер

В этом сценарии появится всплывающее окно с вопросом, хочет ли пользователь использовать прокси-сервер. Если да, то сценарий включит прокси-серверы и заполнит жестко запрограммированный анонимный прокси-сервер. Вы необходимость настроить скрипт для использования вашего анонимного прокси.

С учетом сказанного, вот как выглядит сценарий. Обязательно найдите адрес и порт заполнителя (http://www.youareanonymous.com:80) и замените его ниже.

Просто скопируйте и вставьте приведенный выше скрипт в пустой файл Блокнота. Затем сохраните его с помощью.VBS расширение (т.е. ask_user.vbs). Когда вы запустите его, вы увидите следующее приглашение.

«Да» загружает указанный прокси-сервер в качестве вашего прокси-сервера и устанавливает для «ProxyEnable» значение 1. «Нет» устанавливает для прокси-сервера значение по умолчанию (все нули) и отключает настройку прокси-сервера.

Подробное описание

В этом разделе описываются некоторые проблемы, которые могут возникнуть при использовании функций удаленного взаимодействия PowerShell, основанных на технологии WS-Management, и предлагаются решения этих проблем.

Перед использованием удаленного взаимодействия PowerShell ознакомьтесь с about_Remote и about_Remote_Requirements , чтобы получить рекомендации по настройке и базовому использованию. Кроме того, разделы справки по каждому из командлетов удаленного взаимодействия, в частности описания параметров, содержат полезные сведения, помогающие избежать проблем.

Примечание

Чтобы просмотреть или изменить параметры локального компьютера на диске WSMan: , включая изменения конфигураций сеансов, доверенных узлов, портов или прослушивателей, запустите PowerShell с параметром Запуск от имени администратора .

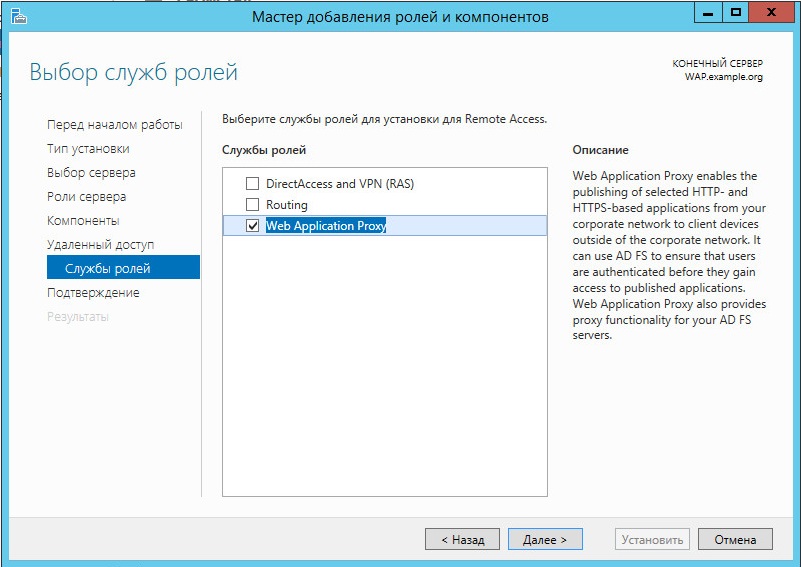

Развертывание WAP

Теперь, когда служба AD FS работает, можем приступать к установке роли WAP. Вызываем мастер, выбираем роль Remote Access и на этапе выбора служб ролей отмечаем Web Application Proxy, подтверждаем выбор дополнительных компонентов и устанавливаем.

Установка роли Web Application Proxy

Установка роли Web Application Proxy

После выбора Remote Access может появиться ошибка о возможном несоответствии компьютера, просто перезапускаем мастер, обычно второй раз она не появляется.

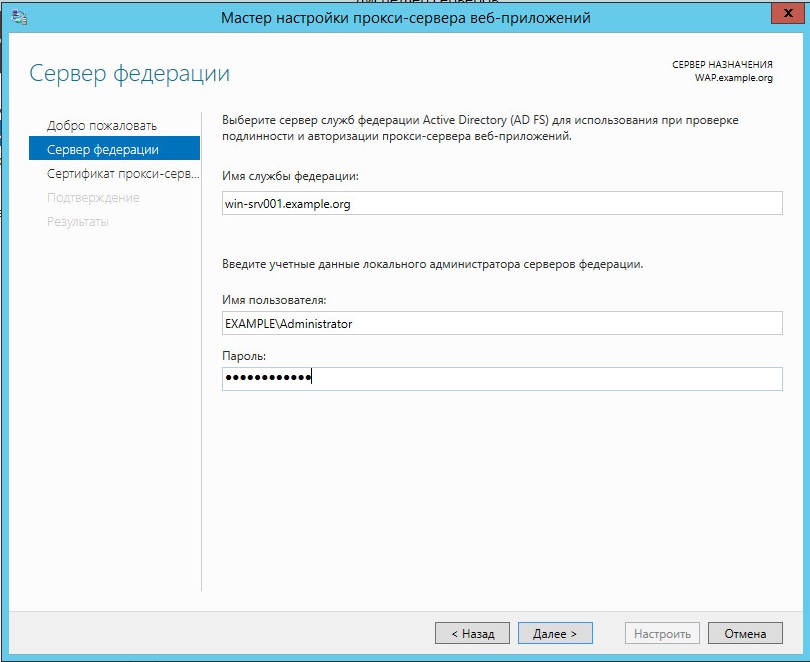

По окончании запускаем мастер настройки WAP. В первом окне вводим имя и учетную запись администратора сервера AD FS. Далее указываем сертификат для WAP и подтверждаем настройки. В последнем окне мастера можно увидеть PowerShell-команду, которая будет выполнена.

Настройка завершена. В процессе на стороне служб AD FS создается подписка на WAP-сервер.

Настройка Web Application Proxy

Настройка Web Application Proxy

В интернете можно поискать готовые PowerShell-скрипты, позволяющие развернуть связку AD FS + WAP в считаные минуты.

Проверяем статус. Открываем консоль Remote Access Management Console, переходим в Web Application Proxy и смотрим в Operations Status. Иногда в консоли один и тот же сервер показывается дважды: для доменного имени и NETBIOS. Это не ошибка, а, очевидно, такая фича.

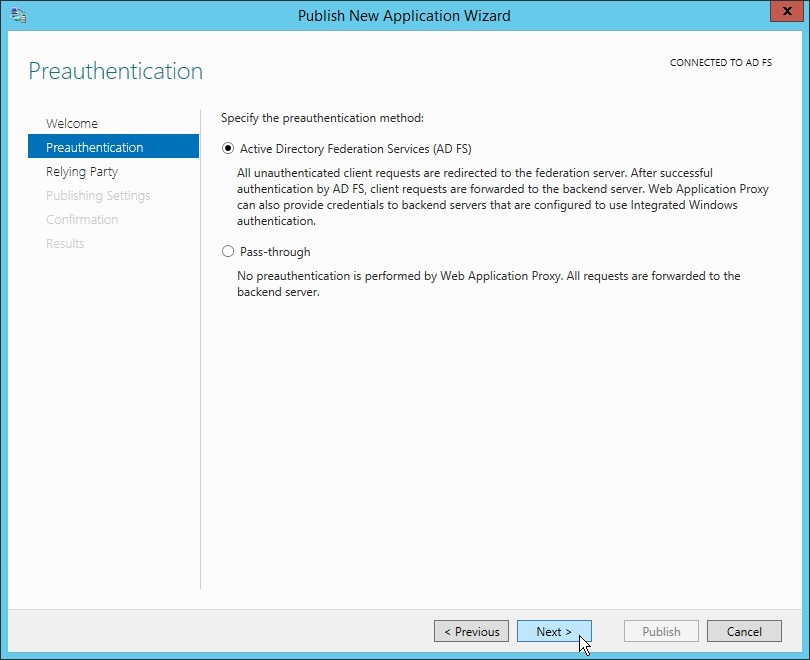

Теперь ничто не мешает опубликовать сервис. Нажимаем Publish и следуем указаниям визарда. Первый шаг — выбор метода преаутентификации, здеcь два варианта, о которых мы говорили в самом начале: AD FS и Pass-through. Первый вариант содержит на один шаг больше. Выбираем Pass-through.

Выбор метода преаутентификации

Выбор метода преаутентификации

Следующий шаг — задаем имя публикуемого приложения, сертификат, внешний URL, который будут использовать для подключения клиенты, и URL приложения, на который будут пересылаться запросы. Если бэкенд использует нестандартный порт, то его также указываем вместе с именем (https://service.example.org:8080).

Есть еще тонкий момент. Веб‑прокси различает и транслирует имена хостов, но не понимает IP и не может изменить путь. То есть если внешний URL выглядит как https://service.org/app1/, то и URL бэкенда должен содержать app1: https://service.example.org/app1/. Другой путь вроде https://service.example.org/web-app/ будет неправильным.

Публикация приложения окончена. Теперь можно протестировать, зайдя с помощью браузера по внешнему адресу, пользователь после успешной аутентификации на WAP будет перенаправлен на внутренний сайт.

В случае выбора аутентификации средствами AD FS появляется дополнительный шаг, на котором следует указать механизм доверия (Get-ADFSRelyingPartyTrust) — Device Registration Service, WS-Fed, SAML, OAuth.

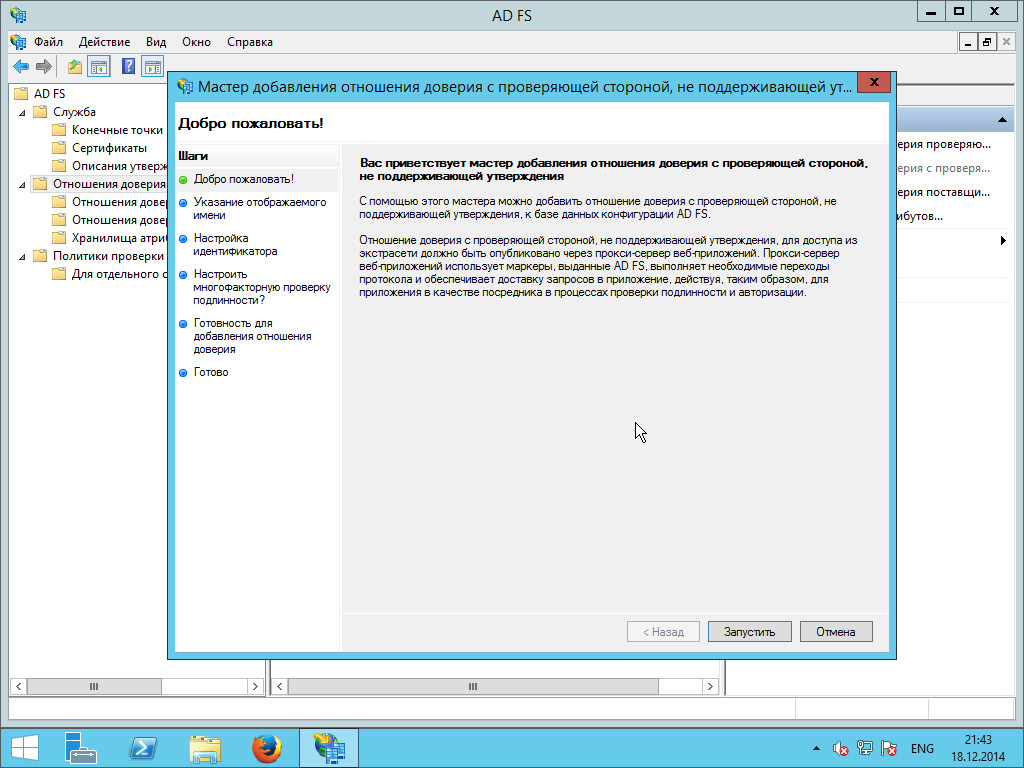

Для варианта с аутентификацией с AD FS следует создать доверие на сервере AD FS. Открываем консоль AD FS и переходим в «Отношения доверия» (Trust Relationships), нажимаем «Добавить отношения доверия с проверяющей стороной, не поддерживающей утверждения» (Add Non-Claims-Aware Relaying Party Trust).

Работа мастера настройки отношения доверия

Работа мастера настройки отношения доверия

Далее следуем указаниям интуитивного мастера — указываем имя, добавляем идентификатор доверия (обычно используют внешний URL, только имя должно быть со слешем в конце), настраиваем многофакторную аутентификацию и подтверждаем установки. По окончании можем отредактировать правила авторизации (Authorization Rules). В окне «Edit Claim Rules for …» нажимаем Add Rule и указываем шаблон правила, наиболее подходящий для ситуации (например, Permit All Users), и на следующем шаге при необходимости его редактируем.

Проблема автологина в браузере

Проблема, которая может возникнуть с любым, как правило, не MS браузером. Заключается она в том, что автологин в некоторых браузерах не работает. Для ее решения необходимо разрешить NTLM-авторизацию в AD FS для определенного User-Agent. Здесь три шага. Отключаем Extended Protection TokenCheck:

Проверяем список поддерживаемых User-Agent:

Добавляем название нужного:

Кстати, хорошая возможность ограничить применение браузеров в организации.Как вариант, можно просто изменить User-Agent браузера, например при помощи специального расширения вроде User Agent Switcher.

SMB Windows 10: настройка и как включить SMB1 и SMB2

Всем привет! Сегодня столкнулся с такой проблемой. При построении локальной сети с двумя компьютерами первый (Windows 10) наотрез отказывается видеть другой комп (Windows 7). Все настройки я произвел правильно и открыл общий доступ. Но как потом оказалось, вся проблема в специальном сетевом протоколе SMB 1. Дело в том, что это старый протокол, который работает на олдскульных ОС. И он есть в десятке, но на последних обновлениях операционной системы Microsoft решила его отключить (во имя безопасности).

Симптомы достаточно простые. Вы выполнили все нужные настройки, заходите в раздел сети, а там ничего кроме вашего маршрутизатора не отображается. Бывает такое, что компьютер вы видите, и даже можете на него зайти, но вот при попытке открыть расшаренную папку можно лицезреть вот такое вот сообщение:

«Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколу SMB1, который не безопасен и может подвергнуть вашу систему риску атаки.»

Может быть еще вот такой текст ошибки: «Не удалось выполнить сопоставление сетевого диска из-за следующей ошибки». Ну и дальше все в том же духе.

Кстати, некоторые старые роутеры, также исползают устаревший SMB1 протокол – поэтому если у вас еще наблюдается проблема с доступом к жесткому диску или флешке, которые подключены к роутеру, то дальнейшие инструкции вам также будут полезны. Что мы будем делать? – нам нужно просто включить протокол SMBv1, и проблема будет решена. Поехали!

Включения SMB1 на Windows 10

Открываем меню «Пуск» и в поисковой строке вводим «Включение и отключение компонентов Windows». Можете просто ввести не полное слово «компонент». Вы также можете зайти туда через «Панель управления» (нажимаем кнопки «Win» и «R» – вводим команду: control). Далее заходим в «Программы и компоненты» и слева выбираем тот же самый пункт с отключением и включением компонентов.

Находим раздел с упоминанием нашего любимого протокола и включаем в папке все галочки. В самом конце нажимаем «ОК», чтобы изменения были приняты.

После этого SMB-1 в Windows 10 будет включено, и проблемы с сетью возникнуть не должны. Я бы на всякий случай перезагрузил компьютер. Но если вы все равно не видите какой-то компьютер в сети, или есть проблемы с доступом, смотрим следующую главу.

Проверка настроек

Нам нужно посмотреть настройки общего доступа и есть ли они у вас вообще.

- В «Пуске» нажмите по шестеренке.

- Заходим в раздел «Сеть и Интернет».

- Тут же на первой странице (вкладка «Состояние») откройте «Свойства» того подключения, которое вы используете для коннекта с роутером. Если вы подключены по кабелю, то выбираем «Ethernet», если вы подключены по «Wi-Fi», то выбираема второе подключение. На старых версиях нужно открыть ссылку «Изменить свойства подключения».

- Убедитесь, чтобы тип сетевого профиля был как «Частный». Вернитесь обратно, нажав по стрелки влево.

- Пролистните чуть ниже и откройте «Центр управления сетями…». Этот раздел может также называться как «Параметры общего доступа». Поэтому можете ориентироваться по значку или найти раздел со словами «Общий доступ».

- Слева выбираем третий пункт для изменения параметров.

- Так как мы уже изменили текущий профиль на частный, то открываем его.

- Теперь открываем раздел «Все сети» и включаем сетевое обнаружение для папок. Шифрование должно стоять в нужной позиции, но если это не так, то включите 128-и битное шифрование. Обязательно отключите параметр, который будет запрашивать у вас пароль при заходе в общую папку или при запросе к этому компьютеру.

- В самом конце сохраняем изменения.

Включение SMB2

Сначала давайте проверим статус SMBv2. Для это откройте «PowerShell» с правами админа, нажав ПКМ по кнопке «Пуск».

Если вы видите значение «True», то значит протокол работает. Если стоит значение «False», то включить параметр можно также с помощью команды:

Далее кликаем по «Y» и на «Enter», чтобы подтвердить свои действия. Если же вы хотите отключить SMB2, то вместо «true» ставим «false». В конце не забываем перезагрузить систему.

Ничего не помогло, папку или компьютер не видно, ничего не работает

Если проблема остается, то есть несколько вариантов – от неправильных сетевых настроек до проблем с некоторыми службами в самой операционной системе. Все решения я уже описал в отдельной статье, и с ней вы можете ознакомиться по этой ссылке. То, что описано там, должно помочь.

Что делать, если прокси-сервер не используется для соединения с сетью

Если прокси не используется для подключения к интернету, а сообщение “Проверьте настройки прокси-сервера и брандмауэра” все же появляется, то попробуйте предпринять следующее:

- убедитесь, что интернет работает нормально (при необходимости перезагрузите модем/ роутер или даже на некоторое время отключите их от питания);

- выполните обычную перезагрузку компьютера – возможно, система просто “устала” и ей необходим кратковременный отдых;

- откройте сайт с другого компьютера – возможно, наблюдаются ошибки в работе ресурса или вашего провайдера;

- перейдите на веб-страницу из другого обозревателя – может быть, браузер функционирует некорректно и необходимо его перенастроить либо переустановить;

- проверьте, не заблокирован ли сайт антивирусом, определившим угрозу безопасности (обычно программа выдает сообщение об этом).

Если данные действия не помогают, пробуем следующее. Может быть, что разработчики сайта поменяли IP, а ПК пытается связаться с ресурсом по старому адресу. В этом случае откройте командную строку и введите команду ipconfig /flushdns (так как проблема может быть именно с DNS-настройками).

Ввод ipconfig /flushdns в командную строку

При использовании встраиваемого софта, защищающего ПК от различных угроз, – firewall, брандмауэров, межсетевых экранов – просмотрите настройки, так как подобные программы могут блокировать доступ к сайтам, находящимся в черном списке.

Вот что может предпринять обычный пользователь, если сталкивается с системным сообщением “Проверьте настройки прокси-сервера и брандмауэра”.

Иногда при попытке соединения с интернет-ресурсом, браузер выдает ошибку о невозможности подключения по указанному адресу, и один из методов решения проблемы предлагает проверить настройки прокси-сервера и брандмауэра. В представленной статье рассматривается необходимая теоретическая часть по этому вопросу, а также предлагаются подробные инструкции по устранению указанной неполадки.

Что делать, если прокси-сервер не используется для соединения с Сетью

Обзор и настройка модема D-Link Dir-320

В том случае когда имеется стопроцентная уверенность в отсутствии прокси-сервера, вариантов причин возникновения ошибки может стать больше:

- отсутствие по какой-либо причине соединения с Глобальной сетью, как проверка может выступать запуск других интернет-приложений или сайтов;

- неполадки с маршрутизатором, которые могут возникнуть в ходе работы его микро ОС, необходимо отключить питание на время, достаточное для разрядки сетевых конденсаторов (30 сек – 1 мин) и включить заново;

- устаревание таблицы соответствия DNS-имени и соответствующего ему IP-адреса ресурса, которая хранится на самом компьютере, устранить проблему можно при помощи запуска соответствующей утилиты из командной строки с нужным ключом – ipconfig /flushdns, после выполнения браузер нужно перезапустить;

- сбой в работе ОС, который, как ни странно, часто возникает, для этого нужно произвести очистку системы (например, при помощи утилиты CCleaner) и перезагрузить компьютер;

- при подозрительной сетевой активности домен может быть заблокирован установленным на компьютере антивирусным программным обеспечением, однако при этом также возможно наличие всплывающего окна с уведомлением об этой операции;

- аналогичными могут быть и действия сетевых экранов, особенно сторонних разработок, где имеются предустановленные списки подозрительных ресурсов, нужно внимательно изучить правила и в случае необходимости отредактировать их;

- проблемы, возникающие на хостинге, также могут привести к появлению такой ошибки, здесь от пользователя ничего не зависит, нужно просто подождать, пока причина будет устранена;

- очень часто сбои дают сами браузеры, в таком случае необходимо очистить историю с сохраненным кэшем и cookie – файлами, а если не помогает, переустановить программное обеспечение, предварительно очистив систему от всех его следов.

Windows 8 и 10

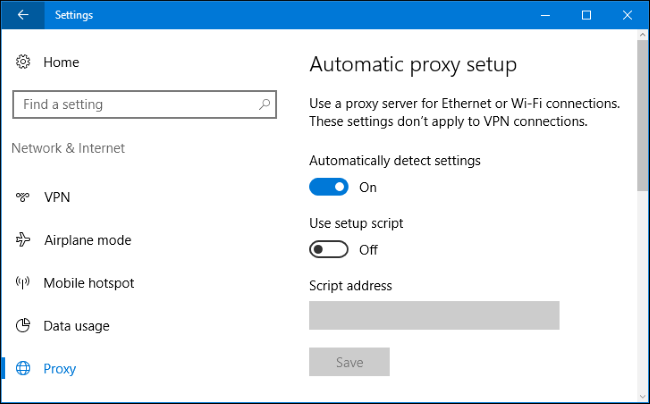

В Windows 10 вы найдете эти параметры в разделе «Настройки» → «Сеть и Интернет» → «Прокси». В Windows 8 тот же экран доступен в настройках ПК → Сетевой прокси.

Настройки здесь применяются, когда вы подключены к сетевым соединениям Ethernet и Wi-Fi, но не будете использоваться, когда вы подключены к VPN .

По умолчанию Windows пытается автоматически определить ваши настройки прокси с параметром «Автоматически определять настройки». В частности, Windows использует протокол автоматического обнаружения веб-прокси или WPAD. Бизнес и школьные сети могут использовать эту функцию для автоматического предоставления настроек прокси-сервера для всех ПК в своих сетях. Если для сети, к которой вы подключены, требуется прокси-сервер, и он предоставляет этот прокси через WPAD, Windows автоматически настроит и использует прокси-сервер. Если сеть не предоставляет прокси-сервер, он вообще не будет использовать прокси-сервер.

Если вы не хотите, чтобы Windows автоматически определяла настройки прокси-сервера, установите для параметра «Автоматическое определение настроек» значение «Выкл.». Затем Windows будет использовать прокси-сервер, если вы настроите его под настройкой прокси-сервера вручную.

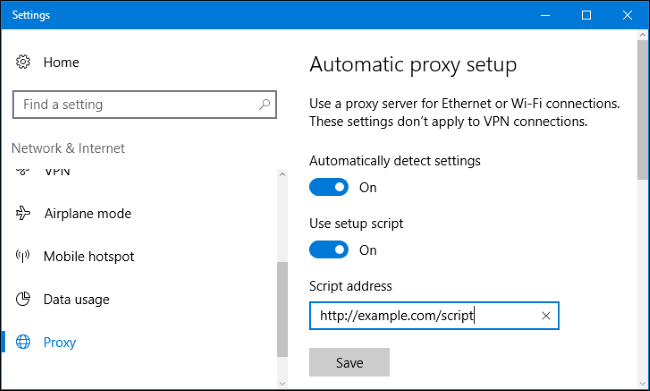

В некоторых случаях вам может потребоваться вручную ввести адрес сценария установки для вашей конфигурации прокси. Для этого включите параметр «Использовать сценарий установки». Подключите сетевой адрес сценария в поле «Адрес сценария» и нажмите «Сохранить». Этот скрипт также можно назвать файлом .PAC.

Поставщик вашей организации или прокси предоставит вам адрес сценария установки, если он вам нужен.

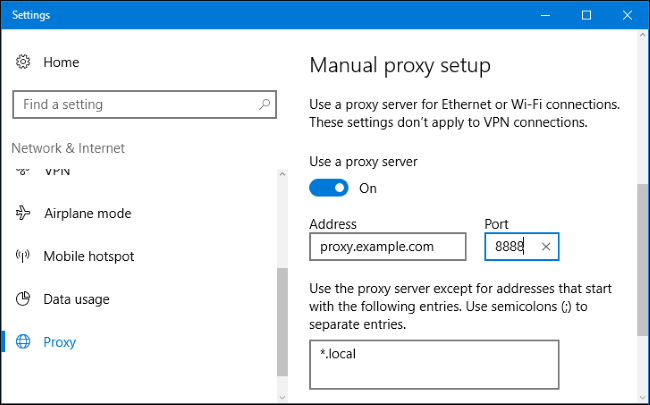

Чтобы ввести настройки ручного прокси-сервера, включите «Использовать прокси-сервер» в разделе «Настройка прокси-сервера вручную». Введите адрес прокси-сервера и порт, который он использует в поле «Адрес» и «Порт».

Поставщик вашей организации или прокси-провайдера предоставит вам сетевой адрес и номер порта, который требуется прокси-серверу.

Когда вы подключаетесь к любому адресу, Windows отправляет трафик через прокси-сервер. Однако вы можете настроить список адресов, для которых Windows не будет использовать прокси-сервер. По умолчанию список включает только *.local . Звездочка — это подстановочный знак и означает «что угодно». Таким образом, если вы попытаетесь подключиться к server.local, database.local или чему-либо еще, что заканчивается на .local, Windows будет обходить прокси и напрямую подключаться.

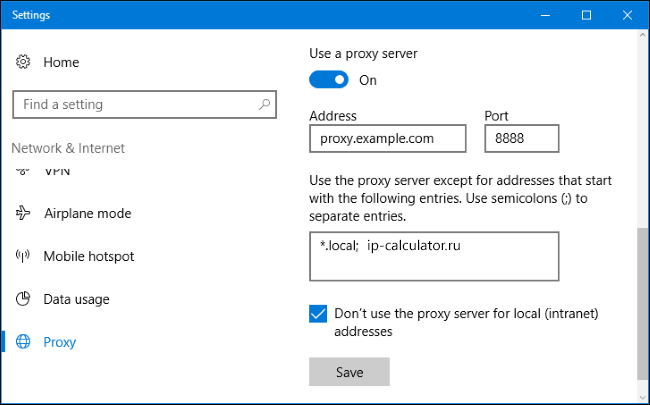

Вы можете добавить больше записей в этот список. Просто разделите каждый с точкой с запятой (;) и пробелом. Например, предположим, вы хотели обойти прокси при подключении к ip-calculator.ru. Вы должны ввести:

*.local; ip-calculator.ru

Вы также можете отметить «Не использовать прокси-сервер для локальных (интрасети) адресов». Windows будет обходить прокси-сервер при подключении к ресурсам в локальной сети или в интрасети. Когда вы подключаетесь к адресам в Интернете, Windows будет использовать прокси-сервер.

Нажмите «Сохранить», когда вы закончите, чтобы изменить настройки прокси-сервера.

Шаг 2. Настройка посредника

Более действенным является метод настройки прокси-сервера. Рассмотрим данный процесс. В сети выкладываются списки бесплатных серверов-посредников, доступных для конкретной страны. Что вам нужно сделать?

- найти proxy для своей страны;

- определить, какой из протоколов вам нужен – Socks 4/ 5, HTTP/ HTTPS;

- выписать предлагаемые IP-адреса и порты;

- в своем обозревателе открыть настройки сети (перед этим пройдя “Настройки”→”Дополнительные”);Ввод дополнительных настроек

- ввести записанные значения в специальных полях;

Ввод IP-адресов и номеров портов

выполнить перезагрузку обозревателя (в нашем случае это Yandex).

Теперь можно проверить свой IP-адрес одним из сервисов. Он определит, что вы выходите в сеть не со своего компьютера, а с измененного в настройках IP. Но в данном случае не будет данных об используемой ОС и хосте, и информация о вашем местонахождении окажется недостоверной.

Причины проблемы

В большинстве случаев доступ браузера к Интернету с помощью проводного или беспроводного соединения обеспечивается автоматически. Пользователю не требуется прилагать для этого никаких усилий – достаточно один раз настроить подключение и пользоваться сетью.

Однако, если настройки прокси-сервера сбились, мгновенный доступ к сети становится невозможным. Для неопытного пользователя такая проблема может показаться неразрешимой – и, тем не менее, способы исправления ошибки есть.

Причиной появления сообщения о невозможности подключения могут быть:

- случайно нажатая пользователем комбинация клавиш при работе в сети;

- настройки, сбившиеся из-за внезапного отключения компьютера (обесточивания сети, перегорания одной или нескольких деталей, неправильное выключение компьютера);

- действие на систему вируса или последствия не до конца удалённого вредоносного кода.

Стоит отметить, что при появлении проблемы с прокси-сервером Интернет может работать. Так, например, в торрент-клиенте будет продолжаться закачка файлов, продолжится работа Skype и даже клиентских (а не браузерных) игр. Однако выйти в сеть с помощью браузера не получится – ни загрузить страницу, ни посмотреть видео, ни работать с документами в режиме онлайн. При попытке сделать это на экране будет продолжать появляться надпись на русском или английском языке.

Рис. 1. Надпись, свидетельствующая о проблемах с подключением к сети.

Настройка прокси-сервера практически не зависит от варианта платформы, если речь идёт о Windows. Тем более что проблема нередко заключается не в операционной системе, а в браузере.