Введение

Данное руководство рекомендуется применять в случае, когда требуется организовать подключение программы АСУД.SCADA к Tekon ОРС-серверу, находящихся на разных ПК.

Статья подходит для ПК с операционной системой

- Windows 8 «Профессиональная» или «Корпоративная»

- Windows 10 «Профессиональная» или «Корпоративная»

Инструкция так же подходит для пульта АСУД-248-ПК с ОС

- Windows 8 Embedded,

- Windows 10 Embedded.

Инструкция может применяться ко всем версиям АСУД.SCADA (при настройке подключения в АСУД.SCADA версий до 2.7.2 включительно, следует обратить внимание на замечание в разделе конфигурирования ОРС-сервера).

Разрешение для симптома 3

Чтобы устранить проблему, настройте проверку подлинности и шифрование.

Чтобы настроить проверку подлинности и шифрование для подключения, выполните следующие действия:

-

На хост-сервере сеанса RD откройте конфигурацию хост-сервера удаленного рабочего стола. Чтобы открыть конфигурацию хост-хозяйской сессии удаленного рабочего стола, нажмите кнопку Начните, указать на административные средства, указать на удаленные службы настольных компьютеров, а затем нажмите кнопку Удаленное конфигурация хозяйской сессии рабочего стола.

-

В «Подключениях» щелкните правой кнопкой мыши имя подключения и нажмите кнопку Свойства.

-

В диалоговом окне Свойства для подключения на вкладке General в уровне Безопасности выберите метод безопасности.

-

На уровне шифрования щелкните нужный уровень. Вы можете выбрать low, Client Compatible, High или FIPS Compliant. См. шаг 4 выше для Windows Server 2003 для параметров уровня безопасности и шифрования.

Примечание

- Для выполнения данной процедуры необходимо входить в группу «Администраторы» на локальном компьютере или получить соответствующие полномочия путем делегирования. Если компьютер присоединен к домену, эту процедуру могут выполнять члены группы «Администраторы домена». По соображениям безопасности рекомендуется использовать команду «Запуск от имени».

- Чтобы открыть конфигурацию служб удаленного рабочего стола, нажмите кнопку Начните, щелкните Панель управления, дважды щелкните административные средства, а затем дважды щелкните конфигурацию служб удаленного рабочего стола.

- Любые параметры уровня шифрования, настроенные в групповой политике, переопределяют конфигурацию, заданную с помощью средства конфигурации служб удаленного рабочего стола. Кроме того, если включить системную криптографию: используйте алгоритмы, совместимые с FIPS, для шифрования, хаширования и подписания параметра групповой политики, этот параметр переопределит параметр Групповой политики шифрования клиентского подключения.

- При изменении уровня шифрования новый уровень шифрования вступает в силу при следующем входе пользователя. Если требуется несколько уровней шифрования на одном сервере, установите несколько сетевых адаптеров и настройте каждый адаптер отдельно.

- Чтобы убедиться, что сертификат имеет соответствующий закрытый ключ, в конфигурации служб удаленного рабочего стола щелкните правой кнопкой мыши подключение, для которого необходимо просмотреть сертификат, щелкните вкладку Общие, нажмите кнопку Изменить, щелкните сертификат, который необходимо просмотреть, а затем нажмите кнопку Просмотреть сертификат . В нижней части вкладки «Общие» должен отображаться закрытый ключ, соответствующий этому сертификату. Эти сведения также можно просмотреть с помощью оснастки Сертификаты.

- Параметр FIPS, совместимый с FIPS (система криптографии: использование алгоритмов, совместимых с FIPS, для шифрования, хаширования и подписи в групповой политике или параметре fiPS Compliant в конфигурации серверов удаленного рабочего стола) шифрует и расшифровывает данные, отправленные от клиента на сервер и с сервера к клиенту, с помощью алгоритмов шифрования 140-1 Федерального стандарта обработки информации (FIPS) 140-1, с помощью криптографических модулей Майкрософт. Дополнительные сведения см. в технической справке Windows Server 2003.

- Высокий параметр шифрует данные, отосланные от клиента на сервер и с сервера к клиенту с помощью сильного 128-битного шифрования.

- Параметр Client Compatible шифрует данные, отосланные между клиентом и сервером, с максимальной силой ключа, поддерживаемой клиентом.

- Параметр Low шифрует данные, отосланные от клиента на сервер с помощью 56-битного шифрования.

Дополнительный шаг по устранению неполадок: включить журналы событий CAPI2

Чтобы устранить эту проблему, вйдите в журналы событий CAPI2 на клиентских и серверных компьютерах. Эта команда показана на следующем скриншоте.

Оглавление

8. Групповые политики

9. Управление пользователями и компьютерами Active Directory. Группы. Организационные единицы

10. Настройка траста и сайта доменов

11. Другие службы и роли Active Directory

12. Настройка Samba (Active Directory для Linux)

13. Инструменты для аудита безопасности Active Directory

Прежде чем перейти к развёртыванию Active Directory, познакомимся с инструментами настройки сервера Windows. В настоящее время доступны новые возможности, которые особенно полезны для настройки сервера без графического интерфейса, поскольку сильно облегчают этот процесс — теперь вместо ввода команд достаточно нескольких кликов в веб-интерфейсе. Для сервера с графическим интерфейсом это также может оказаться полезным — систематизированный интерфейс, простое подключение, удалённое администрирование.

Вам необязательно повторять все показанные в этой части настройки. На этапе подготовки к установке Active Directory нам нужно, чтобы у компьютеров, входящих в Домен Windows, были статичные IP адреса и лаконичные имена. К настройке статичных IP адресов на роутере и рабочих станциях мы ещё вернёмся в следующей части

В этой части вам важно получить представление, какими средствами вы можете управлять сервером и каким инструментом воспользоваться в случае необходимости настроить или проверить текущее состояние.

Настройка ПК с ОРС-сервером

Настройка DCOM на уровне компьютера

- Нажимаем Win+R или «Пуск-меню — Выполнить».

- В строке пишем dcomcnfg и нажимаем «Enter».

- В открывшемся окне ищем вкладку «Службы компонентов — Компьютеры — Мой компьютер».

- Нажимаем правой кнопкой мыши на «Мой компьютер» и нажимаем «Свойства».

Далее нажимаем:

«Свойства по умолчанию». Выставляем, как показано на рисунке

«Безопасность COM».

В разделе «Разрешение на запуск и активацию» нажать «Изменить ограничения».

Добавить группу «Distrebuted COM Users» или «Пользователи DCOM». И дать ей полные права.

Настройка пользователей Server и Scada.

Пользователь Server

1. Открываем «Управление компьютером», Открываем вкладку «Служебные программы — Локальные пользователи и группы — Пользователи». Добавляем пользователя Server.

2. Галочки расставляем, как на рисунке. Пароль — 0000 (или свой).

3. Добавляем пользователя «Server» в группу «Администраторы». Остальные группы у пользователя удаляем.

5. Открываем вкладку «Локальные политики — Назначение прав пользователя».

6. Добавляем пользователя Server в следующие политики : «Запретить локальный вход» и «Отказать в доступе к этому компьютеру из сети».

Пользователь Scada

- Открываем «Локальные пользователи и группы»

- Добавляем пользователя Scada, галочки и пароль — аналогично,как пользователю Server.

- Добавляем его в группу «Пользователи DCOM», отальные группы удаляем.

- В локальной политике безопасности запрещаем этому пользователю локальный вход.

Права DCOM компонентам OpcEnum и Tekon OPC Server

Настройка OpcEnum

- Открываем dcomcnfg.

- Открываем вкладку «Службы компонентов — Компьютеры — Мой компьютер — Настройка DCOM».

- В выпадающем списке, либо в окне с права ищем компонент «OpcEnum».

- Нажимаем на него правой кнопкой мыши и выбираем «Свойства».

- Во вкладке «Общие» параметр «Проверка подлинности» — выставляем » По умочанию».

- Во кладке «Безопасность» в разрешениях «на запуск и активацию» и «на доступ» выставляем «По умолчанию»

- Парамерт «на изменение настроек» не трогаем и нажимаем «ОК»

Настройка Tekon OPC Server

- Ищем в окне компонентов Tekon OPC Data Access Server (version 3.4)

- Наживаем правой кнопкой мыши — «Свойства»

- Во вкладке «Общие» параметр «Уровень проверки подлинности» выставляем «По умолчанию».

- Во кладке «Безопасность» в разрешениях «на запуск и активацию» и «на доступ» выставляем «По умочанию».

- Параметр «на изменение настроек» не трогаем и нажимаем «ОК».

- Открываем вкладку «Удостоверение» и указываем пользователя Server с его паролем на запуск приложения и нажимаем «ОК».

Настройка брандмауэра Windows

- Добавить правило во входящих подключениях для 135 ТСР порта.

- Добавить правило во входящих подключениях для приложения «%SystemRoot%\SysWOW64\OpcEnum.exe» (или «%SystemRoot%\System32\OpcEnum.exe» , если у Вас 32-х разрядная ОС) .

- Добавить правило во входящих подключениях для приложения «%SystemDrive%\1Tekon\ASUD Scada\OPC Server\opcsrv.exe».

- Добавить правило в исходящих подключениях для приложения «%SystemDrive%\1Tekon\ASUD Scada\OPC Server\opcsrv.exe».

- Здесь же включить два правила «Наблюдение за виртуальной машиной (эхо-запрос — ICMPv4 — входящий трафик)» и «Наблюдение за виртуальной машиной (DCOM — входящий трафик)».

Замечание относительно версий АСУД.SCADA до 2.8.0

При настройке АСУД Scada версии до версии 2.8.0, на ПК с OPC-сервером дополнительно к указанным действиям должен быть создан:

- пользователь, учетные данные которого (логин и пароль) совпадают с учетными данными пользователя запускающего АСУД Scada на ПК со SCADA

- пользователь, который был указан при регистрации подключения SCADA к ОРС-серверу.

Обычно, на Пультах-ПК — это пользователи:

- dispatcher

- adminscada.

Which Edition of Remote Desktop Commander Do You Need?

Because we know that all of our customers may not need a comprehensive monitoring and reporting solution for their RDS, WVD, and Citrix farms at this time, we now offer several different classes of license:

Viewing Server 2012 session process memory consumption, grouped by heaviest memory consumers.

Remote Desktop Commander Lite – completely free for all RDS, WVD and Citrix farm admins – and it provides you with the comparable TSAdmin session management features you need for day-to-day administration of your Remote Desktop Services, WVD, and Citrix server farms.

Premium Management Features for Remote Desktop Commander – adds a powerful feature superset to Remote Desktop Commander, and overcomes some of the shortcomings in Microsoft’s shadowing technology, giving you a very powerful RMM tool designed specifically for support Remote Desktop user sessions and Remote App sessions.

Additionally, it allows you to delegate specific RDS and WVD management tasks to help desk staff across your RDS collections and WVD hostpools without making them admins, which is not available in Microsoft’s Remote Desktop Services Manager. It also solves shadowing issues in Citrix, such as the requirement to obtain consent before shadowing, and Citrix Director’s dependence on Remote Assistance. .

Remote Desktop Commander Suite – gives you TSAdmin replacement management capabilities outlined above but also includes:

- Our Remote Desktop Reporter utility for historical session user activity, RDS, WVD, and Citrix performance monitoring and reporting, license reporting, connection quality/RDP latency reporting, RDP security (login and login failure) tracking, and session recording

- SPL Tracker, which helps MSPs and others automate the chore of Microsoft SPLA and Citrix CSP license reporting

Устанавливаем WDS

Для упрощения будем считать, что SCCM у нас уже установлен. Наличие на сервере ролей WDS и PXE на этапе «Prerequsite Check» никак не проверяется и подсказки никакой не выдается. Но для PXE-метода установки они нужны, поэтому ставим. Причем необязательно данные сервисы должны быть на том же сервере, что и SCCM.

Начнем с WDS. Открываем Диспетчер сервера и выбираем «Роли -> Добавить роли», отмечаем «Службы развертывания Windows». На этапе выбора служб ролей будут предложены «Сервер развертывания» (обеспечивает полный набор функций служб WDS) и «Транспортный сервер» (сокращенный набор функций). Для функционирования WDS в общем случае достаточно только управляющего сервера, при необходимости доставки образов на удаленные системы, находящиеся в отдельных сегментах сети, используется транспортный сервер WDS. Нажимаем «Установить» и ожидаем окончания процесса. В итоге, в Server Manager появится новая вкладка. Для настройки сервера WDS вызываем из меню «Администрирование» консоль «Службы развертывания Windows», переходим к нашему серверу и в контекстном меню выбираем пункт «Настроить сервер». Запустится мастер настройки, для успешной работы которого потребуется, чтобы компьютер был членом домена, в сети были активны DHCP и DNS сервера, а также указано место хранения образов на разделе с файловой системой NTFS. Файлы образов занимают немало места, поэтому их лучше хранить на отдельном разделе. При выборе политики PXE-ответа клиентам отмечаем «Не отвечать никаким клиентским компьютерам», так как этим будет заниматься SCCM. На последнем шаге снимаем флажок, отвечающий за добавление образов, поскольку образы мы также будем добавлять через консоль SCCM.

В командной строке установка и настройка WDS выглядит проще:

Теперь вызываем из меню «Администрирование» консоль DHCP, переходим к нашему серверу (настройка сервиса DHCP детально рассмотрена в статье «Эффект неваляшки» в предыдущем номере журнала), затем IPv4, раскрываем область DHCP и переходим к подпункту «Параметры области». Здесь уже есть несколько тегов, указывающих на IP маршрутизатора, DNS-сервера и DNS-домена. Нужно добавить еще три. Вызываем контекстное меню, щелкаем по пункту «Настроить параметры», во вкладке «Общие» активируем параметр «066 Имя узла сервера загрузки» и вводим в появившейся внизу строке имя или IP-адрес сервера SCCM. Аналогично активируем «067 Имя файла загрузки», а в предложенном поле вписываем «\SMSBoot\x86\wdsnbp.com».

Тег «060», присутствовавший в настройках в Win2k3, в Win2k8 почему-то исчез, но его несложно подключить в командной строке при помощи netsh:

Добавляем тег 60 со строкой PXEClient:

Настройка Windows Server 2022 с помощью SConfig

Некоторые действия, например, переименование компьютера, подключение к домену или изменение рабочей группы, установка обновлений, изменение параметров сетевого адаптера, добавление локального администратора, перезапуск и выключение сервера, можно сделать с помощью утилиты SConfig, которая загружается вместе с сервером.

SConfig — это утилита управления сервером с интерфейсом командно строки, она предустановлена в Windows Server и автоматически запускается при включении сервера.

Возможностями SConfig:

1) Domain/workgroup — присоединение компьютера к домену/рабочей группе

2) Computer name — смена имени компьютера

3) Add local administrator — добавить локального администратора

4) Remote management: Enabled — удалённое управление (включено)

5) Update setting: Download only — настройки обновления (только загружать)

6) Install updates — установить обновления

7) Remote desktop: Disabled — удалённый рабочий стол (отключено)

![]() Network settings — настройки сети

Network settings — настройки сети

9) Date and time — дата и время

10) Telemetry setting: Required — настройка телеметрии (требуется)

11) Windows activation — активация Windows

12) Log off user — выйти

13) Restart server — перезапустить сервер

14) Shut down server — выключить сервер

15) Exit to command line (PowerShell) — выйти в командную строку (PowerShell)

Если вы хотите отключить автозагрузку SConfig при входе в систему, в меню выберите опцию 15) Exit to command line (PowerShell) чтобы выйти в командную строку (PowerShell) и в командной строке выполните команду:

Set-SConfig -AutoLaunch $false

Если вы закрыли или убрали SConfig из автозагрузки, но вновь хотите запустить эту программу, то в командной строке введите:

SConfig

Пример переименования компьютера в SConfig показан в . Рассмотрим как установить статичный IP адрес в SConfig.

Выберите восьмой пункт (Network settings — настройки сети):

Будет выведен список сетевых адаптеров в системе, выберите тот из них, который вы хотите настроить, для этого введите его индекс (значение из первого столбца):

На следующем шаге нам предлагается выбрать из трёх действий:

1) Set network adapter address – установить адрес сетевого адаптера

2) Set DNS servers – установить DNS сервера

3) Clear DNS server settings – очистить настройки DNS

Выбираем первое действие:

Чтобы выбрать автоматическое присвоение IP адреса (DHCP) введите «D», чтобы выбрать настройку статического IP адреса, введите «S».

Введите желаемый IP адрес или оставьте поле пустым для отмены.

Введите маску подсети, можно просто нажать Enter чтобы установить предлагаемую маску (255.255.255.0).

Введите шлюз по умолчанию.

После ввода сразу будут применены указанные настройки. Информация об этом будет выведена на экран. Для продолжения нажмите Enter.

Подобным же образом можно установить настройки DNS серверов:

Windows 10, все поддерживаемые версии Semi-Annual Channel

См. в разделе Справочные материалы по жизненному циклу Windows сведения о поддерживаемых версиях и конечных датах обслуживания.

| Версия операционной системы | Ключ установки клиента KMS |

|---|---|

| Windows 10 Pro | W269N-WFGWX-YVC9B-4J6C9-T83GX |

| Windows 10 Pro N | MH37W-N47XK-V7XM9-C7227-GCQG9 |

| Windows 10 Pro для рабочих станций | NRG8B-VKK3Q-CXVCJ-9G2XF-6Q84J |

| Windows 10 Pro для рабочих станций N | 9FNHH-K3HBT-3W4TD-6383H-6XYWF |

| Windows 10 Pro для образовательных учреждений | 6TP4R-GNPTD-KYYHQ-7B7DP-J447Y |

| Windows 10 Pro для образовательных учреждений N | YVWGF-BXNMC-HTQYQ-CPQ99-66QFC |

| Windows 10 для образовательных учреждений | NW6C2-QMPVW-D7KKK-3GKT6-VCFB2 |

| Windows 10 для образовательных учреждений N | 2WH4N-8QGBV-H22JP-CT43Q-MDWWJ |

| Windows 10 Корпоративная | NPPR9-FWDCX-D2C8J-H872K-2YT43 |

| Windows 10 Корпоративная N | DPH2V-TTNVB-4X9Q3-TJR4H-KHJW4 |

| Windows 10 Корпоративная G | YYVX9-NTFWV-6MDM3-9PT4T-4M68B |

| Windows 10 Корпоративная G N | 44RPN-FTY23-9VTTB-MP9BX-T84FV |

Running tsconfig.msc Windows 2019 Server ?

The tsconfig.msc used to offer some configuration options on the RDP-TCP object through a gui. The most interesting one would have been the security option where it would have been possible to provide more fine-grained rights on the Terminal Server. This is a screenshot of Tsconfig console on a Windows 2008 R2 server.

Click on picture for better resolution

If you click on the security tab, you can grant some generic rights to users and groups

Click on picture for better resolution

Going a step further, you can grant more granular rights if you edit the advanced security dialog box. You can see rights like logon/logoff, send messages, Disconnect,….

Click on picture for better resolution

Now, if we look at what we have in tsconfig running on Windows 2019 server, we see that the most interesting feature (security tab) is missing….. You can double-check…No Security Tab present here……

Click on picture for better resolution

So, added value for bringing back this console seems near to zero….Most of the options listed here are available in the RDMS console.

Click on picture for better resolution

Blog of Khlebalin Dmitriy

Terminal Server на Windows 2016. RemoteApp (часть 4).

В целом, терминальный сервер настроен, на нем благополучно крутится 1С и работают пользователи.

Но настроить RemoteApp пришлось не просто так. У нас на сервере крутятся 2 платформы: 1с83 и 1с82. В 1с83 проблем нет, а вот в 1с82, люди жалуются на невозможность изменения масштаба в 1с и мелкий шрифт в ней же. Именно по этому было принято решение прокинуть 1с через RemoteApp.

Еще раз коротко о ролях терминального сервера:

1. Посредник подключения к удаленному рабочему столу. Он занимается подключением клиентского устройства к удаленным приложениям «RemoteApp», а также рабочим столам на базе сеансов, либо к виртуальным рабочим столам, зависит от того на базе какой технологии мы RDS построили.

2. Роль, которая обеспечивает веб-доступ к удаленным рабочим столам. Ее задача – предоставление ресурсов через веб-браузер.

3. Узел сеансов удаленных рабочих столов – данная роль позволяет размещать на сервере удаленные приложения, или основанные на сеансах рабочие столы.

4. Узел виртуализации удаленных рабочих столов. На данном узле, это у нас сервер Hyper-V, на котором у нас разворачиваются все виртуальные машины, доступ к которым получат все пользователи, что использую технологию VDI.

5. Шлюз удаленных рабочих столов, это посредник между клиентами из внешней сети и коллекции сеансов во внутренней сети и приложений. Шлюз – это безопасность, сервис у нас абсолютно безопасный. И благодаря тому, что RDS в 2012/2016 и 2012R2/201 становится более гибким, проработаны абсолютно все недочеты, которые были раньше. Сейчас этот сервис легко реализуем для огромных, масштабных проектов, для больших корпораций. Раньше возникали некоторые вопросы.

Преимущества «RemoteApp» над обычным «Сервером терминалов» :

- Пользователь не путается между удаленным рабочим столом и своим локальным.

- Программа 1С запускается сразу при клике по ярлыку, и выглядит как локально установленная.

- Пользователь не видит всего рабочего стола и работает лишь с теми программами, которые назначил администратор.

- Безопасность выше, чем на обычном сервере терминалов.

- Скорость передачи изображения с сервера, выше, чем в сравнении с обычным сервером терминалов. (Оптимизация за счет, передачи не всей картинки, а лишь нужной программы).

Для начала необходимо создать коллекции, ранее мы их уже создали, я об этом уже писал, поэтому здесь пропущу.

Далее публикуем сами приложения RemoteApp (Публикация удаленных приложений).

Выбираем необходимое нам приложение (в моем случае это соответственно 1С):

Вроде благополучно все опубликовалось.

Теперь со своего компьютера набираю в браузере: https://your_server_ip/RDWeb/Pages/ru-RU/login.aspx (ругнется на сертификат, так как его нет, но это не страшно)

Далее предлагается локально скачать файлик:

Здесь сразу запускается 1С.

Все достаточно быстро и без проблем. Но, к сожалению, нашу текущую проблему с масштабированием 1С82 RemoteApp не решает. Но все работает.

На этом настройка закончена.

Всем хорошей работы.

P.S.

Думали опубликовать еще 1с82 через IIS WEB, но с платформой 1с82 это оказалось достаточно проблематично.

По публикации платформы 1с83 почитать можно здесь:

Обновление от 01.10.2020.

Ранее никогда не сталкивался с развертыванием терминального сервера без домена. И тут столкнулся, оказалось, что поставить его можно, а вот управлять через GUI не получится, только через PS.

Или вариант управлять через GUI с другого компа, описан здесь.

Share this:

Sorry, the comment form is closed at this time.

В этом блоге, я пишу заметки о своей, как повседневной жизни, так и жизни и работе в сфере IT технологий. Собираю интересные ссылки, выражаю свои мысли и прочее… В основном посты посвящены, Управленческим моментам и решениям, различным продуктам Microsoft и VMWare, которые я эксплуатирую многие годы, Nix, MacOS, сетке, и другим интересным вопросам и задачам, с которыми приходится ежедневно сталкиваться и иметь дело. Здесь приведены не только мои посты, но и посты, которые были найдены мною на безграничных просторах интернета. Все написанное здесь, было проделано мною или моими коллегами при моем непосредственном участии на виртуальных машинах или в продакшин среде, о чем свидетельствуют комментарии в текстах. Всем удачи в работе.

Лицензирование терминального сервера

Здесь я наконец-то буду одновременно с написанием статью сам выполнять те же действия.

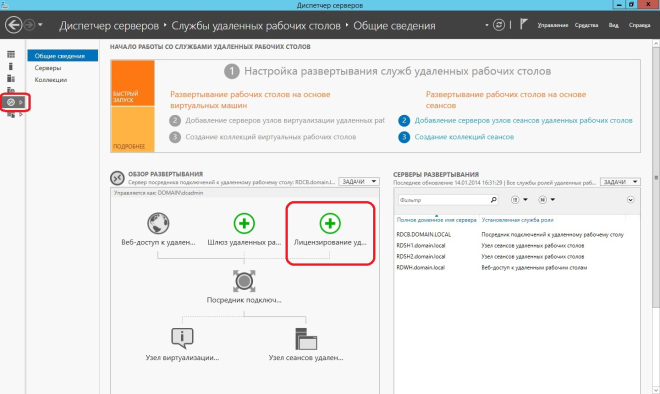

Устанавливаем RD Licensing сервис, нажав на зелёный плюсик. Следуем инструкциям, сложностей не должно быть.

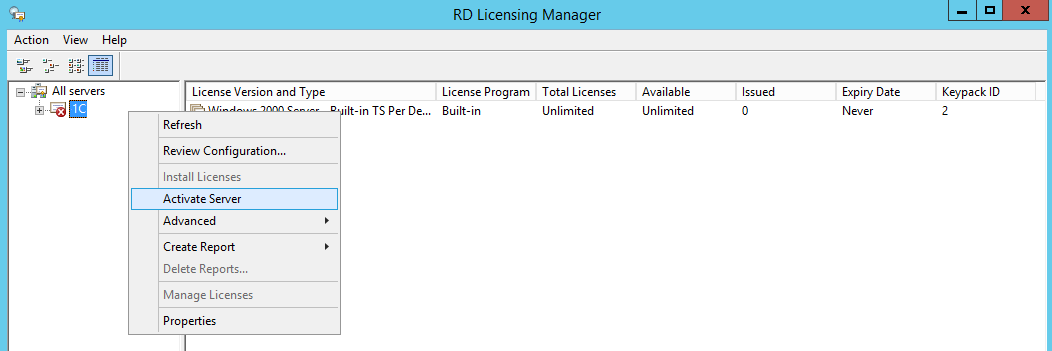

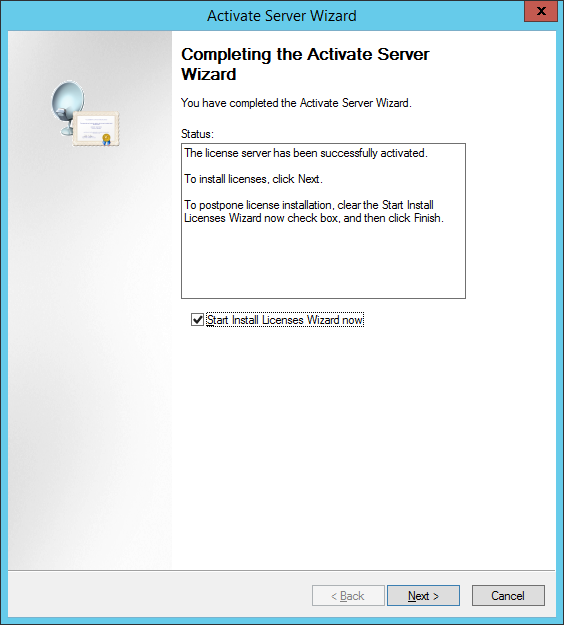

Запускаем Диспетчер лицензирования удалённых рабочих столов (RD Licensing Manager). Выбираем наш сервер, правой кнопкой — активировать.

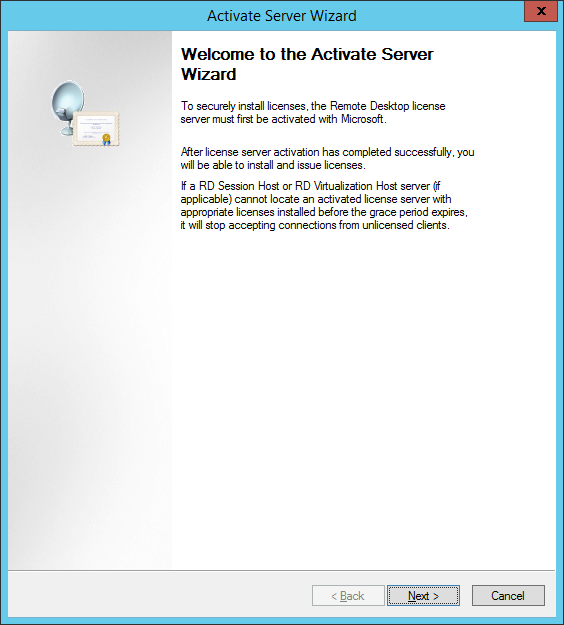

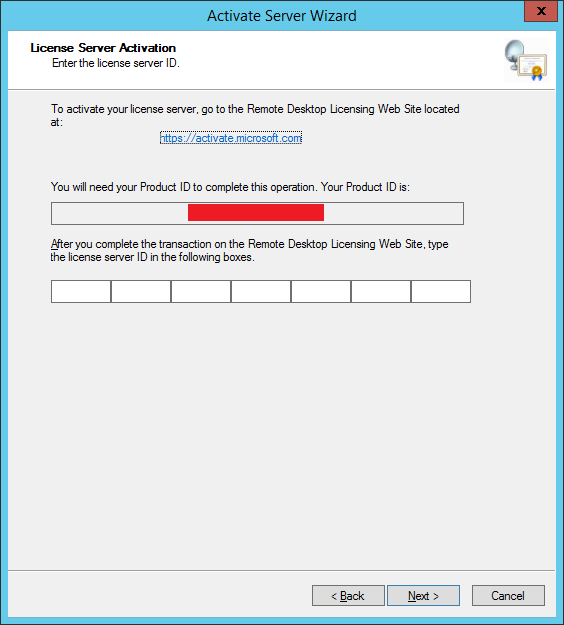

Открывается окно активации. Жмем Next на первой странице мастера.

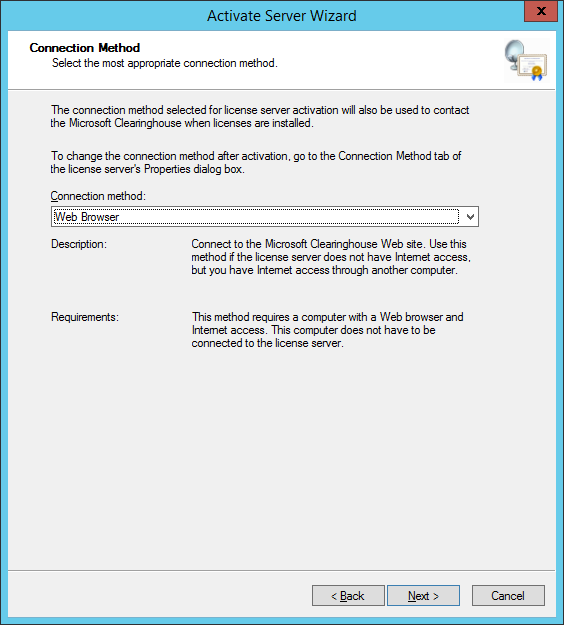

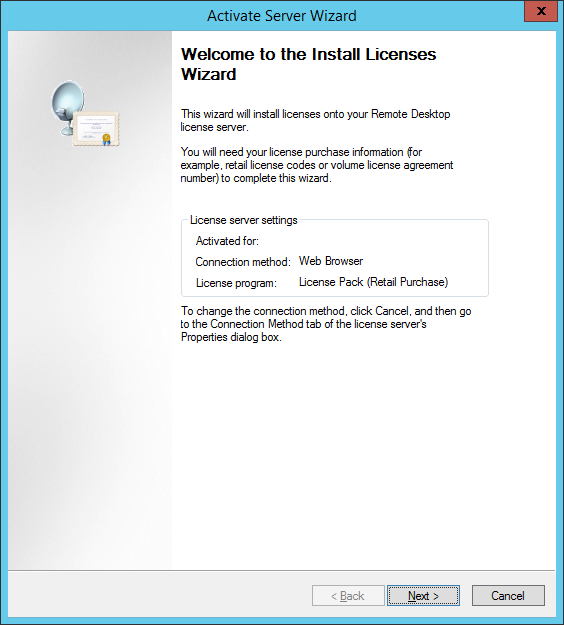

Выбираем метод соединения Web Browser.

Получаем код продукта который нам понадобится для активации.

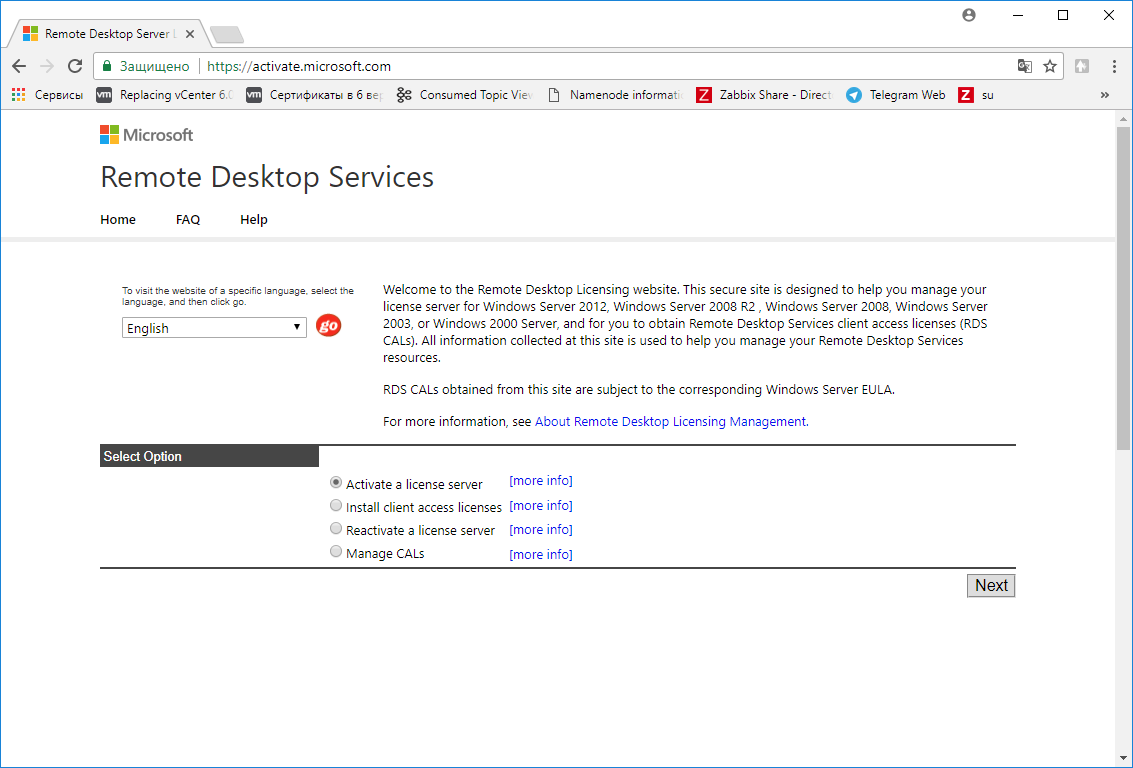

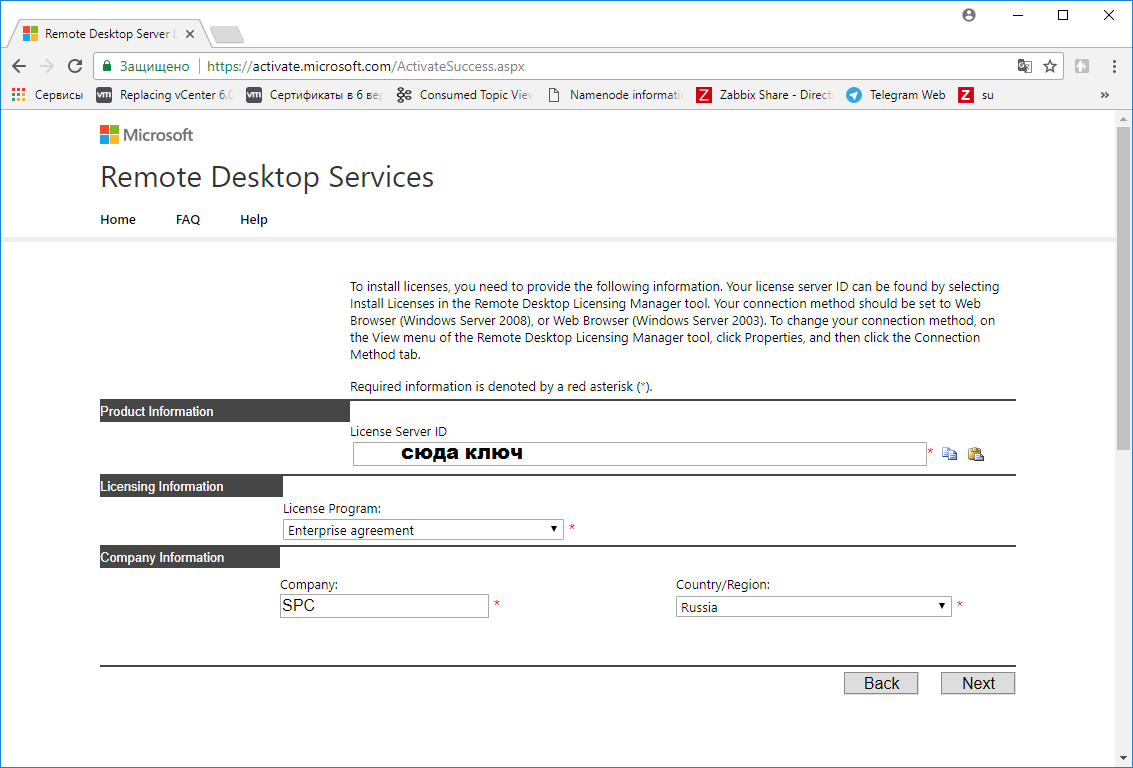

Далее переходим на узел лицензирования удаленных рабочих столов: https://activate.microsoft.com/

Выбираем «Активизация сервера лицензий» и жмем далее.

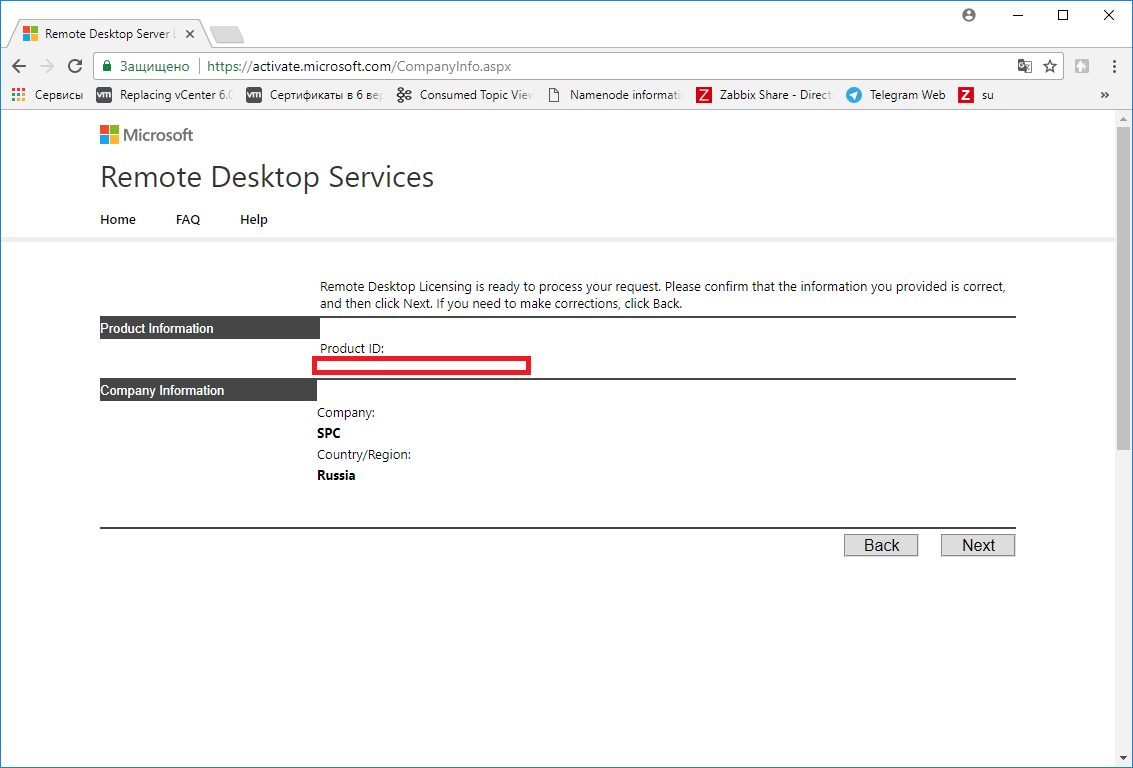

На следующем экране вводим код продукта полученный ранее, организацию и любую страну или регион. И жмем далее.

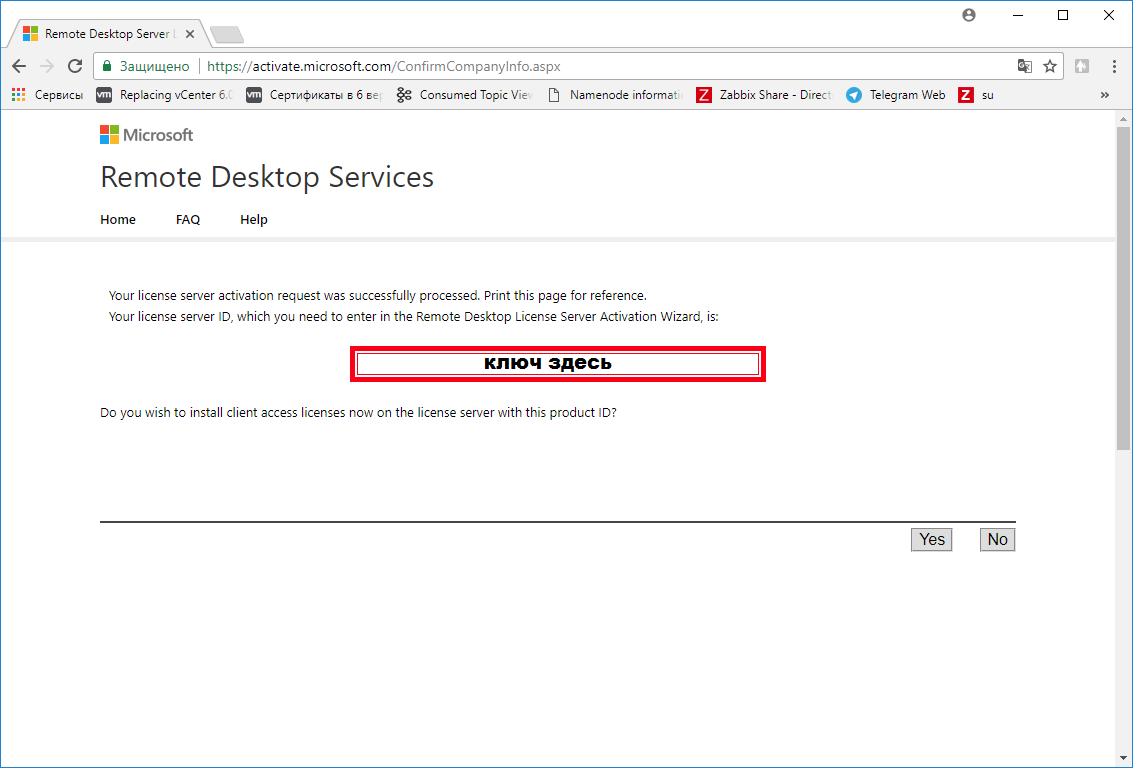

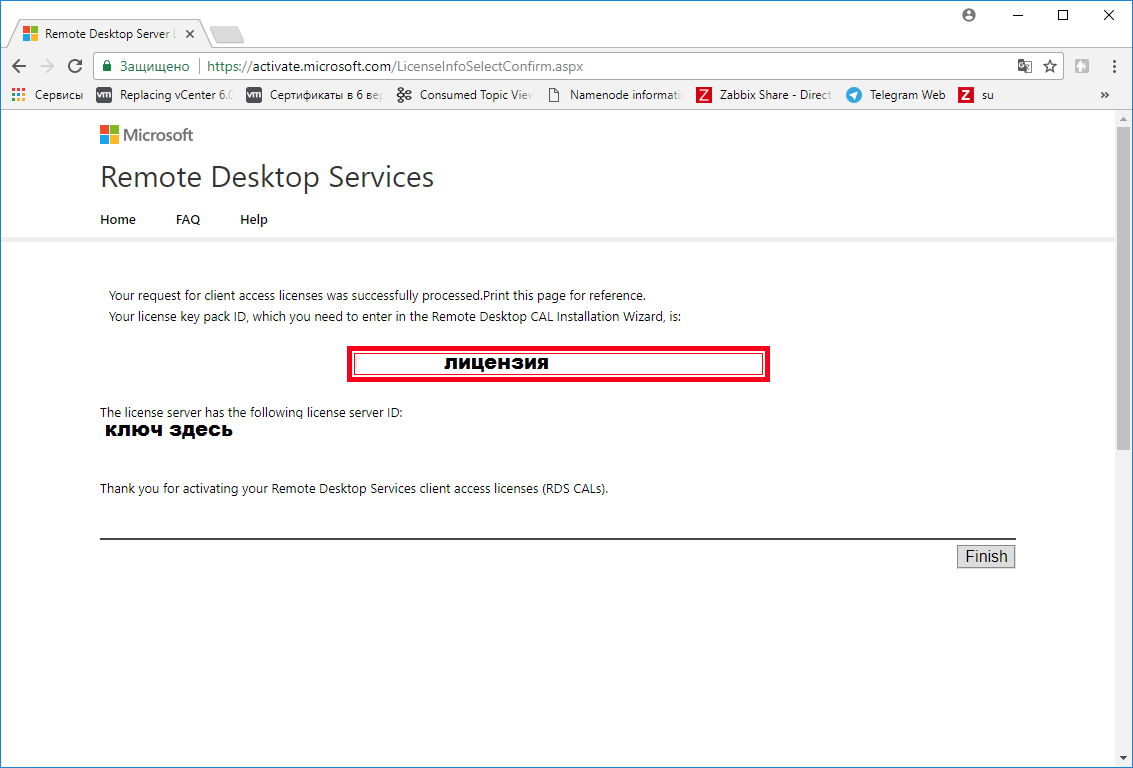

Если все сделано правильно, то мы получим необходимый код сервера лицензирования.

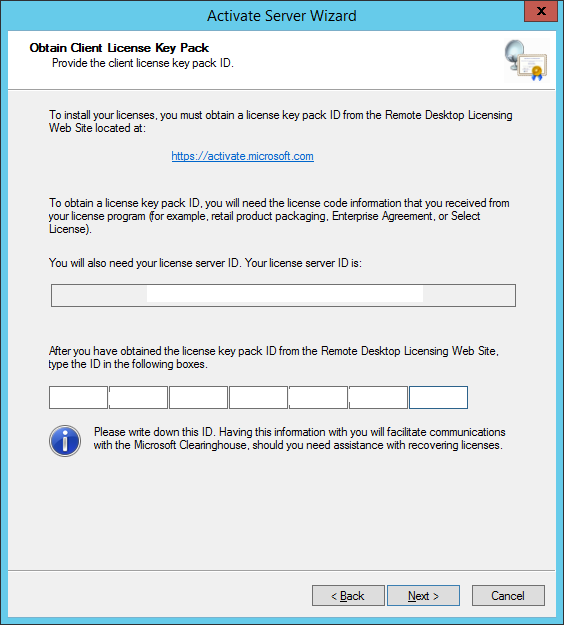

Вводим код в открытом мастере, жмём Next.После ввода кода сервера лицензирования появится окно, нужно поставить галку напротив «Запустить мастер установки лицензий».

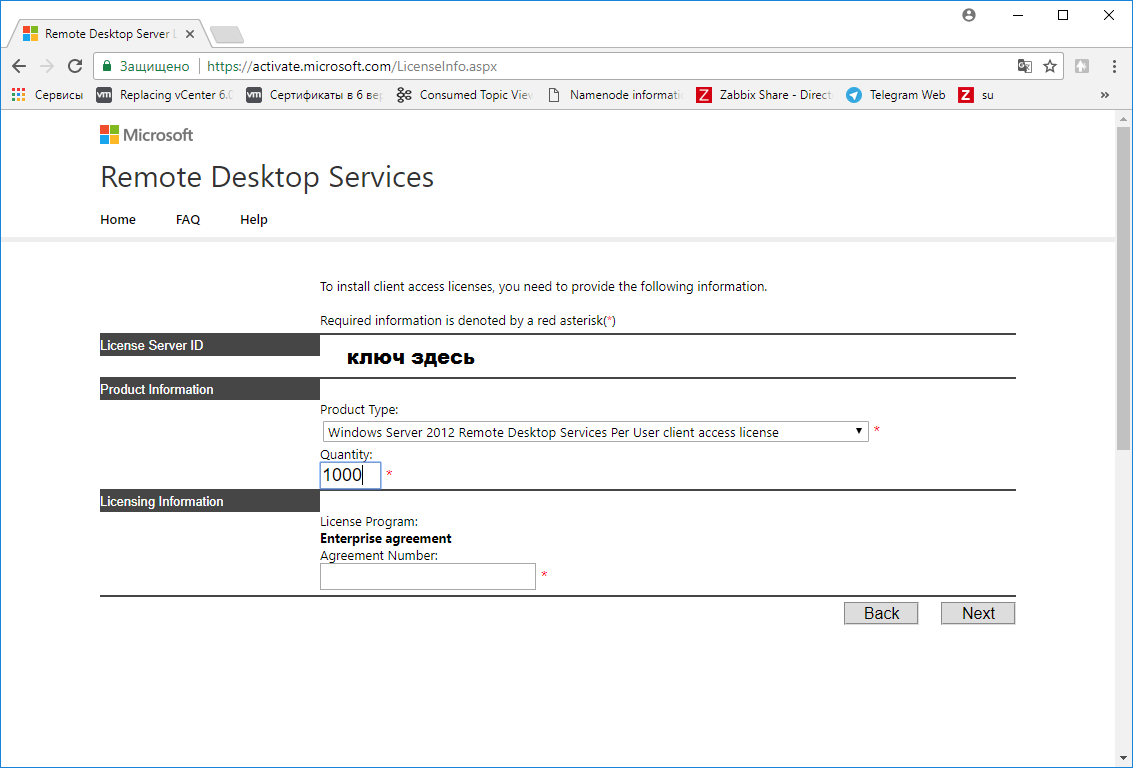

Переходим на уже знакомый нам узел лицензирования Microsoft, где на этот раз выбираем Установить клиентские лицензии доступа и нажимаем далее. Снова заполнить поля, помеченные (*) теми же данными, что и первый раз. Вставляем License Server ID, в качестве программы лицензирования (License Program) выбираем Enterprise agreement (иначе не получите лицензии).

Выбираем нужные нам лицензии и их количество (можно большое количество). Нужный сервер 2003/2008/2012 лицензии на клиента или на компьютер и т.д.

Обязательно соглашение Enterprise agreement, один из данных номеров 6565792, 5296992, 3325596, 4965437, 4526017 или ищем в интернете который подойдет…

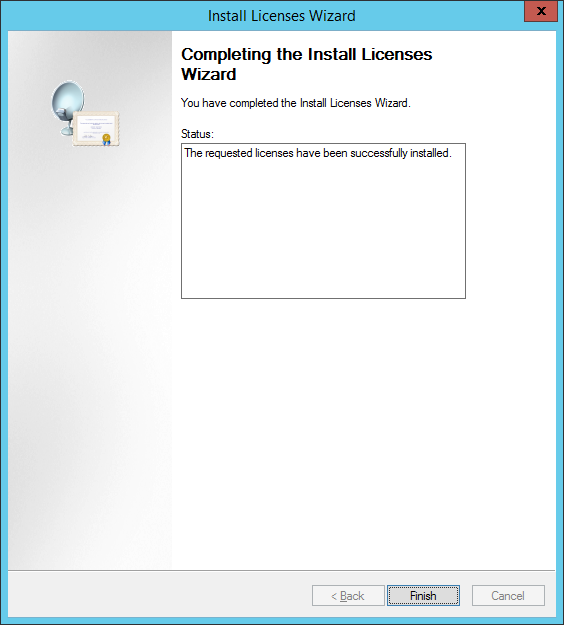

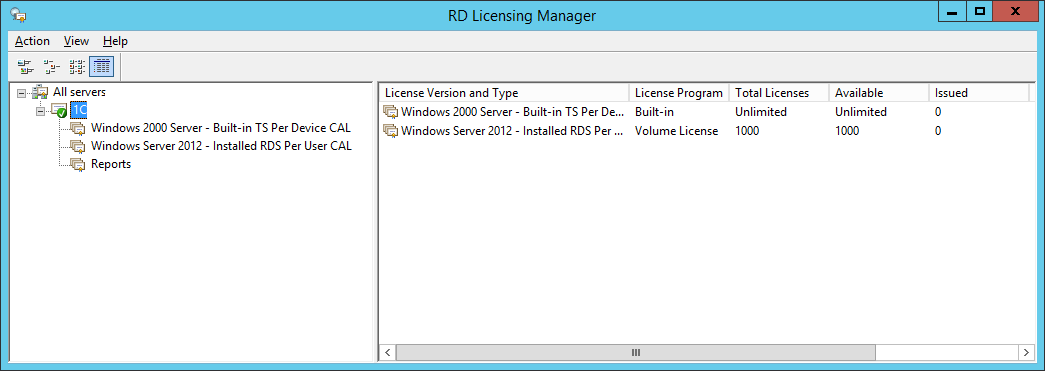

Ну вот мы и получили нужные нам клиентские лицензии. Собственно, теперь мы имеем полноценный активированный сервер терминалов. Копируем ключ и вводим его в мастер.

Тут у меня возникла проблема — лицензии не принимались и новые на сайте не генерировались. Нажал Cancel, запустился сервер лицензий. Нажал правой кнопкой и выбрал Install Licenses. Со второго раза всё прошло нормально.

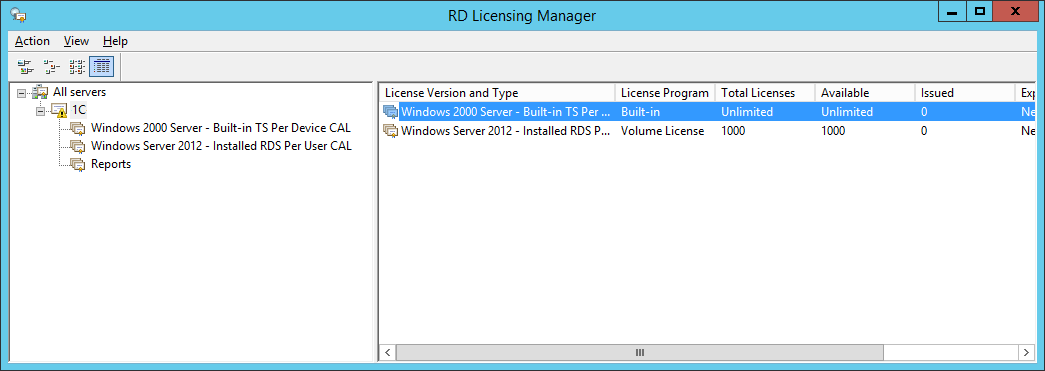

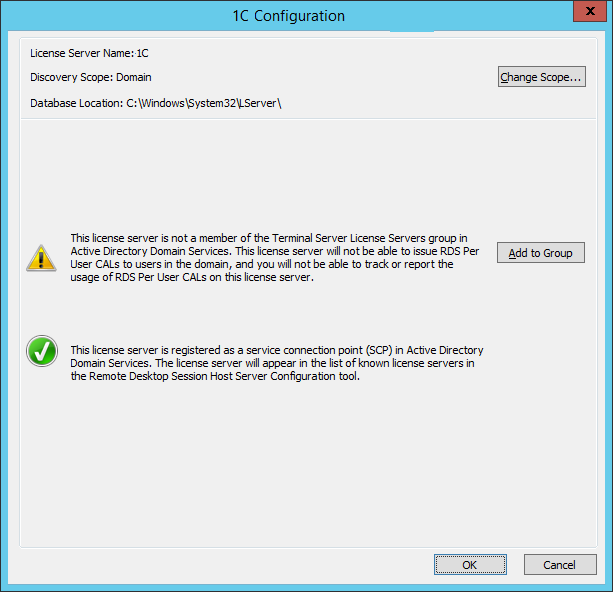

Лицензии получились. Но сервер светится желтым:

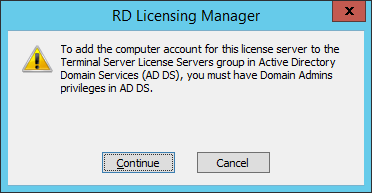

Ну нажмём Add to grоup, посмотрим что получится.

Картинка стала приятнее.

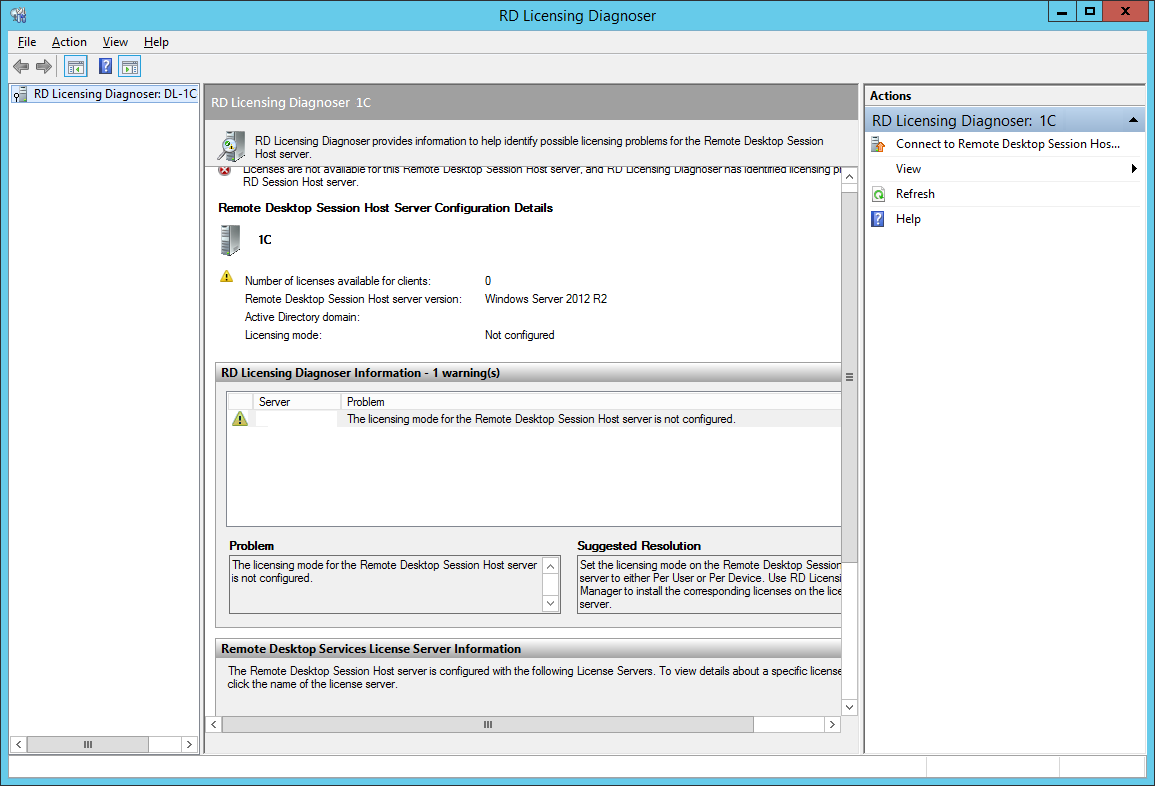

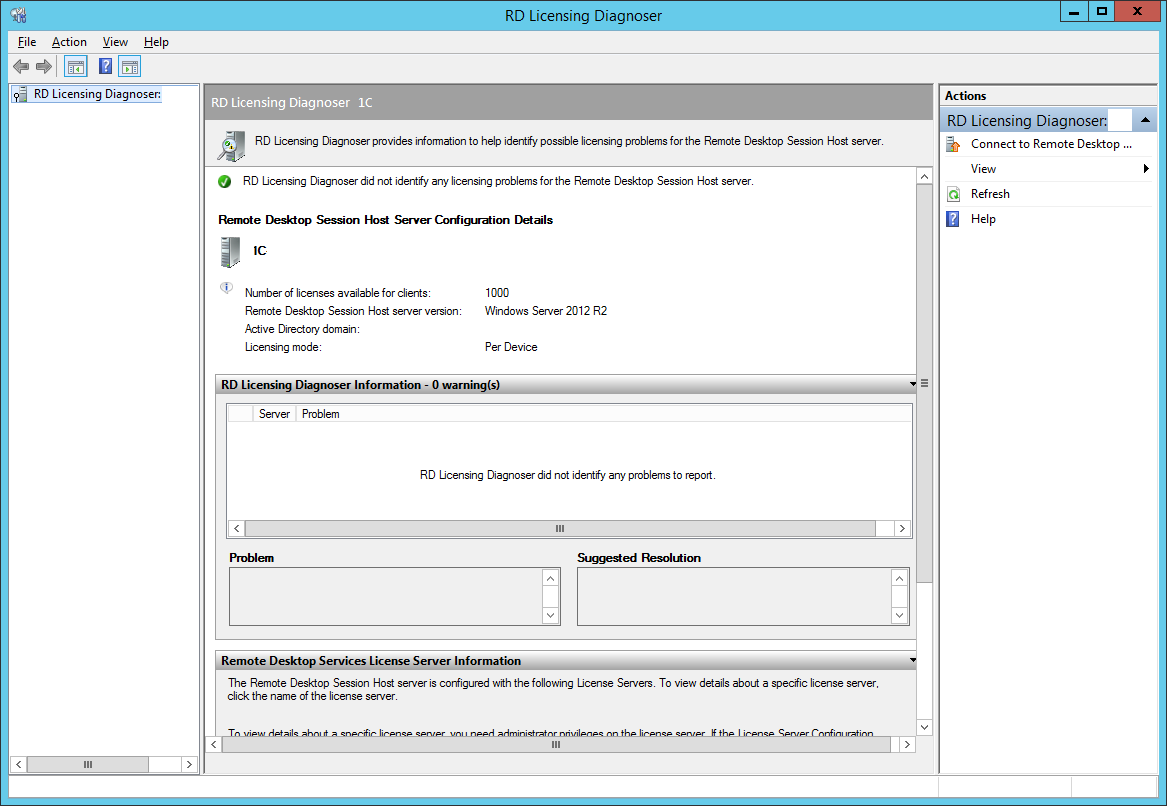

Если теперь посмотреть на RD Licensing Diagnoser, то увидим:

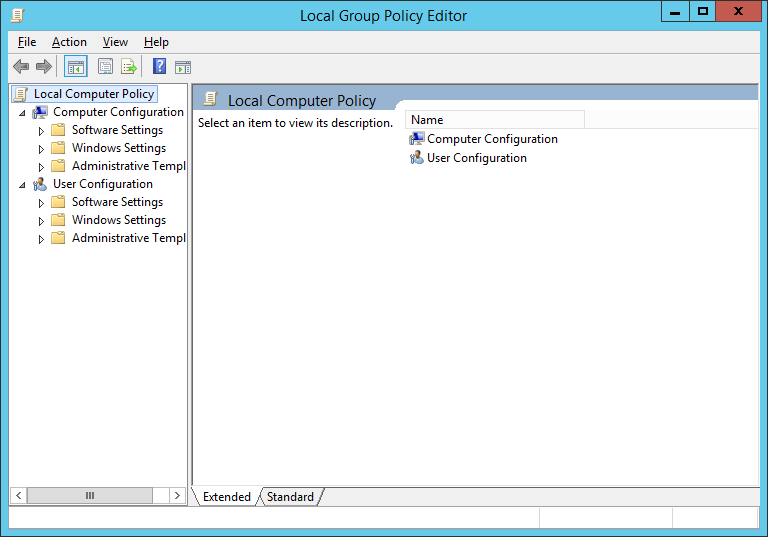

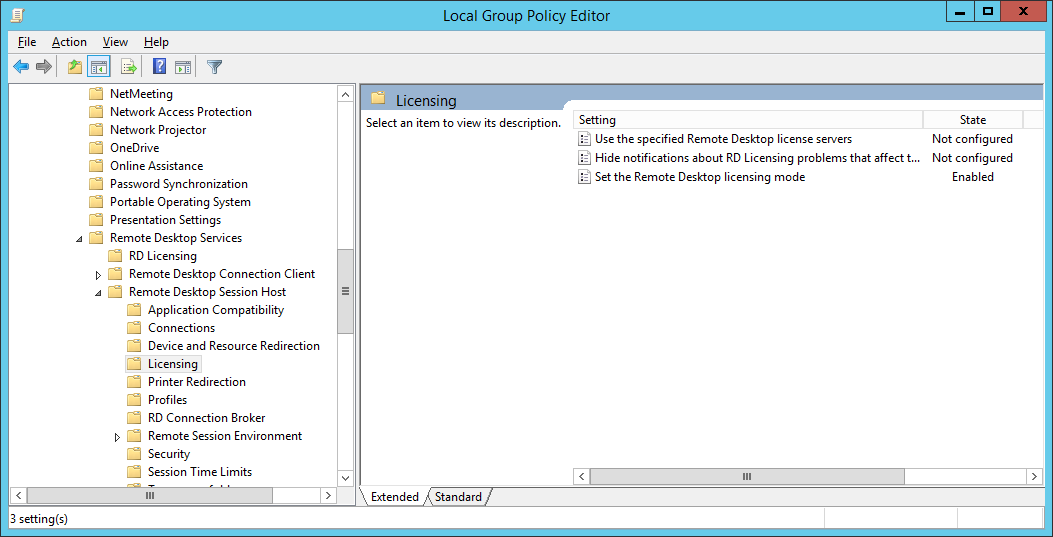

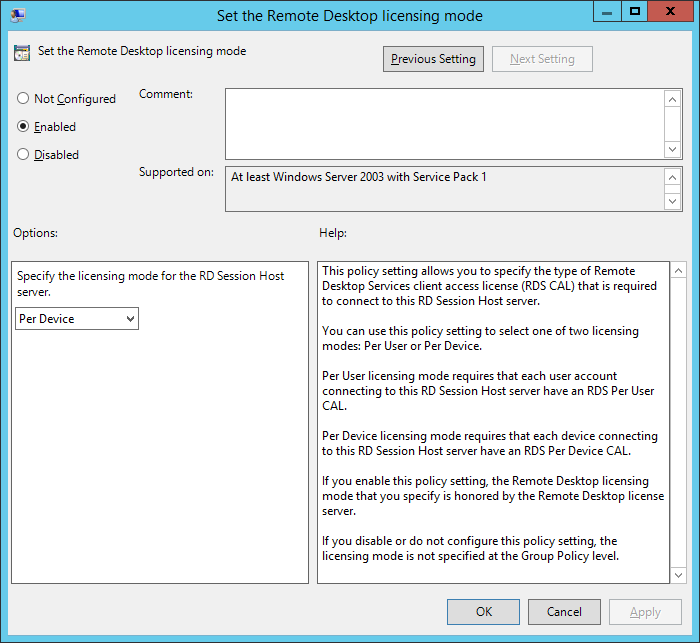

Раскрываем Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Licensing

Редактируем Set the Remote Desktop licensing mode. В поле Specify the licensing mode for the RD Session Host server устанавливаем значение Per Device или Per User в зависимости от установленных вами лицензий.

Сохраняемся, перезагружаемся, проверяем:

Всё зелёненькое, доступные лицензии есть.

Если у вас более одного терминального сервера, то для всех можно выбрать единый сервер лицензирования, но это уже другая история.

Изменение стандартного порта подключения

Открываем реестр (Win + R regedit), переходим по ветке:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

Находим ключ PortNumber, меняем систему исчисления на Десятичную и задаем необходимый номер порта.

Так же это можно сделать через командную строу:

reg add "HKLM\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber /t REG_DWORD /d НОВЫЙ_НОМЕР_ПОРТА /f

А чтобы вы потом смогли подключиться по новому порту, то вам в фаервол нужно прописать правило

netsh advfirewall firewall add rule name="RDP PORT НОВЫЙ_НОМЕР_ПОРТА" dir=in action=allow protocol=TCP localport=НОВЫЙ_НОМЕР_ПОРТА

И перезапустить службу

net stop TermService && net start TermService

Updates

So I noticed that the WSUS was moaning again. I also noticed if I tried to fire up the WSUS console it just sat there trying to load the snap-in.

I decided to remove the WSUS role, re-add and then run the post-install process. This time it succeed without moaning about SUSDB.

I could load the WSUS console…

I stopped the SMS_WSUS_CONFIGURATION_MANAGER component in the Service Manager.

Kicked it into life

and WCM.log reported back a bit healthier, with successful connection to the WSUS server.

I’ll let the dust settle on this again to see if anything else flags up any impact due to the upgrade and update the blog with any fixes.

Импорт серверов в RDCMan

К сожалению, нет возможности импортировать серверы непосредственно из Active Directory. Довольно странно, так как это разработанный Microsoft инструмент.

Но вы можете импортировать серверы из текстового файла или CSV файла (вы можете выгрузить списки компьютеров или серверов из AD с помощью командлета Get-ADComputer). Для этого в меню “Edit” выберите “Import Servers”. В открывшемся окне укажите путь к файлу со списком серверов и нажмите “Import”

Для того, чтобы разбить импортированный список серверов по группам, используйте опцию “Edit” -> ”Add smart group”. Назовите группу и установите правила, по которым серверы будут помещены в нее (например, общий фрагмент отображаемого имени или IP адреса).

Клиентское программное обеспечение [ править ]

Подключение к удаленному рабочему столу править

| Клиент подключения к удаленному рабочему столу в Windows 8 | |

| Разработчики) | Microsoft |

|---|---|

| Операционная система | Майкрософт Виндоус |

| Тип | Программное обеспечение для удаленного рабочего стола |

| Веб-сайт | документы .microsoft .com / en-us / windows-server / remote / remote-desktop-services / welcome-to-rds |

Клиент подключения к удаленному рабочему столу в macOS

Подключение к удаленному рабочему столу (RDC, также называемое удаленным рабочим столом , ранее клиент служб терминалов Microsoft , mstsc или tsclient ) — это клиентское приложение для RDS. Это позволяет пользователю удаленно войти в сетевой компьютер, на котором запущен сервер служб терминалов. RDC представляет интерфейс рабочего стола (или графический интерфейс приложения) удаленной системы, как если бы доступ к нему был локальный. Помимо обычного имени пользователя и пароля для авторизации для удаленного сеанса, RDC также поддерживает использование смарт-карт для авторизации. В RDC 6.0 разрешение удаленного сеанса может быть установлено независимо от настроек на удаленном компьютере.

В версии 6.0, если компонент Desktop Experience подключен к удаленному серверу, элементы пользовательского интерфейса удаленного приложения (например, границы окон приложений, кнопки «Развернуть», «Свернуть» и «Закрыть» и т. Д.) Будут иметь тот же вид, что и локальные приложения. В этом сценарии удаленные приложения будут использовать тему Aero, если пользователь подключается к серверу с компьютера под управлением Windows Vista, на котором работает Aero. Более поздние версии протокола также поддерживают рендеринг пользовательского интерфейса в полном 32-битном цвете, а также перенаправление ресурсов для принтеров, COM-портов, дисковых накопителей, мышей и клавиатур. Благодаря перенаправлению ресурсов удаленные приложения могут использовать ресурсы локального компьютера. Аудио также перенаправляется, так что любые звуки, генерируемые удаленным приложением, воспроизводятся в клиентской системе. Более того, удаленный сеанс также может охватывать несколько мониторов в клиентской системе, независимо от настроек нескольких мониторов на сервере. RDC также можно использовать для подключения к удаленным сеансам Windows Media Center (WMC); однако, поскольку WMC не передает потоковое видео по протоколу RDP, таким образом можно просматривать только приложения, а не любые носители.

RDC отдает приоритет данным пользовательского интерфейса, а также вводам с клавиатуры и мыши, в отличие от заданий печати или передачи файлов. чтобы сделать приложения более отзывчивыми. Он перенаправляет устройства plug and play, такие как камеры, портативные музыкальные плееры и сканеры, так что ввод с этих устройств может также использоваться удаленными приложениями. RDC также можно использовать для подключения к компьютерам, доступ к которым осуществляется через шлюз RDP Windows Home Server через Интернет . Наконец, несколько удобных быстрых клавиш

- Чтобы добиться эффекта Ctrl+ Alt+ Delна удаленном рабочем столе, вы можете использовать комбинацию клавиш Ctrl+ Alt+ End.

- Чтобы переключаться между полноэкранным и оконным режимами удаленного рабочего стола, вы можете использовать Ctrl+ Alt+ Break( Ctrl+ Fn+ Alt+ ⇧ Shiftна некоторых ноутбуках HP).

Другие клиенты править

Microsoft выпускает официальный клиент для множества платформ, отличных от Windows:

- MacOS: удаленный рабочий стол Microsoft для Mac

- Android: удаленный рабочий стол Microsoft

- iOS и iPadOS: удаленный рабочий стол Microsoft

Было множество реализаций клиентов сторонних производителей, которые реализуют подмножества функций Microsoft для ряда платформ. Наиболее распространены:

- FreeRDP — Открытый исходный код под лицензией Apache

- rdesktop для Linux / Unix и Microsoft Windows

- Remmina для Linux (на основе FreeRDP)

- CoRD для macOS (производство прекращено в апреле 2020 г.)

- Клиент Thincast для Linux, macOS и Windows

Ошибка Cannot create another system semaphore на RDS ферме

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов в рунете Pyatilistnik.org. В прошлый раз мы с вами разобрали «Как поменять часовой пояс в Windows Server 2019». Идем далее, сегодня у меня случился день траблшутинга с терминальной фермой. Произошел инцидент, в результате которого отвалился LUN, где располагался ряд виртуальных машин из RDS фермы. После восстановления работоспособности, стали поступать жалобы от 10% людей, что они не могут подключиться на терминал, в логах на брокерах я увидел огромное количество ошибок с текстом «Cannot create another system semaphore». Давайте разбираться в чем дело и как все починить.

![Сервер терминалов на windows server 2012r2 [rtzra's hive]](http://befam.ru/wp-content/uploads/f/9/3/f93d63f07eafc59392ca94f1a94cf8ea.jpeg)