Шаг 2. Установка Windows Server и базовая настройка системы

Установка системы

Во время установки системы важно учесть только один нюанс — дисковую систему необходимо разбить на два логических раздела. Первый (малый, 70 – 120 Гб) выделить для системных файлов, второй — под пользовательские данные

На это есть две основные причины:

- Системный диск малого размера быстрее работает и обслуживается (проверка, дефрагментация, антивирусное сканирование и так далее)

- Пользователи не должны иметь возможность хранить свою информацию на системном разделе. В противно случае, возможно переполнение диска и, как результат, медленная и нестабильная работа сервера.

Базовая настройка Windows Server

- Проверяем правильность настройки времени и часового пояса;

- Задаем понятное имя для сервера и, при необходимости, вводим его в домен;

- Настраиваем статический IP-адрес;

- Если сервер не подключен напрямую к сети Интернет, стоит отключить брандмауэр;

- Для удаленного администрирования, включаем удаленный рабочий стол;

- Устанавливаем все обновления системы.

Создание пользователей

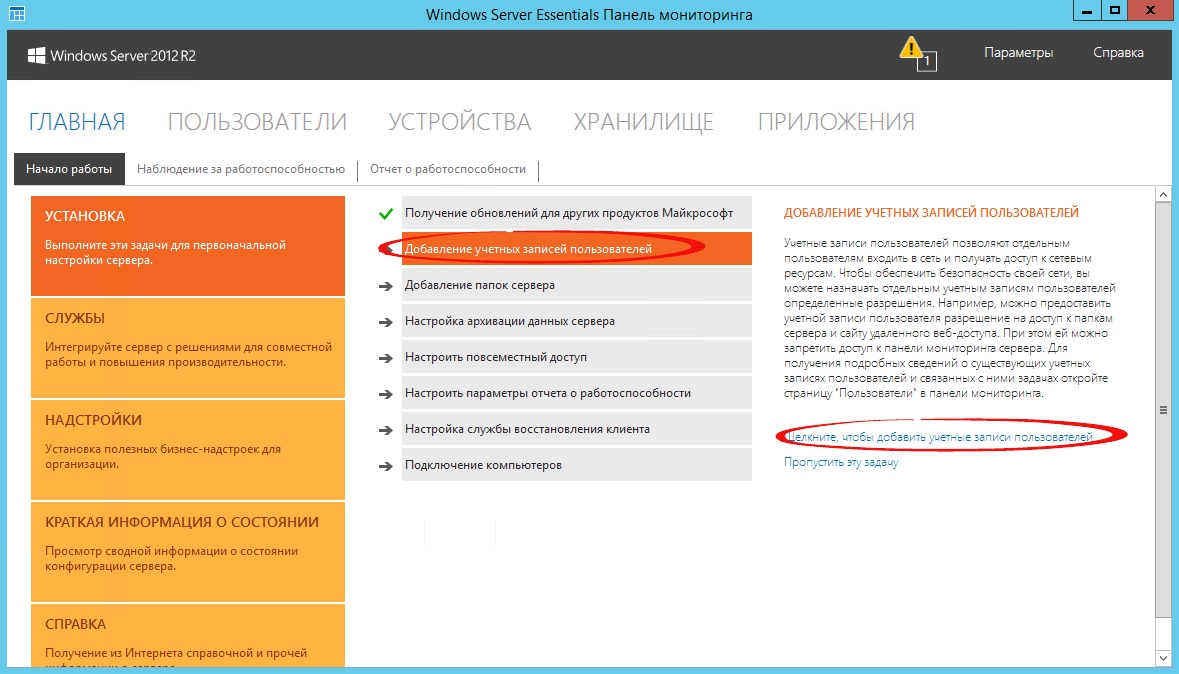

При первом запуске данной панели вам откроется вкладка установка, на которой можно выполнить ряд задач по настройке сервера.

Начнем с добавления пользователей. Щелкаем ссылку для добавления учетных записей.

Рис.8 Окно добавления пользователей

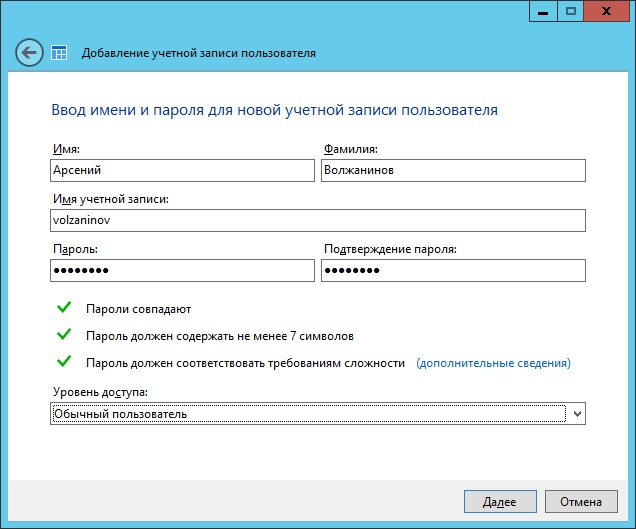

Заполняем поля формы и нажимаем далее

Рис.9 Окно добавления учетной записи

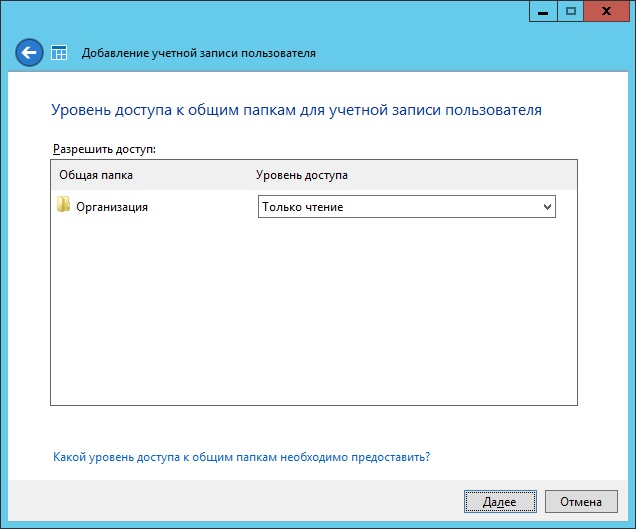

Выбираем уровень доступа к общим папкам, которые были созданы. На начальном этапе существует лишь одна – Организация. В дальнейшем вы можете менять разрешения на доступ как из свойств пользователя, так и из свойств папки.

Рис.10 Уровень доступа к общим папкам

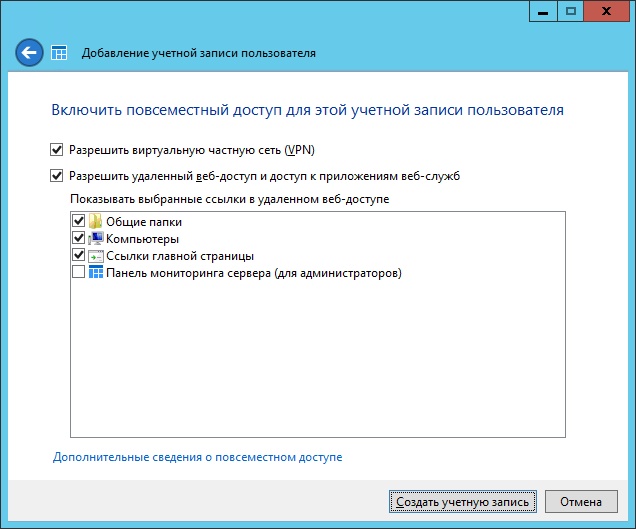

Далее устанавливаем, что будет доступно для пользователя удаленно.

Рис.11 Пункты удаленного доступа

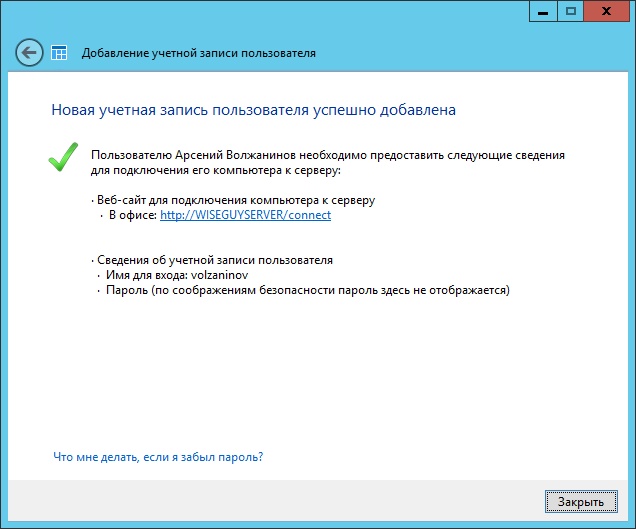

Учетная запись создана. Жмем закрыть.

Рис.12 Окно завершения создания учетной записи

Подобным образом можно создать множество учетных записей. Безусловно, Вы можете пользоваться и привычным и знакомым для вас интерфейсом Active Directory Users and Computers, но в таком случае выдавать разрешения на доступ вам придется ручками.

Видео

Настройка маршрутизации NAT в операционной системе Windows server 2012Скачать

Урок 10 — RRAS сервер, VPN, NAT, маршрутизацияСкачать

Как настроить NAT в Windows Server 2016Скачать

VPN, маршрутизация и NAT в WIndows Server 2012 R2Скачать

Настройка маршрутизации NAT в операционной системе Windows server 2016Скачать

Работа с сервером NAT на Windows Server 2019 (Work with server NAT on Windows Server 2019)Скачать

Настройка маршрутизации и NAT в Windows 2012 R2Скачать

Configure a NAT server running Windows Server 2012 R2Скачать

Настройка Traffic Inspector под Windows 2012 R2. NAT через RRASСкачать

Настройка NAT в Windows 2008R2Скачать

О данном руководстве

Данный документ предназначен как технический обзор и набор пошаговых инструкций для отработки различных сценариев использования RD). Для опытных системных администраторов это руководство содержит основные задачи, необходимые для ознакомления с последними нововведениями RDS в среде Windows Server 2008 R2. Для администраторов, впервые знакомящихся с RDS, данное руководство содержит максимальный объем вводной информации, чтобы свести к минимуму необходимость ознакомления с дополнительной документацией. Дополнительную информацию, в том числе пошаговые руководства, можно получить на сайте Microsoft TechNet.

Каждый сценарий основывается на предыдущем. Хотя вопросы лицензирования не рассматриваются в данном руководстве, правильное лицензирование является обязательным требованием использования RDS. Некоторые сценарии могут требовать более детального повторения предыдущих шагов. Если не сказано иное, следующие нюансы относятся ко всем сценариям:

- Лучше вместе с Windows 7! (Better together with Windows 7) Связка Windows Server 2008 R2 и Windows 7 содержит технологии улучшающие работу пользователей. В частности был учтен опыт корпоративных пользователей и мнений IT Pro специалистов для улучшения безопасности и управления взаимодействия систем.

- Сервер удаленного рабочего стола – Удаленный рабочий стол (RD Session Host – Session-based Desktops). Классический удаленный рабочий стол (сервер терминалов) подразумевающий установку роли RD на выделенном сервере и работу пользователей с собственным удаленным рабочим столом. Данная среда открыта для пользователей имеющих доступ к серверу.

- Сервер удаленного рабочего стола – Удаленные приложения (RD Session Host – RemoteApp). Удаленные приложения (RemoteApp) были внедрены в Windows Server 2008. Это программы, удаленный доступ к которым можно получить через Службы удаленного рабочего стола (RDS) и которые работают так, как будто они запущены на локальном компьютере пользователя. Пользователи могут запускать программы RemoteApp вместе со своими локальными программами. Данная функция облегчает работу пользователей, поскольку стирает различие между удаленным и локальным рабочим столом пользователя. В Windows Server 2008 R2 Удаленные приложения (RemoteApp) были доработаны, чтобы обеспечить возможность управления доступом к Удаленным приложениям (RemoteApp) как по отдельным пользователям, так и по группам безопасности.

- Виртуальный сервер удаленного рабочего стола – Персональный рабочий стол и пул рабочих столов (RD Virtualization Host – Personal Desktops and Pooled Desktops). Обновленные RDS позволяют использовать инфраструктуру виртуальных рабочих столов (Virtual Desktop Infrastructure (VDI)) при использовании Hyper-V. Виртуальные рабочие столы могут быть персональными, – индивидуальные для каждого пользователя в отдельности, либо могут быть объединены в единый пул, с общими настройками и приложениями.

- Удаленные приложения и подключение к удаленному рабочему столу (RemoteApp & Desktop Connections). В Windows Server 2008 используются Web Access для создания единой веб-страницы входа, на которой доступны все опубликованные Удаленные приложения. В Windows Server 2008 R2 и Windows 7, пользователи могут подписываться на Удаленные приложения, при этом Удаленные приложения будут автоматически устанавливаться на рабочих станциях пользователей: ярлыки приложений будут автоматически создавать в меню Пуск.

Каждый раздел данного руководства представляет собой описание общей архитектуры и шагов, необходимых для настройки. Описанные в документации сценарии предназначены в первую очередь для тестирования в лабораторной среде и не могут служить руководством по развертыванию в рабочей среде. Для получения дополнительной информации о построении высоконагруженной инфраструктуры следует обратиться к более детальным инструкциям.

Архитектура Служб удаленного рабочего стола (Remote Desktop Services Architecture)

Архитектура RDC призвана обеспечивать масштабируемость и надежность предоставления услуг, позволяя пользователям получать доступ к приложениям, не требуя от них новых знаний. В данном разделе содержится краткий обзор роли RDS. В нем также содержится подробная информация о дополнительных функциях и возможностях, которые использует RDS. Имейте в виду, что для того, чтобы воспользоваться новыми функциями RDS, на клиентском компьютере должна быть установлена последняя версия клиента RDC (Rremote Desktop Client) с поддержкой RDP 7.0.

Предоставление учетных данных с помощью команды Manage As

При добавлении удаленных серверов в диспетчер серверов некоторые из добавленных серверов могут требовать учетные данные другой учетной записи пользователя для доступа к ним или управления ими. Чтобы указать учетные данные для управляемого сервера, отличные от используемых для входа на компьютер, на котором работает диспетчер серверов, воспользуйтесь командой Manage As после добавления сервера в диспетчер серверов, которую можно вызвать, щелкнув правой кнопкой мыши запись для управляемого сервера в плитке Серверы домашней страницы роли или группы. Если щелкнуть команду Manage As, откроется диалоговое окно Безопасность Windows, в котором можно ввести имя пользователя, имеющего права доступа на управляемом сервере, в одном из следующих форматов.

-

User name

-

Имя пользователя@example.domain.com

-

Домен \ Имя пользователя

Диалоговое окно Безопасность Windows, которое открывается командой Manage As, не может принимать учетные данные смарт-карты; предоставление учетных данных смарт-карты через диспетчер серверов не поддерживается. Учетные данные, предоставленные для управляемого сервера с помощью команды Manage As, кэшируются и сохраняются до тех пор, пока вы управляете сервером с помощью того же компьютера, на котором в текущий момент работает диспетчер серверов, или до тех пор, пока вы их не переопределите, указав пустые или другие учетные данные для этого сервера. При экспорте параметров диспетчера серверов на другие компьютеры или настройке перемещаемого профиля домена, чтобы разрешить использование параметров диспетчера серверов на других компьютерах, учетные данные Manage As для серверов в вашем пуле серверов не сохраняются в перемещаемом профиле. Пользователи диспетчера серверов должны добавлять их на каждом компьютере, с которого им необходимо осуществлять управление.

После добавления серверов для управления с помощью следующих процедур, приводимых в этом разделе, но перед использованием команды Manage As для указания альтернативных учетных данных, необходимых для управления добавленным сервером, для этого сервера могут отображаться следующие ошибки состояния управляемости:

-

Ошибка разрешения целевого компьютера Kerberos

-

Ошибка проверки подлинности Kerberos

-

В сети: отказано в доступе

Примечание

роли и компоненты, не поддерживающие команду » управление как «, включают службы удаленных рабочих столов (RDS) и сервер управления IP-адресами (IPAM). Если вы не можете управлять удаленным сервером RDS или IPAM с помощью учетных данных, используемых на компьютере, на котором работает диспетчер серверов, попробуйте добавить учетную запись, которая обычно используется для управления этими удаленными серверами, в группу администраторов на компьютере с диспетчером серверов. Затем войдите на компьютер, на котором работает диспетчер серверов, с учетной записью, которая используется для управления удаленным сервером, на котором работает RDS или IPAM.

Установка и конфигурирование Windows Server 2012 R2 Essentials

Windows Server 2012 R2 Essentials – это одна из редакция серверной операционной системы от компании Microsoft. Однако имеет множество отличий от редакций Standard и Datacenter. Что же умеет Essentials:

- Авторизация и аутентификация пользователей вашей сети (домен контроллер службы каталогов Active Directory)

- Файловое хранилище (роль файлового сервера)

- Удаленный доступ к корпоративной сети (VPN и DirectAccess сервер)

- Удаленный доступ к файловому хранилищу через Web-интерфейс (настроенный для этого IIS)

- Удаленный доступ к рабочем столам клиентских машин (шлюз удаленных рабочих столов)

- Резервное копирование клиентских машин (windows backup)

- Резервное копирование самого сервера (windows backup)

- Интеграция с облачными технологиями Microsoft (Office 365, Azure backup и т.д.)

- Консоль единой настройки Essentials, которая позволит настроить возможности описанные выше даже не подготовленному системному администратору.

Редакция Essentials имеет большинство ролей Windows Server. Некоторые из этих ролей настроены, некоторые доступны в полном объеме, некоторые как например Hyper-V с серьезными ограничениями. Компенсацией за эти все ограничения является более низкая цена, включенных 25 клиентских лицензий, централизованная и простая настройка. Вы можете использовать эту редакцию только для организаций, где число пользователей не превышает 25.

Таким образом Essentials очень хорошо подходит для малых организаций, которые бы хотели пользоваться большинством современных решений для обеспечения безопасности корпоративной сети, хранения документов, удаленного доступа, возможно, почтовые системы. Для тех организаций, которые не хотели бы тратить много денег как на саму ИТ инфраструктуру, так и на работу высококвалифицированных системных администраторов.

Протокол BGP

Для настройки динамической маршрутизации Win-админам был доступен OSPF, но вот в Win 2008, многие компоненты которой были переписаны наново, его убрали, не добавив взамен ничего. Вероятно, в MS посчитали, что OSPF не сильно популярен, и в нем не видели необходимости. В настройках остался только статический маршрут и устаревший RIPv2, но последний серьезно уже мало кто воспринимает. Проектов третьих фирм, реализующих поддержку OSPF в Win, также за это время предложено не было, и, чтобы решить вопросы маршрутизации, использовали маршрутизаторы сторонних компаний. Самые отчаянные, чтобы запустить OSPF, ставили VM с устаревшей Win 2003.

Но время шло, виртуализация в MS постепенно набирала обороты, концепция гибридных сетей требовала скорейшего решения проблемы маршрутизации в большом количестве виртуальных сетей и систем. Как результат, в Win 2012 R2 в службе роли маршрутизации и удаленного доступа (routing and remote access service, RRAS) анонсировали поддержку BGPv4. Служба RRAS интегрирована с технологией виртуализации сети Hyper-V и может выполнять маршрутизацию сетевого трафика для множества изолированных виртуальных сетей в том же ЦОД.

Протокол BGP разрабатывался для обмена маршрутной информацией между автономными системами в глобальной Сети. BGP является дистанционно-векторным протоколом, но вместо метрики использует список автономных систем (autonomous system, AS), сквозь которые пролегает маршрут (AS Path), поэтому его рассматривают как маршрутно-векторный (path vector). Метрики устанавливаются вручную, и у разных маршрутов может быть своя маршрутная политика. Многие админы считают его достаточно сложным в настройках. Последняя версия протокола датирована 2006 годом и описана в RFC 4271.

В отличие от RIP, в BGP обмен полными таблицами между маршрутизаторами выполняется только при первом подключении, затем пересылаются лишь сообщения об изменениях, а также keep-alive и служебные сообщения. Основная функция BGP-маршрутизатора — обмен информацией о доступности сетей с другими роутерами. Информация о доступности сетей включает список AS, через которые проходит эта информация. Роутеры, с которыми производится обмен таблицами, называются соседями или пирами (peers). В качестве транспортного протокола BGP использует TCP/179. Под автономной системой понимают множество IP-сетей и роутеров, управляемых одним или несколькими операторами, имеющими единую политику маршрутизации с интернетом. Диапазоны номеров автономных систем (autonomous system number, ASN) назначаются централизованно, но диапазон 64 512–65 534 выделен под приватное использование. Поэтому говорить о том, что BGP используется только для маршрутизации в глобальной Сети, неправильно. Различают:

- Internal BGP (внутренний BGP, iBGP) — BGP, работающий внутри AS, хотя iBGP-соседи не обязательно должны быть непосредственно соединены;

- External BGP (внешний BGP, eBGP) — BGP, работающий между автономными системами.

Настройка iBGP и eBGP, за некоторым исключением, одинакова. Оба варианта поддерживаются в реализации от MS, а поэтому RRAS вполне может использоваться для маршрутизации трафика внутри LAN. BGP от MS совместим со всеми устройствами, поддерживающими четвертую версию протокола. Реализованы все стандартные возможности: ECMP (equal-cost multi-path routing), HoldTime-конфигурации, статистика, использование в качестве транспорта IPv4 и IPv6, перепись атрибутов, режимы работы смешанный/пассивный и многое другое.

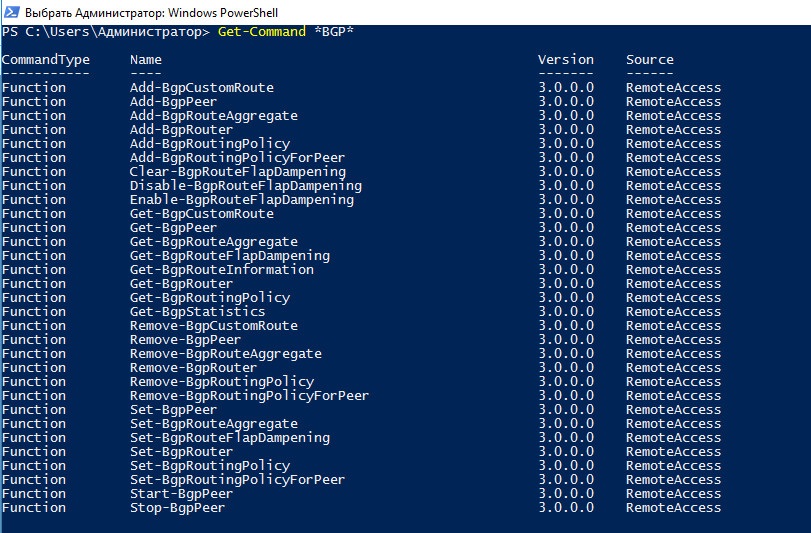

Единственный момент, к которому нужно быть готовым, — GUI для настройки BGP не предусмотрено. Как и в Win 2012 R2, так и в Win 2016 все настройки BGP делаются исключительно при помощи PowerShell. Модуль в Win 2016 RemoteAccess получил 13 новых командлетов, 9 из которых относятся к настройкам роутинга BGP. Мы посмотрим, как реализовать iBGP. Консоль RRAS позволяет лишь активировать маршрутизатор, но в установках интерфейса по-прежнему можно добавить только правила для DHCP, IGMP, RIP и NAT.

Командлеты для управления BGP

Командлеты для управления BGP

Другие статьи в выпуске:

Изменение типа сети на доменную

Простого способа указать, что данное соединение доменное в windows server нет. Я нашел как минимум 2 рабочих способа, которые гарантированно позволяют вернуть соединению статус Domain Network.

- Способ номер один. Заходим в свойства сетевого подключения и отключаем ipv6. Сеть сразу же становится доменной.

- Способ номер два. Перезапускаем службу Служба сведений о подключенных сетях (Network Location Awareness Service).

Идея полностью отключать ipv6 мне не нравится, потому что неоднократнго видел информацию о том, что она каким-то образом нужна для корректной работы сервера и Microsoft не рекомендует ее отключать.

При втором способе, если сделать для службы тип запуска Автоматически (отложенный запуск), то после перезагрзки сервера статус сети всегда будет доменный. Это вроде как решает проблему, хотя мне кажется, что это больше костыль, чем решение.

В целом, мне не понятно, в чем конкретно проблема и почему она стала проявляться в какой-то определенный момент, причем на разных серверах. Иногда помогает просто перезагрузка, иногда нет. Когда я последний раз исследовал ошибку, она на 100% повторялась на двух серверах с ролью контроллера домена, dhcp и dns сервера. Помогало либо отключение ipv6, либо перезапуск службы. В логах при этом ничего подходящего под указанную проблему не находил.

Настроить удаленный доступ

Откройте консоль управления маршрутизацией и удаленным доступом. Щелкните правой кнопкой мыши VPN-сервер и выберите «Настроить и включить маршрутизацию и удаленный доступ».

Настройте и включите маршрутизацию и удаленный доступ.

Нажмите «Далее», выберите вариант «Удаленный доступ (коммутируемый доступ или VPN)» и нажмите «Далее».

Выберите «Удаленный доступ (коммутируемый доступ или VPN)».

Выберите VPN и нажмите «Далее».

Выберите VPN.

Выберите сетевой интерфейс с выходом в Интернет. Кроме того, выберите параметр Включить безопасность на выбранном интерфейсе, настроив фильтры статических пакетов, и нажмите Далее.

Выберите сетевой интерфейс с выходом в Интернет.

Примечание.При настройке сервера полезно переименовать сетевые интерфейсы, используя интуитивно понятные имена, такие как «Внутренний» и «Внешний», как показано выше.

IP-адреса можно назначать клиентам вручную или через DHCP. Для удобства управления рекомендуется использовать DHCP. Выберите параметр автоматического назначения IP-адресов и нажмите «Далее».

Выберите автоматическое назначение IP-адресов для удаленных клиентов.

Примечание.Если VPN-сервер будет развернут в кластере с балансировкой нагрузки, IP-адреса должны быть назначены клиентам вручную.

Сервер VPN может сам аутентифицировать пользователей или перенаправлять запросы аутентификации на внутренний сервер RADIUS. Для целей этой статьи будет настроена собственная проверка подлинности Windows с использованием RRAS. Выберите «Нет», используйте маршрутизацию и удаленный доступ для проверки подлинности запросов на подключение и нажмите «Далее».

Используйте маршрутизацию и удаленный доступ для проверки подлинности запросов на подключение.

Проверьте конфигурацию и нажмите «Готово».

Мастер настройки RRAS укажет, что агент ретрансляции DHCP должен быть настроен для клиентов удаленного доступа. Нажмите OK, чтобы продолжить.

«Для поддержки ретрансляции сообщений DHCP от клиентов удаленного доступа необходимо настроить свойства агента ретрансляции DHCP, указав IP-адрес вашего DHCP-сервера».

Напоминание о настройке агента ретрансляции DHCP.

Включаем BGP на Windows Server 2012 R2

На данный момент наш BGP-роутер не инициализирован. Для его старта, если помните, нам нужен минимальный комплект информации – номер нашей AS и Router ID.

Тут нас ждёт первое знакомство с серьёзными сетевиками из Microsoft – с их точки зрения Router ID в BGP – это “Internet IPv4 address of a local BGP router”. Не обращаем внимания – мы ж знаем, что такое ID, а что такое IP. Включаем. Для теста выберем частный номер AS – 65000 и установим идентификатор 1.1.1.1.

Add-BGPRouter -LocalASN 65000 -BGPIdentifier “1.1.1.1”

Посмотрим результат:

Get-BGPRouter

Судя по всему, включилось. Если что, можно выключить опять – применив командлет Remove-BGPRouter без параметров.

Что мы сможем поправить в глобальных настройках роутера, до того, как добавим eBGP-пира?

Конфигурация

Настройка маршрутизации и удаленного доступа выполняется в три этапа:

- Настройка внутренней сетевой карты

- Установите роль маршрутизации и удаленного доступа.

- Настройте роль маршрутизации и удаленного доступа.

Шаг 1. Настройте внутренний сетевой адаптер

На моем сервере GW01 я назвал сетевые интерфейсы External и Internal, выполнив следующие команды:

Список сетевых адаптеров.

Чтобы установить статический IP-адрес на внутреннем сетевом адаптере, выполните следующие команды:

Шаг 2. Установите роль маршрутизации и удаленного доступа

После настройки сетевого адаптера можно добавить роль «Установить маршрутизацию и удаленный доступ», а также соответствующие командлеты PowerShell, выполнив следующую команду:

Шаг 3. Установите роль маршрутизации и удаленного доступа

После добавления роли маршрутизации и удаленного доступа и соответствующих командлетов PowerShell ее можно настроить. В этом сценарии вы настраиваете простой шлюз NAT.

Чтобы настроить шлюз NAT, выполните следующие команды:

Если вы хотите проверить настройку, вы можете открыть инструмент управления маршрутизацией и удаленным доступом.

У меня есть виртуальная машина (Windows server 2012 R2), настроенная в HyperV, и установлен удаленный и маршрутизирующий доступ для настройки VPN, как описано в этой статье.

Я могу без проблем подключиться к этому VPN-серверу с другой виртуальной машины. Но при проверке IP-адреса с помощью онлайн-инструмента он показывает тот же IP-адрес виртуальной машины вместо IP-адреса VPN. Хотя я могу без проблем подключиться к Интернету, на сетевой карте отображается сообщение «Нет доступа к Интернету».

P.S. Обе виртуальные машины имеют общедоступный IP-адрес. На локальном IP-адресе ничего нет.

Проверил все сообщения безуспешно. Есть предложения?

ОБНОВЛЕНИЕ: у меня есть виртуальная машина с ОС Windows Server 2012 R2. Эта виртуальная машина имеет 12 доступных общедоступных IP-адресов. Я установил DHCP-сервер на эту машину и добавил диапазон IP-адресов в область действия DHCP. После этого я установил «Получить IP-адрес автоматически» в сетевой карте, чтобы включить DHCP на этом сетевом интерфейсе. Когда я запускаю ipconfig /all, я вижу, что DHCP включен на сетевом интерфейсе. Но он назначает случайный IP-адрес, который не выделяется виртуальной машине и не добавляется в область DHCP. Из-за этого виртуальная машина/VPN недоступна. Любая идея, как мне назначить IP-адрес из области DHCP для машины?

Добавление маршрутов

С инфраструктурой закончили. Роутеры готовы обмениваться таблицами. Но мы пока не указали маршруты, поэтому отсылать нечего. За маршруты отвечает командлет Add-BgpCustomRoute. Самый простой способ — это просто указать сеть (-Network) или интерфейс (-Interface).

Во втором случае в анонс BGP теоретически должны автоматически подхватываться и все статические маршруты, привязанные к интерфейсу, но это происходит почему-то не всегда. Имя адаптера можно узнать при помощи Get-NetAdapter.

Можно комбинировать оба параметра (Network и Interface), добавляя в анонс сети, с которыми нет непосредственного подключения или которые не указаны в static route.

Протокол BGP поддерживает возможности суммирования (aggregate) маршрутов — очень гибкая функция, позволяющая оптимизировать таблицу благодаря тому, что несколько сетей передаются как один маршрут. В Win 2012 R2 поддержка aggregate реализована еще не была, а в Win 2016 уже появились командлеты Add/Set-BgpRouteAggregate, позволяющие добавлять и изменять aggregate-маршрут. Соберем все сети в один маршрут.

После добавления маршрутов начнется обмен таблицами, результат можем просмотреть при помощи Get-BgpRouteInformation, статистику — Get-BgpStatistics. Но даже в небольших сетях можно увидеть, что мы получаем от пиров много мусора, а сами отправляем им лишнюю информацию. Для решения этих вопросов используются политики.

Добавляем маршруты

Конфигурация сервера политики сети (NPS)

VPN-сервер настроен на разрешение удаленного доступа только тем пользователям, чьи свойства подключения учетной записи домена разрешены по умолчанию. Лучшим и более эффективным способом предоставления удаленного доступа является использование группы безопасности Active Directory (AD). Чтобы настроить разрешения на удаленный доступ для группы AD, щелкните правой кнопкой мыши Ведение журнала удаленного доступа и выберите Запустить NPS.

Запустите NPS.

Щелкните правой кнопкой мыши «Сетевые политики» и выберите «Создать». Укажите описательное имя для политики, выберите Тип сервера доступа к сети, а затем выберите Сервер удаленного доступа (VPN-удаленный доступ) в раскрывающемся списке и нажмите кнопку Далее.

Создайте новую сетевую политику.

Нажмите «Добавить», выберите «Группы Windows» и нажмите «Добавить».

Выберите группы Windows.

Нажмите «Добавить группы», укажите имя группы безопасности AD, в которую входят пользователи, которым разрешено использовать VPN с удаленным доступом, затем нажмите «ОК» и «Далее».

Укажите группу безопасности AD для удаленного доступа.

Выберите «Доступ предоставлен» и нажмите «Далее».

Укажите разрешение на доступ.

Снимите галочку с опции использования Microsoft Encrypted Authentication (MS-CHAP). Нажмите «Добавить» и выберите Microsoft: Безопасный пароль (EAP-MSCHAP v2). Нажмите OK и Далее три раза, а затем нажмите Готово.

Настройте методы аутентификации.

Терминология

Итак, определяющим понятием HNV является сеть заказчика (Customer Network), обладающая уникальным идентификатором Routing Domain ID (RDID). Это и есть та самая виртуализованная сеть. Для Customer Network существует несколько синонимов, в зависимости от того, каким инструментом вы пользуетесь:

- в VMM это VM Network;

- в PowerShell это Routing Domain;

- во многих статьях и блогах это Tenant или Tenant Virtual Network.

Но все эти термины суть Customer Network. Каждая сеть заказчика состоит из одной или более виртуальных подсетей (Virtual Subnet), и у каждой виртуальной подсети есть свой уникальный 24-битный идентификатор VSID. Маршрутизация пакетов между ВМ, принадлежащими одной сети заказчика, осуществляется автоматически, независимо от того, расположены ли эти машины в одной виртуальной подсети или в разных, на одном физическом хосте, или на разных. А вот если нужна связь с внешним миром, то есть необходимо передать пакеты за пределы Customer Network, то должен быть настроен HNV-шлюз (HNV Gateway, HNVGW).

Политики

Практически все упоминавшиеся командлеты позволяют в качестве опций указать, к какой политике относится команда. Все это дает возможность очень тонко настраивать информацию, передаваемую между BGP-роутерами. Настройку серьезных правил лучше начинать с создания политик. За установки политик отвечают командлеты Add/Set-BgpRoutingPolicy и Add/Set-BgpRoutingPolicyForPeer. Первая отвечает собственно за создание политик, вторая позволяет привязать политику к пиру. Начнем с первой.

Параметров у Add-BgpRoutingPolicy много, хотя обязательны только имя (Name) и тип политики (PolicyType). Последний указывает, что будет делать политика, и может принимать три значения: ModifyAttribute (замена атрибутов), Allow (разрешает маршруты, подпадающие под критерии) и Deny (запрещает). Кроме этого, префиксы можно отбирать при помощи четырех критериев: MatchASNRange (диапазон AS), MatchCommunity (комьюнити), MatchNextHop (по NextHop, то есть мы можем программировать политику под определенный маршрут) и MatchPrefix (массив сетевых префиксов). У критерия MatchPrefix есть антипод IgnorePrefix, позволяющий исключить указанный префикс. И конечно, никуда не делся RoutingDomain.

В качестве дополнительных действий определяются NewMED и ClearMED (создание и очистка multi-exit discriminator, MED), NewLocalPref (установка атрибута Local-Pref, передается между iBGP-пирами для определения приоритетного узла), NewNextHop (назначение NextHop, то есть следующего узла для маршрута), AddCommunity и RemoveCommunity (установка и удаление атрибута Community).

Создадим простую политику, которая разрешает все префиксы, кроме локального. Записать можно так:

Но лучше так:

Посмотреть политики можно, введя Get-BgpRoutingPolicy.

Теперь необходимо применить политику к пиру. Параметры Add-BGPRoutingPolicyForPeer в общем стандартные, следует пояснить только -Direction. Он может иметь два значения: Ingress (применяется к входящим префиксам) и Egress (к исходящим).

Применим политику к исходящим префиксам, отправляемым к пиру LAN, теперь ему будет уходить только разрешенный список префиксов.

Собирая разные параметры, мы можем реализовать различные схемы. Атрибут Local Preference указывает маршрутизаторам внутри автономной системы, как выйти за ее пределы, и передается только внутри AS. Точка выхода у того роутера, у которого значение выше. При настройках по умолчанию все клиенты будут выходить в Сеть через один роутер, но мы можем настроить политику так, чтобы часть клиентов получала другое значение Local-Pref и использовала, соответственно, другой роутер для выхода:

Создаем новую политику

Шаг 3. Установка и настройка терминального сервера

Подготовка системы

Начиная с Windows 2012 терминальный сервер должен работать в среде Active Directory.

Если в вашей IT-среде есть контроллер домена, просто присоединяем к нему наш сервер. В противном случае, устанавливаем на наш сервер роль контроллера.

Установка роли и компонентов

В панели быстрого запуска открываем Диспетчер серверов:

Кликаем Управление — Добавить роли и компоненты:

Нажимаем Далее до «Выбор типа установки». Оставляем Установка ролей и компонентов и нажимаем Далее дважды:

В окне «Выбор ролей сервера» выбираем Службы удаленных рабочих столов:

Кликаем Далее, пока не появится окно «Выбор служб ролей» и выбираем следующие:

- Лицензирование удаленных рабочих столов

- Узел сеансов удаленных рабочих столов

* при появлении запроса на установку дополнительных компонентов соглашаемся.

При необходимости, также выставляем остальные галочки:

- Веб-доступ — возможность выбора терминальных приложений в браузере

- Посредник подключений — для кластера терминальных серверов посредник контролирует нагрузку каждой ноды и распределяет ее.

- Узел виртуализации — для виртуализации приложений и запуска их через терминал.

- Шлюз — центральный сервер для проверки подлинности подключения и шифрования трафика. Позволяет настроить RDP внутри HTTPS.

Нажимаем Далее и в следующем окне Установить. Дожидаемся окончания процесса установки и перезагружаем сервер.

Установка служб удаленных рабочих столов

После перезагрузки открываем Диспетчер серверов и нажимаем Управление — Добавить роли и компоненты:

В окне «Выбор типа установки» выбираем Установка служб удаленных рабочих столов и нажимаем Далее:

В окне «Выбор типа развертывания» выбираем Быстрый запуск и нажимаем Далее:

В «Выбор сценария развертывания» — Развертывание рабочих столов на основе сеансов — Далее:

Еще раз Далее — при необходимости, ставим галочку «Автоматически перезапускать конечный сервер, если это потребуется» и кликаем по Развернуть.

Настройка лицензирования удаленных рабочих столов

Для корректной работы сервера, необходимо настроить службу лицензирования. Для этого открываем диспетчер серверов и кликаем по Средства — Terminal Services — Диспетчер лицензирования удаленных рабочих столов:

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Активировать сервер:

В открывшемся окне дважды кликаем Далее — заполняем форму — Далее — Далее — Снимаем галочку «Запустить мастер установки лицензий» — Готово.

Снова открываем диспетчер серверов и переходим в «Службы удаленных рабочих столов»:

В «Обзоре развертывания» кликаем по Задачи — Изменить свойства развертывания:

В открывшемся окне переходим в Лицензирование — Выбираем тип лицензий — прописываем имя сервера лицензирования (в данном случае локальный сервер) и наживаем Добавить:

Применяем настройки, нажав OK.

Добавление лицензий

Открываем диспетчер серверов и кликаем по Средства — Terminal Services — Диспетчер лицензирования удаленных рабочих столов:

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Установить лицензии:

В открывшемся окне нажимаем Далее — выбираем программу, по которой куплены лицензии, например, Enterprise Agreement — Далее — вводим номер соглашения и данные лицензии — выбираем версию продукта, тип лицензии и их количество — Далее — Готово.

Проверить статус лицензирования можно в диспетчере серверов: Средства — Terminal Services — Средство диагностики лицензирования удаленных рабочих столов.