Что такое Песочница

Windows Sandbox (Песочница) – это специальная среда, созданная для запуска непроверенных программ. Например, тех, которые не входят в список приложений Microsoft Store, а также их пиратских версий.

Устанавливая непроверенный софт, пользователь рискует заразить компьютер вирусами, о чем Windows 10 его сразу предупреждает. Но при помощи специальной среды заражения операционной системы удается избежать, так как программа будет запускаться не средствами ОС, а через Windows Sandbox. В таком случае все системные файлы останутся сохранными, а потенциальный вредитель не получит доступ к пользовательским данным.

Что такое песочница в Windows 10

Если вы хотите попробовать какую-то программу или игру, но боитесь, что после этого на компьютере что-то пойдет не так: вместе с программой на компьютер проникнут вирусы или вам она не понравится и потом придется её удалять. И неизвестно, как еще пройдет это удаление, тогда лучше всего воспользоваться песочницей и протестировать приложение в ней.

Песочница работает очень просто. Как только вы её включаете, она запускает новую чистую установку Windows 10, т.е. запускает виртуальную машину с новой операционной системой без доступа к вашим файлам в основной системе.

Можно протестировать любую программу, игру или файл. Как и в виртуальной машине в песочнице имеется буфер обмена, при помощи которого вы можете «передавать» файлы из основной системы в песочницу и наоборот.

Если что-то необходимо сохранить, созданное во время работы в песочнице, то можно перенести файлы в общие папки по сети. Но лучше этого не делать, т.к. если программа или игра заражена вирусами, то при передаче файлов они проникнут в основную систему.

После отключения песочницы всё автоматически удаляется. После чего вы можете работать на компьютере точно так-же, как работали до этого.

Системные требования Windows Sandbox

Прежде чем пытаться включить функцию «Песочница», необходимо убедиться, что ваше устройство подходит для её использования.

Минимальные системные требования для включения песочницы:

- Windows 10 Профессиональная или Корпоративная, версии 1903 (при желании, включить песочницу можно и в Windows 10 Домашняя);

- Аппаратная виртуализация;

- Разрядность ОС х64;

- Процессор — минимум 2 ядра;

- Память – минимум 4 ГБ;

- Жесткий диск – минимум 1 ГБ (лучше SSD).

Как проверить, поддерживает ли Ваш компьютер виртуализацию Hyper-V

Кликните по кнопке «Пуск» правой кнопкой мыши.

Выберите в открывшемся контекстном меню консоль PowerShell или командную строку от имени администратора,

введите в ней команду systeminfo и нажмите на клавиатуре кнопку Enter.

После этого обратите внимание на пункт «Требования Hyper-V».

Если все четыре требования имеют значение «да», можете смело включать гипервизор и создавать виртуальные машины. Если один из этих пунктов имеет значение «нет», то необходимо проверить настройки BIOS или UEFI и включить эту функцию, при условии, что процессор её поддерживает. Включается в БИОС/UEFI. Выглядит как пункт для включения Intel Virtualization Technology (VT-x), или AMD-v на процессорах AMD. Если ничего не помогло, то посетить сайт производителя вашего устройства.

Включаем песочницу Windows 10

Чтобы включить песочницу в виндовс 10 необходимо:

- Установите флажок напротив записи «Песочница Windows» и нажмите кнопку «ОК».

- Вас попросят перезагрузить компьютер. Нажмите кнопку «Перезагрузить сейчас».

Как запустить песочницу Windows Sandbox на Windows 10

- Откройте меню «Пуск».

- Найдите пункт «Windows Sandbox», кликните по нему правой кнопкой мыши и выберите параметр «Запуск от имени администратора».

Выберите приложение, которое хотите запустить в песочнице. Кликните правой кнопкой мыши по его файлу установщика и выберите в выпадающем контекстном меню пункт «Копировать».

Кликните правой кнопкой мыши по рабочему столу песочницы и выберите пункт «Вставить».

- Теперь можете запустить установщик программы так же, как в вы это делаете в основной операционной системе.

- Для использования песочницы в полноэкранном режиме (или выхода из него) можно использовать клавиши Ctrl + Alt + Break (или Пауза), или нажать вверху окна песочницы кнопку «Свернуть/Развернуть».

- После завершения тестирования приложения нажмите вверху справа окна песочницы кнопку Х и нажмите кнопку «ОК», чтобы закрыть песочницу.

После этого программа и все её файлы будут удалены. Все эти действия не повлияют ни на вашу систему, ни на ваши файлы. Все останется в целости и сохранности. Удалена будет только программа, которую вы запускали в песочнице. В этом вся прелесть этой функции.

«Песочница» для анализа

Люди, которые занимаются компьютерной безопасностью, хорошо знакомы с концепцией «песочницы». Если вкратце, «песочница» — эта тестовая среда, в которой выполняется некая программа. При этом работа налажена таким образом, что все действия программы отслеживаются, все изменяемые файлы и настройки сохраняются, но в реальной системе ничего не происходит. В общем, можешь запускать любые файлы в полной уверенности, что на работоспособность системы это никак не повлияет. Такие инструменты можно использовать не только для обеспечения безопасности, но и для анализа тех действий зловреда, которые он выполняет после запуска. Еще бы, ведь если есть слепок системы до начала активных действий и картина того, что произошло в «песочнице», можно легко отследить все изменения.

Конечно, в Сети есть масса готовых онлайн-сервисов, которые предлагают анализ файлов: Anubis, CAMAS, ThreatExpert, ThreatTrack. Подобные сервисы используют разные подходы и имеют свои достоинства и недостатки, но можно выделить и общие основные минусы:

• Необходимо иметь доступ к интернету. • Необходимо ждать очереди в процессе обработки (в бесплатных версиях). • Как правило, файлы, создаваемые или изменяемые в ходе выполнения, не предоставляются. • Невозможно контролировать параметры выполнения (в бесплатных версиях). • Невозможно вмешиваться в процесс запуска (например, нажимать на кнопки появляющихся окон). • Как правило, невозможно предоставлять специфические библиотеки, необходимые для запуска (в бесплатных версиях). • Как правило, анализируются только исполняемые РЕ-файлы.

Такие сервисы чаще всего строятся на основе виртуальных машин с установленным инструментарием, вплоть до отладчиков ядра. Их можно организовать и дома. Однако эти системы достаточно требовательны к ресурсам и занимают большой объем на жестком диске, а анализ логов отладчика уходит много времени. Это значит, что они весьма эффективны при глубоком исследовании определенных образцов, но вряд ли смогут оказаться полезными в рутинной работе, когда нет возможности нагружать ресурсы системы и тратить время на анализ. Использование «песочницы» для анализа позволяет обойтись без огромных затрат ресурсов.

Лучшие песочницы для Windows 10

Песочница – это виртуальная среда, в которой вы можете устанавливать и запускать новые или ненадёжные приложения, не нанося вреда вашей системе. Вот некоторые из лучших приложений-песочниц для Windows из множества доступных.

BitBox

Этот инструмент специально разработан для просмотра веб-страниц в среде песочницы. Он поставляется как в версиях Chrome, так и в Firefox, и в значительной степени представляет собой экземпляр Linux для VirtualBox, разработанный специально для просмотра страниц, что означает, что он требует немного больше памяти, чем другие приложения в этом списке

BitBox имеет возможность загрузки файлов на ваш реальный ПК, поэтому важно, чтобы вы решили, хотите ли вы, чтобы это произошло, и настроили его соответствующим образом

Он принимает важные меры предосторожности, такие как отключение микрофона и мониторинг всех взаимодействий хост-битбокс, что делает его надёжным и безопасным выбором

BufferZone

BufferZone – это инструмент изолированной программной среды, который означает, что если вы направляетесь в те части интернета, которые могут быть опасны для вашего ПК, или кто-то передаёт вам флешку, которой вы не очень доверяете (это случается со всеми, верно?), тогда стоит запустить их через BufferZone. Легко добавлять различные программы для запуска через BufferZone, и каждый крупный веб-браузер хорошо работает внутри него. Одним из преимуществ приложения по сравнению с другим программным обеспечением является то, что вам не нужно долго настраивать, чтобы запустить его. Сохраняя выбранные действия в защищённой виртуальной зоне, BufferZone делает невозможным проникновение вредоносного программного обеспечения через интернет на ваш компьютер, поскольку всё, что вы через него выполняете, становится «только для чтения», поэтому никакие вредоносные программы не могут записывать свои данные на ваш жёсткий диск.

Shade Sandbox

Shade Sandbox – ещё одно популярное бесплатное приложение-песочница. По сравнению с Sandboxie, пользовательский интерфейс Shade намного проще, понятнее и удобен для начинающих. Чтобы поместить приложение в песочницу, всё, что вам нужно сделать, это перетащить его в окно Shade Sandbox. При следующем запуске приложения оно будет автоматически помещено в «песочницу». При использовании Shade Sandbox вся ваша история просмотров, временные файлы, файлы cookie, реестр Windows, системные файлы и т. д. будут изолированы от операционной системы. Любые файлы, загруженные при использовании Shade, будут храниться в папке Virtual Downloads, к которой можно получить доступ из интерфейса Shade.

ToolWiz Time Freeze

ToolWiz Time Freeze работает совсем не так, как две описанные выше песочницы. Когда вы устанавливаете ToolWiz Time Freeze, он создаёт виртуальную копию всех ваших системных настроек и файлов и сохраняет состояние ПК. После использования приложения, которое вы хотите протестировать, просто перезагрузите систему, и она будет автоматически восстановлена. Этот тип приложения очень полезен, когда вы хотите полностью протестировать программу без ограничений, но не хотите, чтобы она вносила какие-либо изменения в ОС.

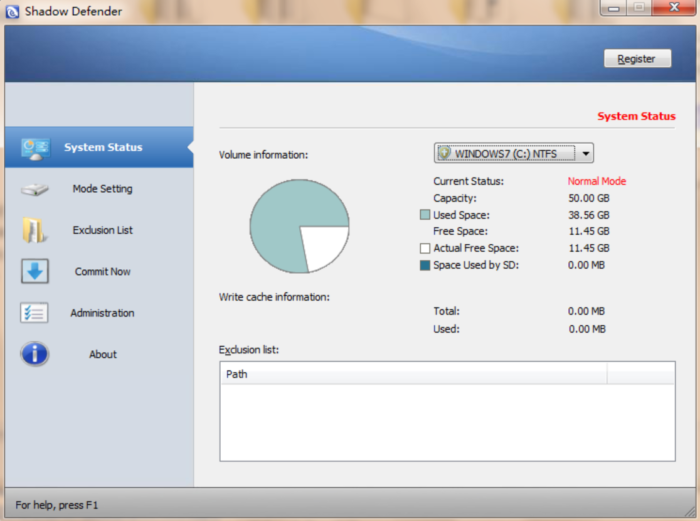

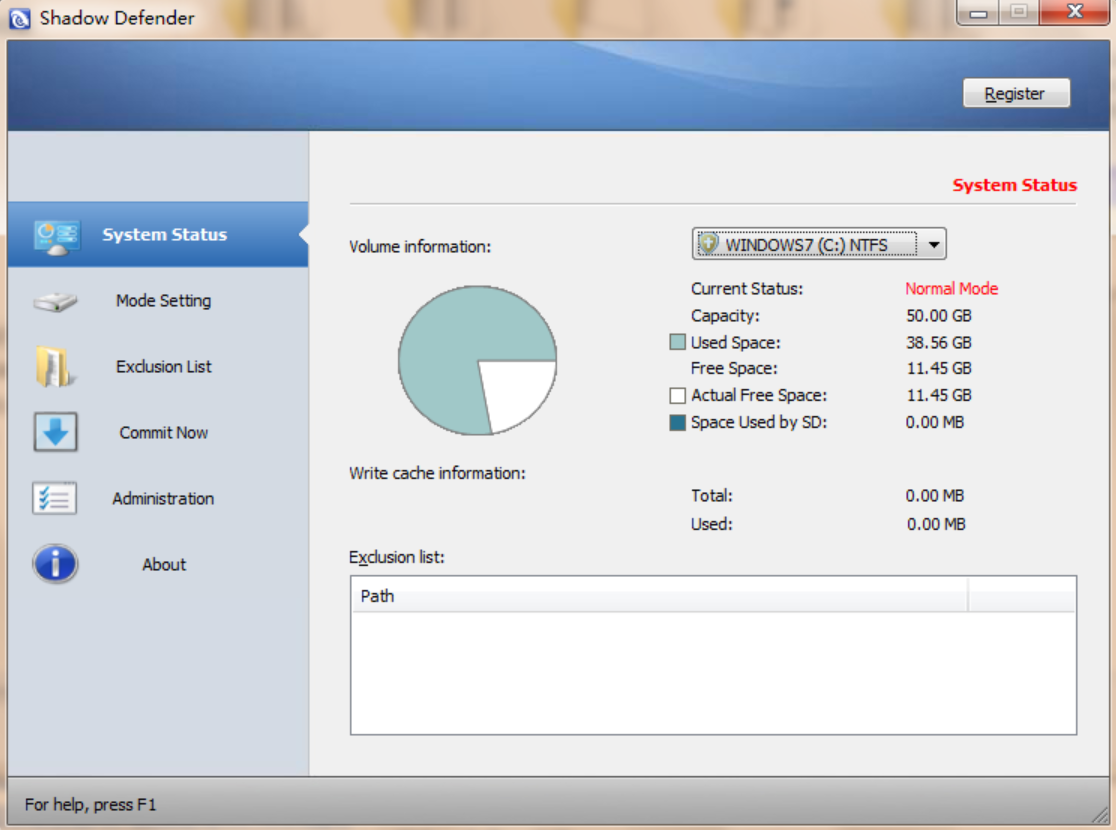

Shadow Defender

Shadow Defender похожа на ToolWiz Time Freeze. Когда вы устанавливаете и инициализируете программное обеспечение, вам будет предложено виртуализировать системный диск и любые другие диски по вашему выбору. После того как система была виртуализирована, любые внесённые в неё изменения будут отменены при следующей перезагрузке системы. Конечно, вы всегда можете указать файлы и папки для исключения из теневого режима. Это позволяет вам выбрать, какие изменения оставить, а какие отменить. В теневом режиме, если вы хотите сохранить загруженный файл или зафиксировать изменение системы, всё, что вам нужно сделать, – это нажать кнопку «Выполнить сейчас» в главном окне.

Пара предупреждений

Сегодня мы попробуем сделать свой собственный анализатор на основе «песочницы», а именно утилиты Sandboxie. Эта программа доступна как условно-бесплатная на сайте автора www.sandboxie.com. Для нашего исследования вполне подойдет ограниченная бесплатная версия. Программа запускает приложения в изолированной среде, так что они не производят вредоносных изменений в реальной системе. Но тут есть два нюанса:

Sandboxie позволяет отслеживать только программы на уровне user mode. Вся деятельность вредоносного кода в режиме ядра не отслеживается. Поэтому максимум, что удастся узнать при изучении руткитов — это каким образом вредонос внедряется в систему. Проанализировать само поведение на уровне kernel mode, к сожалению, невозможно.

В зависимости от настроек Sandboxie может блокировать выход в Сеть, разрешать полный доступ или доступ только для отдельных программ. Понятно, что, если для нормального запуска вредоносу нужен выход в интернет, необходимо его предоставить

С другой стороны, если у тебя на флешке валяется Pinch, который запускается, собирает все пароли в системе и отправляет их на ftp злоумышленнику, то Sandboxie с открытым доступом в интернет не защитит тебя от потери конфиденциальной информации! Это очень важно, и об этом следует помнить.

Песочницы Sandboxie

Другие статьи в выпуске:

Зачем нужна облачная песочница?

Киберпреступления становятся все более опасными и продуманными с каждым днем, при их совершении используются сложные техники атак, а для установки вредоносного ПО и нарушения конфиденциальности данных находятся новые пути.Одной из важнейших задач в сфере киберзащиты, стоящих перед малым и средним бизнесом (SMB), становится обеспечение безопасности операций, которые все больше переносятся в облачные службы и Интернет.

Реальность такова, что Интернет, число активных пользователей которого достигает сегодня 4,5 миллиона, стал основной платформой для совершения атак. Недавнее исследование компании Verizon, результаты которого представлены в отчете Data Breach Investigations Report за 2020 г., показало, что 43 % утечек данных в 2019 г. было связано с атаками на веб-приложения.

Способов украсть данные великое множество. Киберпреступники получают доступ к сети компании или к домашней сети человека с помощью ложных URL-адресов, вложений и файлов, внедряя их в фишинговые письма или размещая вводящие в заблуждение ссылки.

Программное обеспечение для песочницы

Давайте взглянем на бесплатное программное обеспечение для песочницы, доступное для Windows.

1. Песочница

Sandboxie является самым популярным программным обеспечением для песочницы, и теперь оно поддерживает Windows 10. Бесплатная версия не предлагает все функции. Кроме того, через 30 дней бесплатная версия остается работоспособной, но начинает беспокоиться о версии Pro. Sandboxie помещает все ваши приложения в виртуальную среду, чтобы вы могли безопасно играть, используя любые приложения.

2. Время заморозить

ToolWiz Time Freeze – еще один замечательный инструмент, который может потенциально использоваться для приложений-песочниц. Что он делает, это создает эффективную точку восстановления вашего компьютера. Поэтому теперь, когда вы включаете режим «Time Freeze», вся система работает в «песочнице», и все изменения отменяются после того, как вы отключили инструмент. Находясь в режиме временного замораживания, любое приложение, кроме тех, которые находятся в списке исключений, не может вносить какие-либо изменения в реестр или файлы на вашем компьютере. Используя этот инструмент, вы можете заморозить вашу настоящую операционную систему и работать в виртуальной среде, точно такой же, как ваша оригинальная операционная система.

3. Битбокс

В интернете виноваты большинство вирусов или вредоносных программ, попадающих на ваш компьютер. Браузер в коробке – это бесплатный инструмент, который может стать безопасной альтернативой обычным веб-браузерам. BitBox – это веб-браузер, установленный на виртуальной машине. С помощью этого инструмента вы можете просматривать любой веб-сайт без малейшего риска вирусов или троянов. BitBox поставляется с его копией VirtualBox, на котором установлена сокращенная операционная система. И эта операционная система имеет выбранный вами веб-браузер. Вы можете выбрать BitBox Firefox или BitBox Chrome. BitBox – самый безопасный веб-браузер, который вы когда-либо имели, потому что любой веб-сайт вы просматриваете; это не повлияет на вашу оригинальную операционную систему. И в случае, если на виртуальной машине произойдет что-то плохое, она автоматически перезагрузится при следующем запуске браузера. Нажмите здесь, чтобы загрузить BitBox.

4. Оттенок Песочница

Shade Sandbox – еще один бесплатный инструмент для песочницы. Инструмент имеет функцию перетаскивания, которая упрощает его использование.Вы можете просто добавить столько приложений в Shade, и в следующий раз вы сможете открыть их с уверенностью. Shade создает виртуальную среду, которая может задерживать вредоносное ПО и предотвращать его попадание в реальную ОС. Лучшая часть этого инструмента – его доступность. Это самый простой в использовании и, кроме того, бесплатно. Нажмите здесь, чтобы загрузить Shade Sandbox.

5. BufferZone

BufferZone – это песочница, которая позволяет вам запускать все приложения в изолированной среде. Веб-сайт разработчика отсутствует, но программное обеспечение по-прежнему доступно для загрузки с основных веб-сайтов, размещающих программное обеспечение, таких как Softpedia и т. Д. То же самое можно сказать и о Returnil.

Это были некоторые из доступных программ для песочницы. Вы также можете найти песочницы, включенные в большинство программ безопасности в эти дни. Приложения для песочницы – отличная техника для защиты от современных вредоносных программ. Песочницы позволяют с большей уверенностью просматривать и вычислять. Вы можете запускать веб-браузеры, фактически загружать вирусы, запускать игры или просто любую другую подозрительную программу в песочнице.

Следует отметить, что вам необходим компьютер с хорошими техническими характеристиками оборудования и возможностями для работы с изолированными или виртуальными приложениями, в противном случае иногда вы можете столкнуться с проблемами производительности.

Теперь читайте : как включить Windows Sandbox в Windows 10.

А что делать остальным?

К сожалению, «поиграться» в «Песочнице» смогут не все пользователи Windows 10. Прежде всего, об этой утилите могут забыть владельцы слабых ПК, которые не соответствуют приведенным выше техническим характеристикам.

Но не стоит унывать. Существует множество аналогов Windows Sandbox, которые также позволяют запускать сомнительные программы в полностью безопасной среде. Вот несколько надежных заменителей «Песочницы», встроенной в Windows 10:

Shadow Defender – утилита позволяет сохранять измененные в виртуальной среде файлы по указанному пути.

- BufferZone – программа предоставляет большой набор опций для настройки «Песочницы». В том числе и взаимодействия безопасной среды с установленными программами и сетью.

- Enigma Virtual Box – «Песочница» с расширенными параметрами настройки виртуальной среды.

Работа в «песочнице» sandboxie

Бороздя просторы Интернета, больше всего нам хотелось бы чувствовать себя в безопасности. Кстати, по статистике около половины посещаемых пользователями сайтов являются зараженными. Неужели, вам не надоели уже эти вирусы, шпионы и прочее вредоносное программное обеспечение.

А ведь, чтобы избавиться от них, приходиться тратить на них свое время, нервы, а иногда и деньги. Пришло время, раз и навсегда покончить с этим.

Хотите узнать как? Тогда пора познакомить вас с возможностями «песочницы»…

Почему именно “песочница”?

Сегодня можно услышать множество советов относительно того, как защитить себя в Интернете: от использования современного программного обеспечения, в котором закрыты все известные уязвимости (например, на базе Linux), и до установки на ПК надежного комплекта ПО для обеспечения безопасности (Антивирусник + Брандмауэр).

Однако, бывают такие случаи, когда антивирусник не уверен на 100% в запускаемом приложении или открываемой странице в Интернете, и тогда антивирусное ПО спрашивает “разрешение” у пользователя. А пользователь, как правило, надеясь на лучшее, разрешает запуск подозрительной программы, запускает вместе с тем и вредоносный код.

“И что же делать?” – спросите вы. Неужели из-за страха подхватить вирус, нам придется отказаться от запуска новых приложений и от свободного плавания по просторам Интернета? Конечно же нет! Существует отличное дополнение к рекомендованным сайтом www.pc4me.ru средствам защиты компьютера от проникновения вирусов. Речь идет о работе с приложениями в “песочнице”.

что такое “песочница”?

“Песочница” – это виртуально созданная изолированная среда, для которой отводится специальное пространство на жестком диске (небольшое по размерам) и которая не имеет доступа к вашей операционной системе (в том числе и реестру).

Запустив какую-либо программу в “песочнице”, она будет работать так же, как обычно. Однако не сможет оказать влияние на любые компоненты и файлы, расположенные за пределами этой изолированной среды. То есть другими словами, запущенная в “песочнице” программа не сможет внести изменения в системный реестр или файлы ОС, или любым другим способом повлиять на стабильность работы системы.

Именно поэтому “песочницу” рекомендуют использовать для безопасной работы в Интернете и для запуска неизвестных приложений.

что такое sandboxie?

Одной из программ, реализующих такую виртуальную защитную среду, является утилита Sandboxie, которая бесплатна, проста и интуитивно понятна.

Sandboxie непрерывно следит за запущенными в “песочнице” программами и переадресует всю их работу с файлами в специально созданную виртуальную среду. Все изменения файлов этими программами действуют только в пределах “песочницы”, а вне нее файлы остаются без изменений. Ниже представлен алгоритм работы “песочницы” Sandboxie.

- • Пустое пространство

- • Widows,программные файлы и документы

- • Новое содержание

- • Песочница

Движущаяся красная стрелка эмитирует изменения, производимые запущенной программой на вашем компьютере. Верхняя часть рисунка показывает ситуацию работы жесткого диска при отсутствии песочницы. Рисунок в нижней части отображает ситуацию, когда исполняемая программа запущена в виртуальной среде Sandboxie.

Как видно из картинки, “песочница” Sandboxie перехватывает все изменения, вносимые программой, и изолирует их в специально созданной зоне (“песочнице” – желтый прямоугольник).

Точно также Sandboxie осуществляет работу и с системным реестром. Вредоносный код представляет собой опасность, только когда “проникает в систему”. Если этот код останется в пределах песочницы, то его вредоносное действие будет сведено к нулю.

Как запустить программу в “песочнице”?

После установки программы Sandboxie кликните правой кнопкой мыши по ярлыку программы, которую желаете запустить (например, браузер Google Chrome), в выпадающем меню выберете “Запустить в песочнице”.

Как вы уже поняли, “песочница” является мощнейшим инструментом для поддержания безопасности вашего компьютера. Скачать Sandboxie можно с официального сайта.

Кроме Sandboxie существует много других альтернатив, платных и бесплатных. Я пользуюсь “песочницей”, встроенной в “Kaspersky Internet Security 2012”.

Локальная виртуализация приложений с помощью Shade Sandbox

После установки бесплатной версии вы можете добавлять в нее приложения, а при запуске она обеспечит безопасную работу. Это особенно полезно, если вы пробуете программу, которой не доверяете, но вам нужно использовать ее, чтобы убедиться. Таким образом, он защищает от любых вредоносных программ, программ-вымогателей, червей, троянов и любых других эксплойтов. После установки программного обеспечения необходимо перезагрузить компьютер.

Как добавлять приложения в Shade Sandbox

- Запустите программное обеспечение, а затем нажмите кнопку Shade Sandbox.

- Откроется боковая панель, куда вы можете перетащить приложение. Это может быть ярлык или EXE-файл.

- В следующий раз, когда вы запустите это приложение, оно запустит его в песочнице.

Особенности Shade Sandbox

1]При запуске приложений браузера в песочнице убедитесь, что все загружаемые вами программы перемещены в безопасную среду и ограничены. Поэтому, если он злонамерен, он будет ограничен, так как у него не будет доступа к файлам Windows.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

2]Вы также можете щелкнуть правой кнопкой мыши любое приложение, а затем выбрать «Открыть» в любой из названных виртуальных сред, поместить его в песочницу, а также открыть виртуальную папку.

3]Виртуальная папка — это способ хранить файлы в безопасной среде. Любое виртуализированное приложение будет доступно по адресу C: Тень.

Итак, когда я виртуализировал VLC, папка была:

C: Shade {50C7846E-8295-476E-BB62-05223A7A36BA} C Users ashis AppData Roaming vlc.

Точно так же для Edge это было:

C: Shade {A0F20EBD-770D-432E-92D2-F3A7A5E90606} C Program Files (x86) Microsoft Edge Beta Application 77.0.235.27.

Все ваши загрузки будут доступны в одной папке. У вас также есть возможность очистить изолированную папку следующим образом:

- Откройте панель управления Shade

- Щелкните левой кнопкой мыши по кнопке «Shade Sandbox».

- Нажмите кнопку «Очистить виртуальную папку».

Он удалит выбранные файлы из песочницы, но не повлияет на данные, которые остаются за пределами песочницы.

Лучшая часть использования Shade Sandbox заключается в том, что вы можете перетаскивать приложения, и в следующий раз, когда вы запустите приложение, оно будет изолировано. Никаких дополнительных настроек или разрешений не требуется. В целом отличное и простое решение.

Запрос бесплатного ключа для личного пользования

Что произойдет через год, когда истечет срок действия ключа? По словам их поддержки, пользователь может запросить еще один личный ключ. Единственная разница между домашней и корпоративной версиями заключается в том, что вам нужно обновлять программное обеспечение самостоятельно, в то время как платные пользователи получают обновления (исправления, новые версии) автоматически.

.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

Как включить Windows Sandbox

Панель управления

В операционной системе начиная с версии 1903 был добавлен компонент песочница Windows 10. Именно по этой причине ранее о песочнице нигде не упоминалось. Мы уже говорили как открыть программы и компоненты в Windows 10. Пользователю достаточно установить флажок компонента для его включения. Затемненный флажок означает, что компонент включен частично.

Командная строка

Перед выполнением необходимо запустить командную строку от имени администратора в Windows 10. Чтобы включить компонент Windows Sandbox, достаточно выполнить команду: Dism /online /Enable-Feature /FeatureName:»Containers-DisposableClientVM» -All.

Для завершения этой операции нужно выполнить перезагрузку Windows. В окне командной строки достаточно нажать кнопку Y для перезагрузки компьютера.

Windows PowerShell

По аналогии с командной строкой после запуска обновленной оболочки Windows PowerShell от имени администратора достаточно выполнить команду: Enable-WindowsOptionalFeature –FeatureName «Containers-DisposableClientVM» -All -Online.

После выполнения вышеуказанной команды также нужно выполнить перезагрузку компьютера.

Для отключения компонента песочницы Windows достаточно изменить значение Enable на Disable. Работает как в командной строке, так и в обновленной оболочке PowerShell. Для полного отключения песочницы также нужно будет выполнить перезагрузку системы.

Анализ поведения

Нажав на кнопку Malware Analyzer, мы сразу получим некоторую сводную информацию о результатах исследования. В моем случае вредоносность файла была совершенно очевидна: в ходе выполнения создавался и запускался файл C:\Documents and Settings\Администратор\Application Data\dplaysvr.exe, который добавлялся в автозагрузку (кстати, именно он не хотел завершаться сам), происходило соединение с 190.9.35.199 и модифицировался hosts-файл. Кстати, при этом на VirusTotal файл детектировали только пять антивирусных движков, что видно из логов, а также на сайте VirusTotal.

Отчет о проведенном анализе

Всю информацию о результатах анализа можно получить непосредственно в меню Viewer в окне Buster Sandbox Analyzer. Здесь же приютился и журнал API-вызовов, который, безусловно, будет полезен при подробном исследовании. Все результаты хранятся в виде текстовых файлов в подпапке Reports папки Buster Sandbox Analyzer. Особый интерес представляет отчет Report.txt (вызывается через View Report), в котором приводится расширенная информация по всем файлам. Именно оттуда мы узнаём, что временные файлы на самом деле были исполняемыми, соединение шло по адресу http://190.9.35.199/view.php?rnd=787714, вредонос создал специфический мутекс G4FGEXWkb1VANr и т. д. Можно не только просматривать отчеты, но и извлекать все файлы, созданные в ходе выполнения. Для этого в окне Sandboxie нажми правой кнопкой по «песочнице» и выбери «Просмотреть содержимое». Откроется окно проводника со всем содержимым нашей «песочницы»: в папке drive находятся файлы, создаваемые на физических дисках «песочницы», а в папке user — файлы, создаваемые в профиле активного пользователя (%userprofile%). Здесь я обнаружил dplaysvr.exe с библиотекой dplayx.dll, временные файлы tmp и измененный файл hosts. Кстати, оказалось, что в него добавлены следующие строки:

Учти, что в «песочнице» валяются зараженные файлы. Если их нечаянно запустить двойным кликом, ничего не будет (они запустятся в «песочнице»), но если ты их куда-то скопируешь, а потом выполнишь… хм, ну, ты понял. Здесь же, в папке, можно найти дамп реестра, измененного в ходе работы, в виде файла RegHive. Этот файл можно легко перевести в более читабельный reg-файл при помощи следующего командного скрипта:

Что умеет и не умеет инструмент

Полученный инструмент умеет:

- Отслеживать API-вызовы запущенного приложения.

- Отслеживать новые создаваемые файлы и параметры реестра.

- Перехватывать сетевой трафик при выполнении приложения.

- Проводить базовый анализ файлов и их поведения (встроенный поведенческий анализатор, анализ на VirusTotal по хешам, анализ с помощью PEiD, ExeInfo и ssdeep и т. д.).

- Получать некоторую дополнительную информацию за счет выполнения в «песочнице» вспомогательных программ (например, Process Monitor) вместе с анализируемой.

Этот инструмент не может:

- Анализировать зловреды, выполняющиеся в kernel mode (требующие установки драйвера). Тем не менее возможно выявить механизм установки драйвера (до его фактического внедрения в систему).

- Анализировать зловреды, отслеживающие выполнение в Sandboxie. Однако Buster Sandbox Analyzer включает в себя ряд механизмов, препятствующих такому отслеживанию.