Основные цели боевого OSINT и сферы его применения

Цели OSINT, как и сферы его применения могут быть самыми разными, поэтому невозможно выделить какую-либо область, в которой можно использовать интернет-разведку. Например, ПРЕДПРИЯТИЯ могут задействовать OSINT для конкурентной разведки или для (незаконного) промышленного шпионажа.

Хакеры или пентестеры для разработки метода и стоимости атаки. При этом, разведку на основе открытых источников можно применить и в маркетинге, и в веб-аналитике, и даже в SEO, SMM, SMO, SEM, SEA, и т. д.

Однако основная цель OSINT — это Сбор Данных об объекте, независимо от сферы деятельности. Ну, а далее подобного рода информацию, как правило, используют для ИЗВЛЕЧЕНИЯ собственной выгоды. Например, можно в веб-приложении конкурента и уже на их основе проводить атаку.

При этом, существует 2 типа разведки: пассивная разведка на основе открытых источников и активная разведка с применением атаки. Сейчас мы с вами разберем оба типа разведки, которые обычно используют хакеры и пентестеры.

Пассивная разведка на основе открытых источников

Пассивная разведка — это первоначальный сбор ОБЩЕЙ ИНФОРМАЦИИ об объекте, которая, как правило, необходима для того, чтобы подобрать соответствующий способ нападения. То есть на данном этапе нужно узнать все необходимое для непосредственного получения доступа к системе жертвы.

Например, изначально можно проанализировать протоколы, сетевые пакеты и если повезет — узнать их . Проще говоря — выявить как можно БОЛЬШЕ всякой информации о самой жертве и о ее системе.

Активная разведка с применением атаки

Активная разведка — целенаправленный сбор определенной информации об объекте. То есть, после получения общих данных о жертве становиться понятным то, . Например, зная более или менее систему объекта можно провести активное СКАНИРОВАНИЕ УЗЛА.

Вот ОСНОВНЫЕ ДАННЫЕ, сбор которых проводят хакеры и пентестеры, с целью проведения успешного нападения на систему объекта:

- Доступные узлы;

- Расположение маршрутизаторов и брандмауэров;

- Установленные ОС на ключевых системах;

- Открытые порты;

- Работающие службы;

- Версии программных продуктов.

Чем больше удалось собрать данных во время пассивной и активной разведки, тем легче будет . Подобного рода данными могут быть бреши в ОС или ПО. Ну, а если ничего не получилось, то тогда хакеры и пентестеры начинают новый цикл ИНТЕРНЕТ-РАЗВЕДКИ для сбора необходимых данных.

Однако нужно учитывать, что если с первого раза не удалось произвести взлом системы объекта, то со второго раза анонимно собрать дополнительной информации для новой попытки взлома будет степени сложнее.

Google Dorks

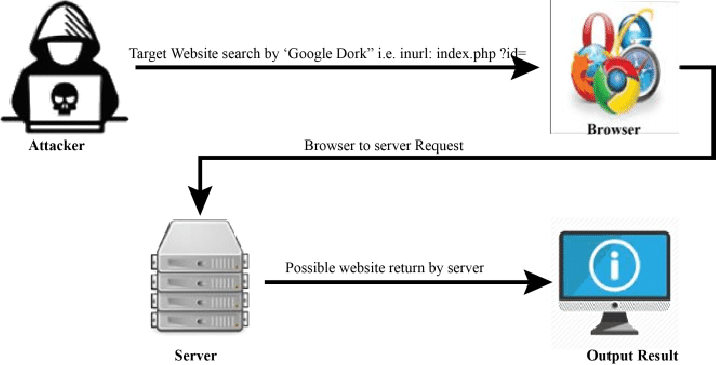

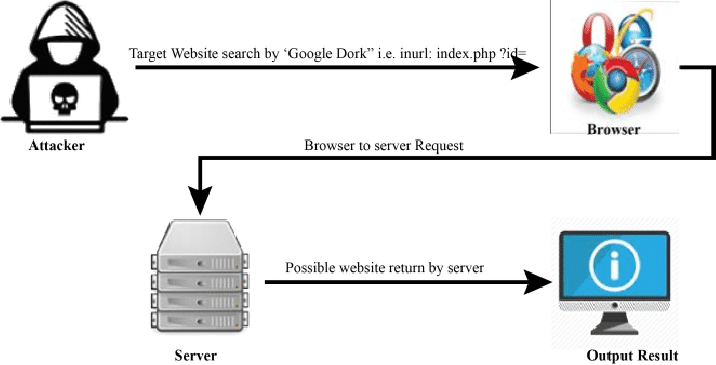

Google Dorks have come into existence in 2002, and it gives effective results with excellent performance. This query-based open-source intelligence tool is mainly developed and created to help users in targeting the index or search results appropriately and effectively.

Google Dorks provides a flexible way of searching for information by using some operators, and perhaps it is also called Google Hacking. These operators make the search easier to extract information. Below are some of the operators or indexing options provided by Google Docker, and they are:

- Filetype: This operator is mainly used to find the file types or to search for a particular string

- Intext: This indexing option is used to search for a specific text on a specific page.

- Ext: This is used to search for a specific extension in a file.

- Inurl: Used to search for the specific string or word in the URL

- Intitle: To search for the title or words mentioned above in the URL

Что, если я попадусь?

Успешным проектом можно считать тот, где ты выполнил все поставленные задачи и при этом не спалился. Но бывает, что какой‑то сотрудник организации проявляет бдительность и сообщает о подозрительном лице (то есть о тебе) службе безопасности, за чем может последовать задержание.

Именно на этом этапе можно провести границу между законными действиями и теми, которые влекут за собой уголовную ответственность. После задержания тебя, скорее всего, отправят в «комнату ожидания». Затем кто‑то из сотрудников службы безопасности задаст несколько вопросов, которые помогут ему понять, кто ты такой и что за работы проводишь.

Это самый подходящий момент, чтобы предъявить папку с пакетом документов, которые подтвердят твою личность и докажут, что твоя цель — анализ защищенности компании, а не какая‑то диверсия или, например, промышленный шпионаж в пользу компании‑конкурента.

Список лучших бесплатных инструментов OSINT

Вот список лучших инструментов OSINT:

- Recon-ng — это бесплатный полнофункциональный модульный фреймвок веб-разведки, написанный на Python.

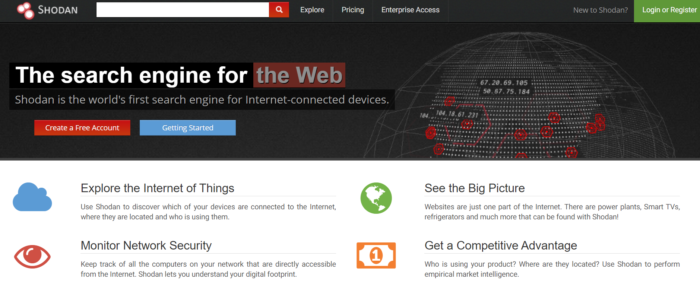

- Shodan — поисковая система хакеров и пентестеров, которая индексирует все подключенные к сети устройства: роутеры, вебкамеры, автомобили и умные холодильники.

- Maltego — мощный инструмент для построения и изучения связей между различными субъектами и объектами.

- theHarvester — инструмент для поиска и сбора адресов электронной почты, поиска поддоменов, поиска данных о сотрудниках компании.

- Metagoofil — утилита, которая позволяет скачать все документы с целевого сайта и извлечь из них метаданные.

- GHDB — список распространенных ошибок, которые делают администраторы веб-серверов, которые можно легко найти с помощью Google. Эту технику еще называют Google Dorks.

- SpiderFoot — бесплатный инструмент с открытым исходным кодом на Python для автоматизированной разведки и сбора информации о заданной цели.

- OSINT Framework — мощный и бесплатный онлайн-сервис, для поиск различной информации.

Девятка лучших инструментов для разведчиков

И не только.

Представляем вам краткий обзор специализированных поисковых систем, которые позволят найти сакральную инфу легко и быстро:

Shodan

Специализированный поисковик, который индексирует не контент сайтов, а данные, получаемые от устройств, подключенных к интернету. Поэтому сервис пользуется популярностью среди IT-профессионалов, специалистов в области кибербезопасности и даже хакеров.

Censys

Еще один поисковик, протоколирующий отзывы от устройств, имеющих доступ к интернету. А также от сайтов и веб-приложений. В результате чего складывается общая карта всех подключений. Кроме этого вспомогательные утили платформы умеют отслеживать уязвимости в проиндексированных устройствах.

WiGLE

WiGLE – база беспроводных точек доступа, которые отображаются на карте. Поисковик выдает следующую информацию: GPS, SSID, MAC-адрес. Чтобы найти нужную точку, достаточно указать перечисленные выше параметры и ее местоположение отобразится на интерактивной карте.

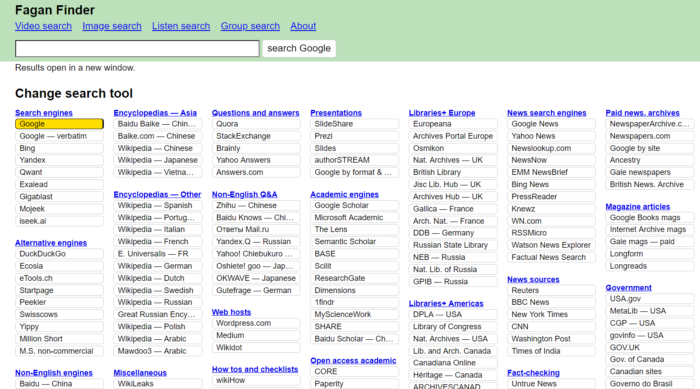

Fagan Finder

Агрегатор, который позволяет искать информацию более чем в 25 поисковиках и на сотням справочных интернет-ресурсах (Википедия, словарях и т.д.).

Какие могут возникнуть трения с правоохранительными органами?

Важно помнить, что силовые структуры практически всегда придерживаются определенных правил и регламентов, поэтому попытки вступить в спор или разжечь конфликтную ситуацию ничем хорошим не кончатся. Поскольку наши работы проводятся абсолютно легально, нет смысла активно сопротивляться. Твоим главным оружием должны быть подвешенный язык и знание законов, умелое бравирование которым может заставить сотрудника физической безопасности засомневаться в правильности своих действий (опять спасает социалочка). Но ты должен всегда помнить о собственной ответственности за совершенные действия и понимать риски отклонения от согласованной методологии.

Заведите аккаунт в Твиттере

Важность этого шага трудно переоценить. Твиттер — основная платформа для поиска, обсуждения и распространения исследований открытых источников. В этой социальной сети есть множество исследователей, которые с удовольствием вступают в дискуссии о лучших методиках и практиках, делятся своей работой и исследованиями коллег

Завеля аккаунт в Твиттере, вы сможете читать исследователей и узнавать об их работе, а также задавать вопросы и участвовать в обсуждениях

В этой социальной сети есть множество исследователей, которые с удовольствием вступают в дискуссии о лучших методиках и практиках, делятся своей работой и исследованиями коллег. Завеля аккаунт в Твиттере, вы сможете читать исследователей и узнавать об их работе, а также задавать вопросы и участвовать в обсуждениях

Твиттер — основная платформа для поиска, обсуждения и распространения исследований открытых источников. В этой социальной сети есть множество исследователей, которые с удовольствием вступают в дискуссии о лучших методиках и практиках, делятся своей работой и исследованиями коллег. Завеля аккаунт в Твиттере, вы сможете читать исследователей и узнавать об их работе, а также задавать вопросы и участвовать в обсуждениях.

Если вы опасаетесь за безопасность или имеете причины сохранять анонимность, не волнуйтесь: Твиттер позволяет заводить аккаунты, где не указано имя или другая личная информация. Сообщество исследователей открытых источников охотно принимает анонимных пользователей, а анонимность не несет никакого негативного багажа (хотя, возможно, в будущем вам придется раскрыть вашу личность, если вам предложат написать статью или устроиться на работу).

Если вы все равно не хотите пользоваться Твиттером, помните, что постить что-либо самим совсем не обязательно. Твиттером можно пользоваться и для того, чтобы читать, что пишут или публикуют другие исследователи. Вам не придется ни с кем взаимодействовать, если вы сами того не захотите.

Бизнес-профили

-

Открытые корпорации : крупнейшая открытая база данных компаний в мире.

-

Информация о зуме: Перечислите компании в США, классифицированные по отраслям, и предложите информацию

-

корпоративная вики: позволяет искать любую компанию и визуализировать связь между людьми, работающими в ней.

-

Kompass : это глобальный портал B2B с информацией о компаниях в более чем 60 странах.

-

Manta : Бизнес-справочник для компаний США

-

LittleSis Это мощный профилирующий веб-сайт, на котором содержится огромное количество информации о 185 000 человек и 67 000 организаций, находящихся на разных стадиях завершения.

OSINT definition

Open source intelligence (OSINT) is the practice of collecting information from published or otherwise publicly available sources. OSINT operations, whether practiced by IT security pros, malicious hackers, or state-sanctioned intelligence operatives, use advanced techniques to search through the vast haystack of visible data to find the needles they’re looking for to achieve their goals—and learn information that many don’t realize is public. Open source in this context doesn’t refer to the open-source software movement, although many OSINT tools are open source; instead, it describes the public nature of the data being analyzed.

OSINT is in many ways the mirror image of operational security (OPSEC), which is the security process by which organizations protect public data about themselves that could, if properly analyzed, reveal damaging truths. IT security departments are increasingly tasked with performing OSINT operations on their own organizations to shore up operational security.

FAQ

What is OSINT?

OSINT, short for open-source intelligence, is a process designed to gather information from public sources. These sources may be government databases, websites, or brochures, for example. To achieve this, investigators use several manual as well as automatic tools.

Who uses OSINT tools?

OSINT is a key feature of cybersecurity and criminal investigations. OSINT techinques are also used in fraud detection, trust and safety, and risk management. HR and business managers can use these tools for due diligence on potential employees or partners. Marketing teams can also rely on OSINT techniques to learn more about leads and segment users.

Sources

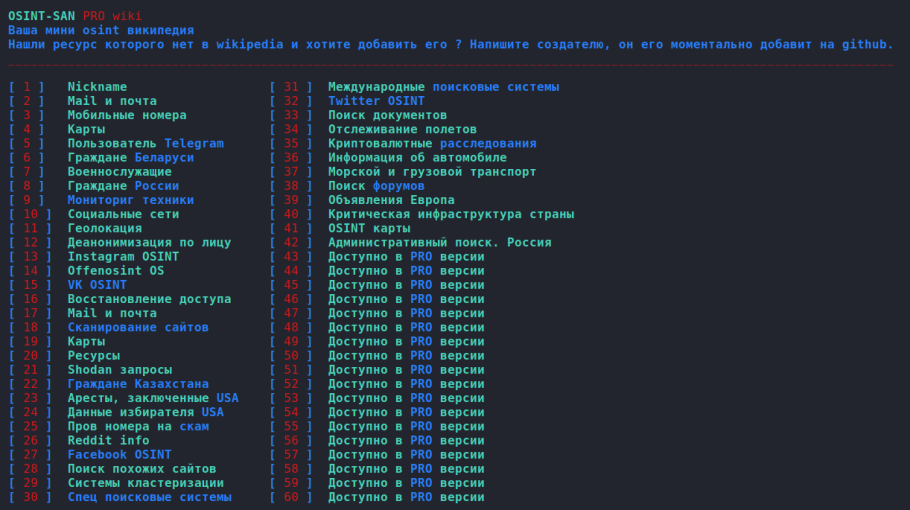

Использование OSINT SAN

Логика использования утилиты очень простая. Вводим номер нужного нам модуля и дальше OSINT SAN подскажет какие данные ему нужны для работы. А учитывая, что всё это ещё и на русском языке, то проблем, я думаю, не должно возникнуть вообще ни каких. Опять же, автор молодец в том, что указал в разных модулях на возможные проблемы и способы их решения. Такие как смена IP и так далее.

Рассказывать прям про все модули я не буду, дабы не плодить много букв. Я думаю разобраться проблем не составит. Тем более, например про тот же Shodan есть отдельная статья. А я покажу как всё это работает, выборочно, на примере нескольких интересных модулей.

Итак под номером 6 у нас поиск по фотографии. Здесь нужно указать путь к нужному файлу и OSINT SAN запустит браузер где откроет поиск по фото гугла и яндекса. Казалось бы всё просто, но очень удобно и экономит некоторое время.

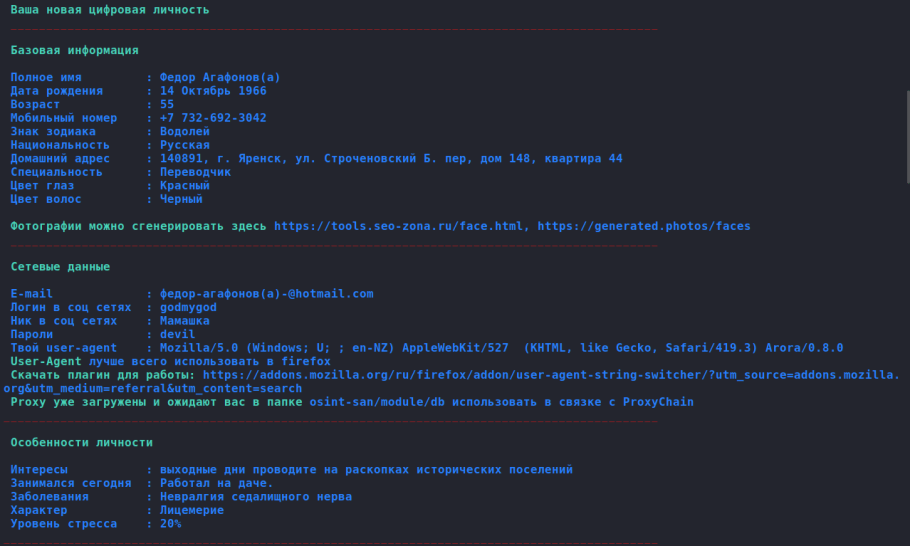

Под номером 18 создание рандомной сетевой личности . Дополнительно ничего вводить не нужно. После выбора этой функции утилита сгенерирует анкету со всеми данными. Причем не просто базовый набор, такие как ФИО, дата рождения, номер и юзер агент, а целую кучу анкетной информации на все случаи жизни, даже марку машины, заболевания, адрес биткойн кошелька, поездки за границу и целую кучу дополнительной информации. Там ещё ссылка будет на сайт где можно сгенерировать фото. В общем для некоторых представителей некоторых профессий штука мастхэвная.

При выборе пункта 20 откроется браузер с набором сайтов для идентификации. Тоже некоторая экономия времени получается.

Под номером 21 находится OSINT Википедия. Здесь автор собрал немаленькое количество полезных ссылок и ресурсов, структурировав их по направлениям поиска. Ознакомиться однозначно стоит.

При выборе пункта 27 будет загружен набор всяких обучающих материалов по теме OSINT. Тоже стоит ознакомится.

How does OSINT work ?

There is no predefined way or method to know how OSINT work actually. It’s because there are various OSINT tools available in the market that can be used for various purposes. So, you can think of the process like this i.e any thing that you can obtain over the internet and traditional media can be used for OSINT and one of the most easiest way to gather information is using Google Dorks.

Let’s take an example like the below :

The information you will get from a proper OSINT will range from

- Domains

- DNS Names

- Emails

- Links between people

- Documents

- Affiliations

- Social media handles

- IP addresses

- Geo location

- Organisations

Shodan

Shodan is a search engine of discoverable network devices on the internet, such as servers and IoT devices. By discoverable, I mean publicly accessible. It is possible to put a server, IoT peripheral, or networking appliance on the internet and configure it to be relatively private and difficult to fingerprint. But if a device is connected to the internet without careful security configuration, you’ll probably be able to find it through Shodan with the right search query!

Using Shodan without a paid account will return a very limited number of search results. Paid accounts are a lot more useful if the sort of OSINT cyber research that you do requires discovering servers, networking appliances, and IoT peripherals (such as cameras). There are different monthly service fees depending on whether you’re a freelancer, small business, or corporation.

Поиск, как в детективном агентстве

Shodan — первая поисковая система для устройств, связанных между собой в сети. Разработчики предлагают пользователям опыт Интернет-интеллекта (по аналогии с искусственным интеллектом). В отличие от Google, где пользователи ищут информацию, здесь можно найти гаджеты — от роутеров и серверов, до компонентов Интернета вещей, в том числе и промышленного. Если ваши девайсы не защищены шифрованием, и вы подключаетесь не через VPN, Shodan сообщит хакерам, как взломать вашу сеть.

С другой стороны, именно посредством Shodan вы можете обеспечить безопасность дома и на предприятии. Узнаете, какие девайсы потенциально уязвимы и как найти точку доступа к устройству в офисе. А также можете провести маркетинговое исследование — узнать, какие продукты импонируют целевой аудитории, а какие товары не пользуются спросом.

Google Dorking — хакерский подход к поиску информации в поисковой системе Google. Но прежде чем приступить к детективному расследованию, определимся с несколькими понятиями (поисковыми операторами), которыми оперирует доркинг.

- Intitle — поиск термина, который содержится в названии html.

- Inurl — нахождение специфического понятия, которое находится в URL, например, inurl:register.php.

- Filetype применяется, когда вы ищете конкретный тип файла, допустим, для формата pdf нужно записать запрос filetype:pdf.

- Ext — формула, аналогичная предыдущей, но созданная для поиска расширения. К примеру, ext:pdf.

- Intext — это операция по поиску контента на странице. Команда, которая работает так же, как и традиционный Google Search.

- Site — параметр устанавливает лимит, чтобы поиск осуществлялся лишь в пределах конкретного сайта.

- Cache — таким образом вы можете просмотреть кэшированную версию определенного вебсайта. К примеру, cache:aa.com

- * — символ равноценен запросу на инструкцию, гайд или лайфхак.

Формула доркинга выглядит так: inurl:.domain/dorks.

Например, если вам нужно найти персональные данные, логины и пароли от аккаунтов, которые были взломаны в ходе утечки информации из большого холдинга, можно воспользоваться командой allintext:password filetype:log after:2020. И вы увидите все логины, которые попали в открытый доступ после 2020 года. А введя команду inurl:top.htm inurl:currenttime, вы получите список вебкамер, которые однажды подвергались хакерскому нападению, следовательно, являются потенциально уязвимыми. С другой стороны, именно через этот инструмент вы можете понять, какие слабые места есть в вашей системе и укрепить их.

Tin-Eye — система, осуществляющая поиск изображений. Разработчики компании называют себя экспертами в области компьютерного зрения. При помощи этого ПО можно определить, не нарушено ли авторское право вашей фото-работы.

Здесь же вы можете узнать источник иллюстрации, обнаружить как картинка появилась в режиме онлайн, в какой цветовой гамме ее создал художник (в случае, если при дальнейшем использовании фотография модифицировалась).

NexVision

NexVision is an advanced A.I.-powered OSINT solution that provides real-time intelligence from the Whole Web (Clear Web, Dark Web, and Social Media). It provides unprecedented access to Dark web searches through regular browsers like Chrome and Safari, without the use of anonymizing browser Tor.

If you’re looking to conduct background checks, due diligence, customer on-boarding compliance (KYC/AML/CFT), gather organization intelligence, third party intelligence, cyber threat intelligence, or even research on cryptocurrency addresses from a ransomware threat, NexVision provides accurate real-time answers.

NexVision is primarily used by the military and governments, but has since 2020, been commercially available and relied on by Fortune 500 companies and small-medium businesses (SMBs) alike for their intelligence and investigative needs. Their service includes a direct subscription to their SaaS solution and purchasing intelligence reports.

How it works:

In the first step, its A.I. powered engine continually collects data, analyses it, and categorizes them, providing the largest commercially available data lake. In the second step, the engine uses machine learning to reduce false positives to provide highly accurate and contextualized results. This greatly reduces the man-hours and time required in investigations and the alert fatigue that analysts face when met with large amounts of irrelevant data. In the final step, all the results are reflected on the dashboard where users can easily visualize and make informed decisions.

The dashboard allows users to set keyword alerts to monitor targets in real-time, conduct investigations, and analyze results whilst staying anonymous.

The software has a simple interface that is designed for entry-level analysts. Analysts can access and use military-grade and comprehensive intelligence without relying on scripts or writing a single line of code.

Its social media module monitors data from Meta (previously Facebook), Instagram, LinkedIn, Discord, Twitter, Youtube, Telegram, etc, and comes equipped with geo-location technology to determine the source and location of information dissemination.

Поиск, как в детективном агентстве

Shodan — первая поисковая система для устройств, связанных между собой в сети. Разработчики предлагают пользователям опыт Интернет-интеллекта (по аналогии с искусственным интеллектом). В отличие от Google, где пользователи ищут информацию, здесь можно найти гаджеты — от роутеров и серверов, до компонентов Интернета вещей, в том числе и промышленного. Если ваши девайсы не защищены шифрованием, и вы подключаетесь не через VPN, Shodan сообщит хакерам, как взломать вашу сеть.

С другой стороны, именно посредством Shodan вы можете обеспечить безопасность дома и на предприятии. Узнаете, какие девайсы потенциально уязвимы и как найти точку доступа к устройству в офисе. А также можете провести маркетинговое исследование — узнать, какие продукты импонируют целевой аудитории, а какие товары не пользуются спросом.

Google Dorking — хакерский подход к поиску информации в поисковой системе Google. Но прежде чем приступить к детективному расследованию, определимся с несколькими понятиями (поисковыми операторами), которыми оперирует доркинг.

- Intitle — поиск термина, который содержится в названии html.

- Inurl — нахождение специфического понятия, которое находится в URL, например, inurl:register.php.

- Filetype применяется, когда вы ищете конкретный тип файла, допустим, для формата pdf нужно записать запрос filetype:pdf.

- Ext — формула, аналогичная предыдущей, но созданная для поиска расширения. К примеру, ext:pdf.

- Intext — это операция по поиску контента на странице. Команда, которая работает так же, как и традиционный Google Search.

- Site — параметр устанавливает лимит, чтобы поиск осуществлялся лишь в пределах конкретного сайта.

- Cache — таким образом вы можете просмотреть кэшированную версию определенного вебсайта. К примеру, cache:aa.com

- * — символ равноценен запросу на инструкцию, гайд или лайфхак.

Формула доркинга выглядит так: inurl:.domain/dorks.

Например, если вам нужно найти персональные данные, логины и пароли от аккаунтов, которые были взломаны в ходе утечки информации из большого холдинга, можно воспользоваться командой allintext:password filetype:log after:2020. И вы увидите все логины, которые попали в открытый доступ после 2020 года. А введя команду inurl:top.htm inurl:currenttime, вы получите список вебкамер, которые однажды подвергались хакерскому нападению, следовательно, являются потенциально уязвимыми. С другой стороны, именно через этот инструмент вы можете понять, какие слабые места есть в вашей системе и укрепить их.

Tin-Eye — система, осуществляющая поиск изображений. Разработчики компании называют себя экспертами в области компьютерного зрения. При помощи этого ПО можно определить, не нарушено ли авторское право вашей фото-работы.

Здесь же вы можете узнать источник иллюстрации, обнаружить как картинка появилась в режиме онлайн, в какой цветовой гамме ее создал художник (в случае, если при дальнейшем использовании фотография модифицировалась).

Разведка на основе открытых источников: кратко

Нам кажется, что мы ведем себя в интернете достаточно осторожно, поэтому защищены. Однако это не так

Каждое действие оставляет цифровой след. Методики OSINT помогают легально собрать эти следы.

В конце 2019 года журналист Иван Голунов провел в Казани лекцию по методикам OSINT, которыми пользуется сам. По его мнению, в других государствах сбор информации проще поручить профильным специалистам. Однако в России много прозрачных информационных систем. Данные лежат по другую сторону монитора, нужно только их взять.

Журналист Иван Голунов тоже использует OSINT (за качество фото извините)

Разведкой OSINT называют сбор публично доступной информации для последующего анализа. Для нас совершенно естественно использовать методики OSINT в повседневной жизни.

Если мы хотим поехать на отдых у моря, то начнем сравнивать цены в отелях, читать отзывы, искать новости о районах города, местных методах обмана туристов и т. д. Все это сбор данных, необходимых для принятия решения.

Мало найти данные. Их нужно сопоставить с другими, увидеть связь

Другая сторона OSINT – продвинутый поиск по базам данных с использованием специальных ботов, расширений и специальных команд для поисковиков. Так работают сотрудники спецслужб, корпоративная разведка или служба безопасности банка.

Решающим фактором будет квалификация специалиста. Новичок пропустит 90 % важных крупиц данных, но профессионал может зацепиться за необычный фон на фотографии или необычное время активности в соцсетях.

Здесь оговоримся. Иногда под OSINT подразумевают «серые» методы. Например, нужно найти информацию о человеке. Мы знаем, что в одной из слитых баз данных есть пароль от его почты (как и миллионов других людей)

Можно воспользоваться неосторожностью человека и почитать его почту, но мы так не делаем и вам не советуем

Конституция Российской Федерации

часть 4, статья 29

Каждый имеет право свободно искать, получать, передавать, производить и распространять информацию любым законным способом. Перечень сведений, составляющих государственную тайну, определяется федеральным законом.

Конституция считает, что OSINT – нормальная практика, пока она находится в белой зоне. Лучше не переступать эту черту. Также лучше остановиться, если у объекта поиска обнаружились друзья в органах госбезопасности. Вдруг это подпадает под госизмену?

История [ править | править код ]

История OSINT начинается с формирования в декабре 1941 года Службы мониторинга зарубежных трансляций (англ. Foreign Broadcast Monitoring Service, FBMS ) в Соединённых Штатах Америки для изучения иностранных трансляций. Сотрудники службы записывали коротковолновые передачи на пластиковые диски, после чего отдельные материалы переписывались и переводились, а затем отправлялись в военные ведомства и подавались в формате еженедельных докладов . Классическим примером работы FBMS является получение информации об успешности проведения бомбардировок на вражеские мосты путём получения и анализа изменения цен на апельсины в Париже .

«Кто владеет информацией — тот владеет миром»

Shodan

Google is the most used search engine for all, whereas Shodan is a fantastic and goldmine search engine for hackers to see exposed assets.

When compared to other search engines, Shodan provides you the results that make more sense and related to security professionals. It mainly includes information related to assets that are being connected to the network. The devices may vary from laptops, traffic signals, computers, and various other IoT devices. This open-source tool mainly helps the security analyst in identifying the target and test it for different vulnerabilities, passwords, services, ports, and so on.

Moreover, it provides users with topmost flexible searches by the community.

For example, let us consider the situation in which the single user can see the connected netcams, webcams, traffic lights, and so on. We will have a look at some of the use cases from Shodan:

- Testing “default Passwords”

- Assets with VNC viewer

- Using the RDP port open to testing the available assets

Elasticsearch и Kibana

Прежде чем преступить к установке, пара слов о таких зависимостях программы как Elasticsearch и Kibana. Обе эти зависимости являются опциональными и вы можете пропустить их установку, тем более, что в Kali Linux для установки добавляется сторонний источник приложений (что не рекомендуется).

Чтобы решить, нужны они вам или не нужны, ниже небольшое описание (взято с официального сайта — я тоже узнал об этих программах только при подготовке данной статьи):

- Elasticsearch — распределённый движок поиска и анализа, подходит для разных случаев использования. Ссылка: https://www.elastic.co/products/elasticsearch

- Kibana — это «ваше окно в Elastic Stack». Kibana позволяет вам визуализировать ваши данные Elasticsearch и перемещаться по Elastic Stack. Ссылка: https://www.elastic.co/products/kibana

Обе эти программы можно установить без добавления нового репозитория — достаточно просто скачать .DEB файлы с этих страниц:

- https://www.elastic.co/guide/en/elasticsearch/reference/current/deb.html

- https://www.elastic.co/guide/en/kibana/current/deb.html